破解QQ传情

前言

今天暑假最后一天,我特么的不想上学。回到学校见到特么63个男的加见到丑的一批的班主任,就忍不住把那些老师全部打死,天天拿毕业证说事。

猫女被打爆了头...

正文

恒大的课程看到了第九课,第八课的课件失踪了。到时候补上,我们拿到的课件的软件名叫做

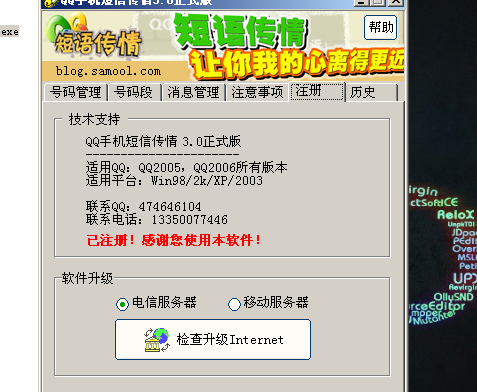

QQ传情= =,这名字。。不管了,先来看看软件

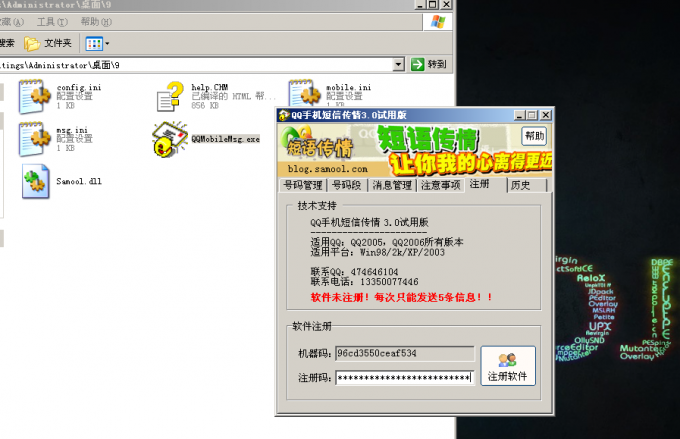

首先打开软件,发现他让你注册,注册码瞎几把乱填。

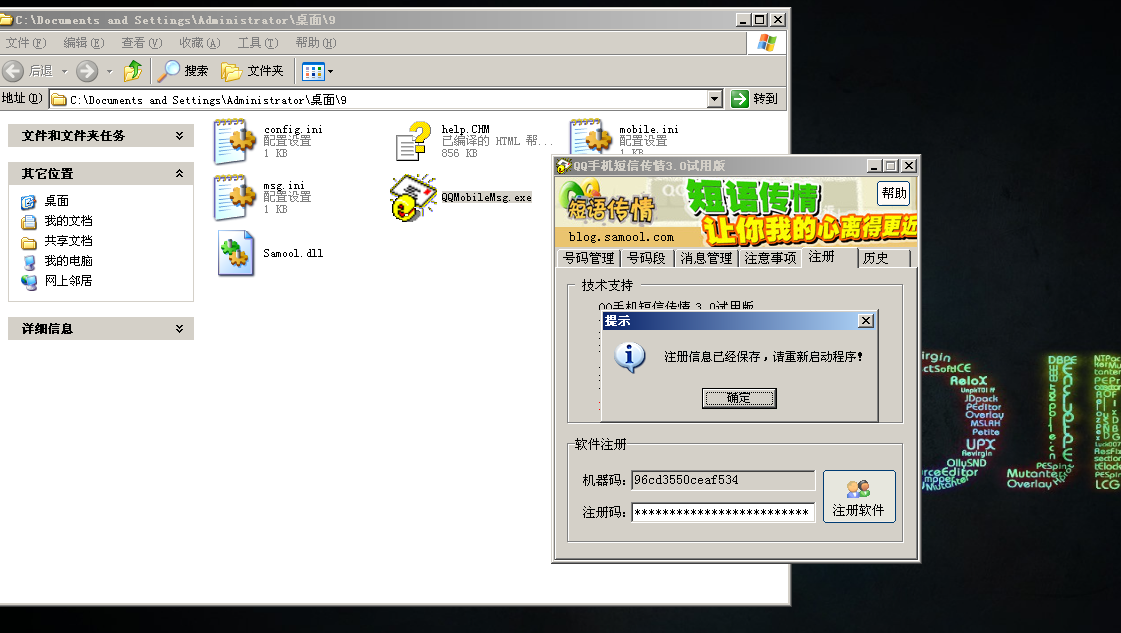

然后点击注册软件,让你重启验证。

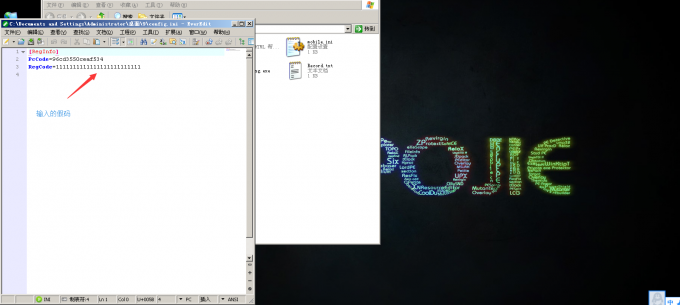

注册码当然是错误的,我们可以发现文件夹里有几个ini配置文件,值得关注的是Config.ini我们按进去看看打开软件也是没用注册。这里也没用像星空网游的那个软件一样重启验证后有提示,也就是说我们这里没用关键字!那我们该怎么办?先关闭软件吧。

然后查壳

无壳,然后载入OD

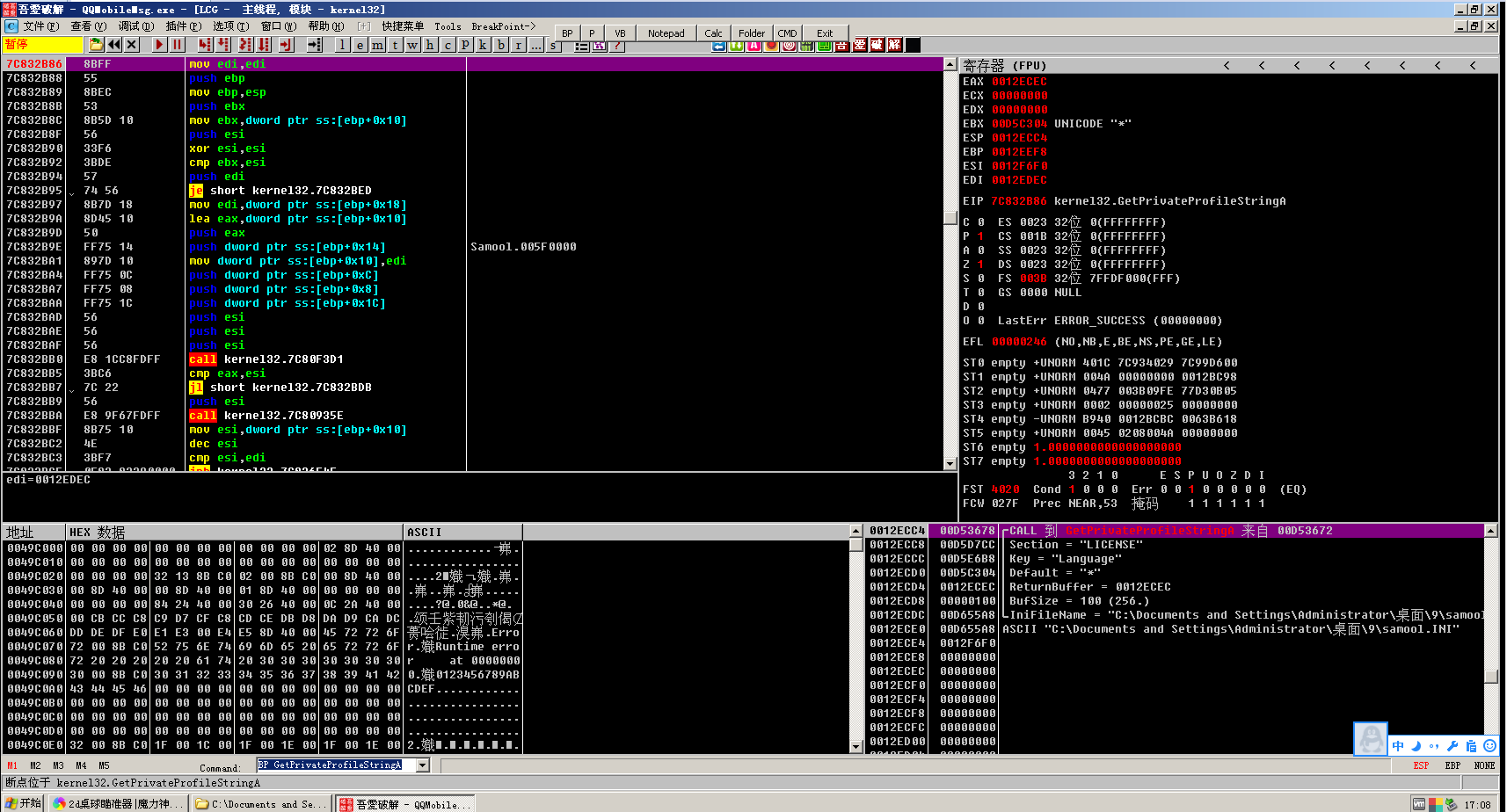

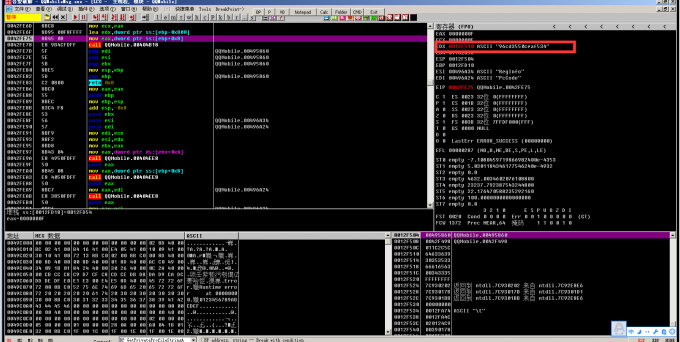

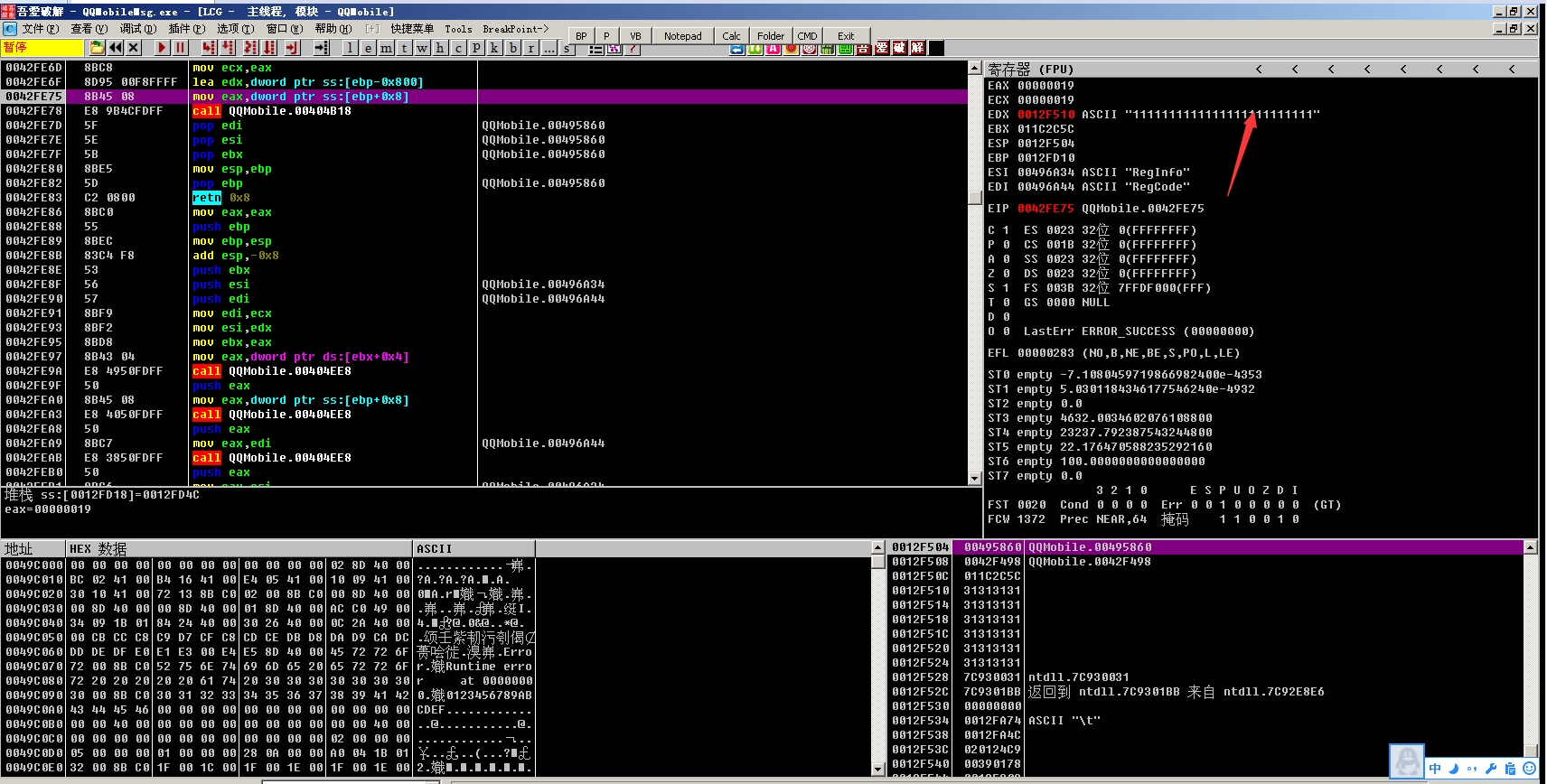

按照课程思路,按BP下一个GetPrivateProfileStringA断点

(这个断点专门用来搞ini重启验证的)

然后F9运行程序,发现程序断在了断点上

然后我们发现我们从程序领空进入到了系统领空。

程序领空:OD左上角文件名如果文件是程序名就是程序领空

系统领空:OD左上角文件名如果不是程序名的话就是系统领空

系统领空

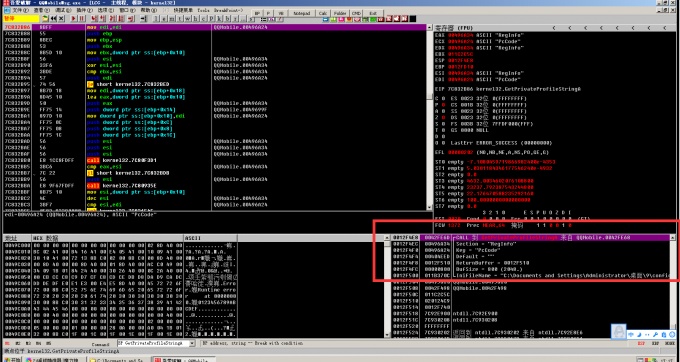

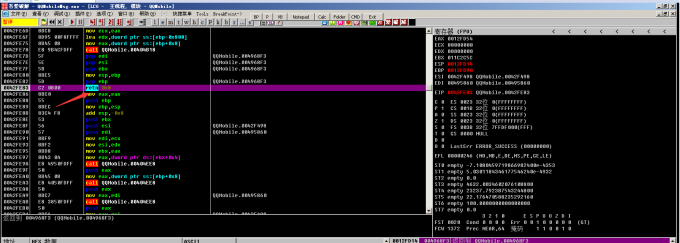

按Alt+F9或者调试按执行到用户代码跳出系统领空。

(跳到了程序领空)

F8单步往下走

发现了机器码,继续单步

发现一个retn 跳出

继续单步

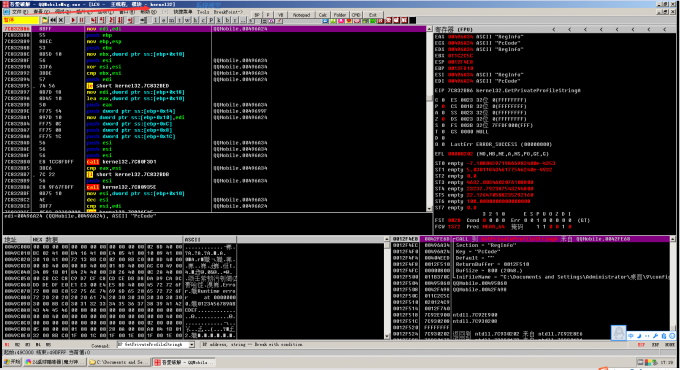

又跳过了一个retn之后我们又一次的进入了系统领空

Alt+F9再次跳出

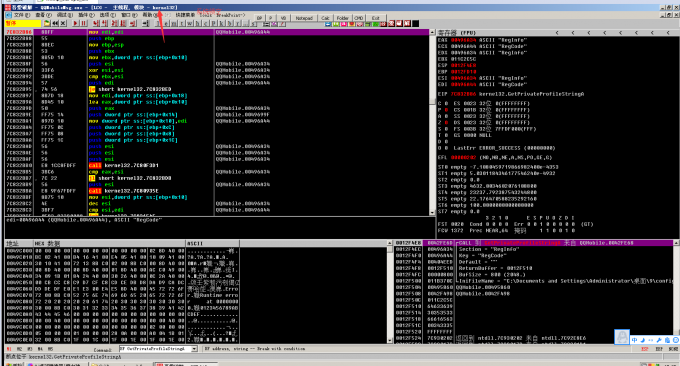

之后我们发现了我们输入的假码

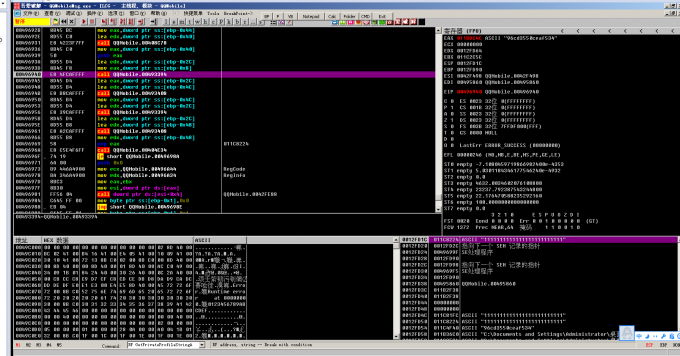

继续F8到retn 跳出这个call

又一次出现了我们的机器码,这是不是说明真码离我们很近了呢?

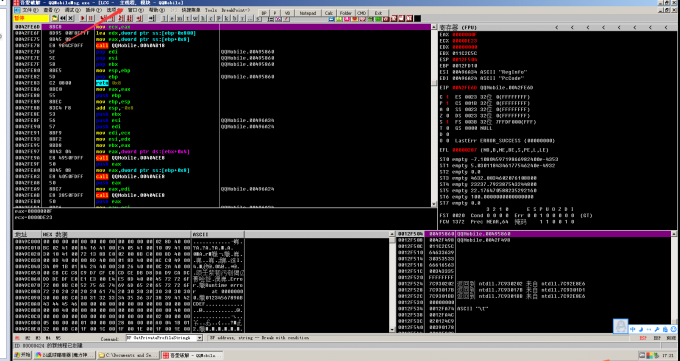

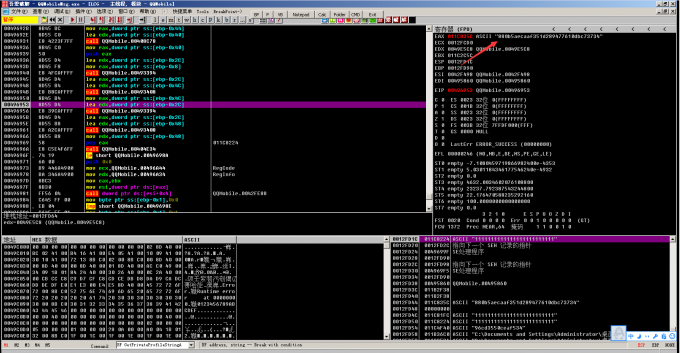

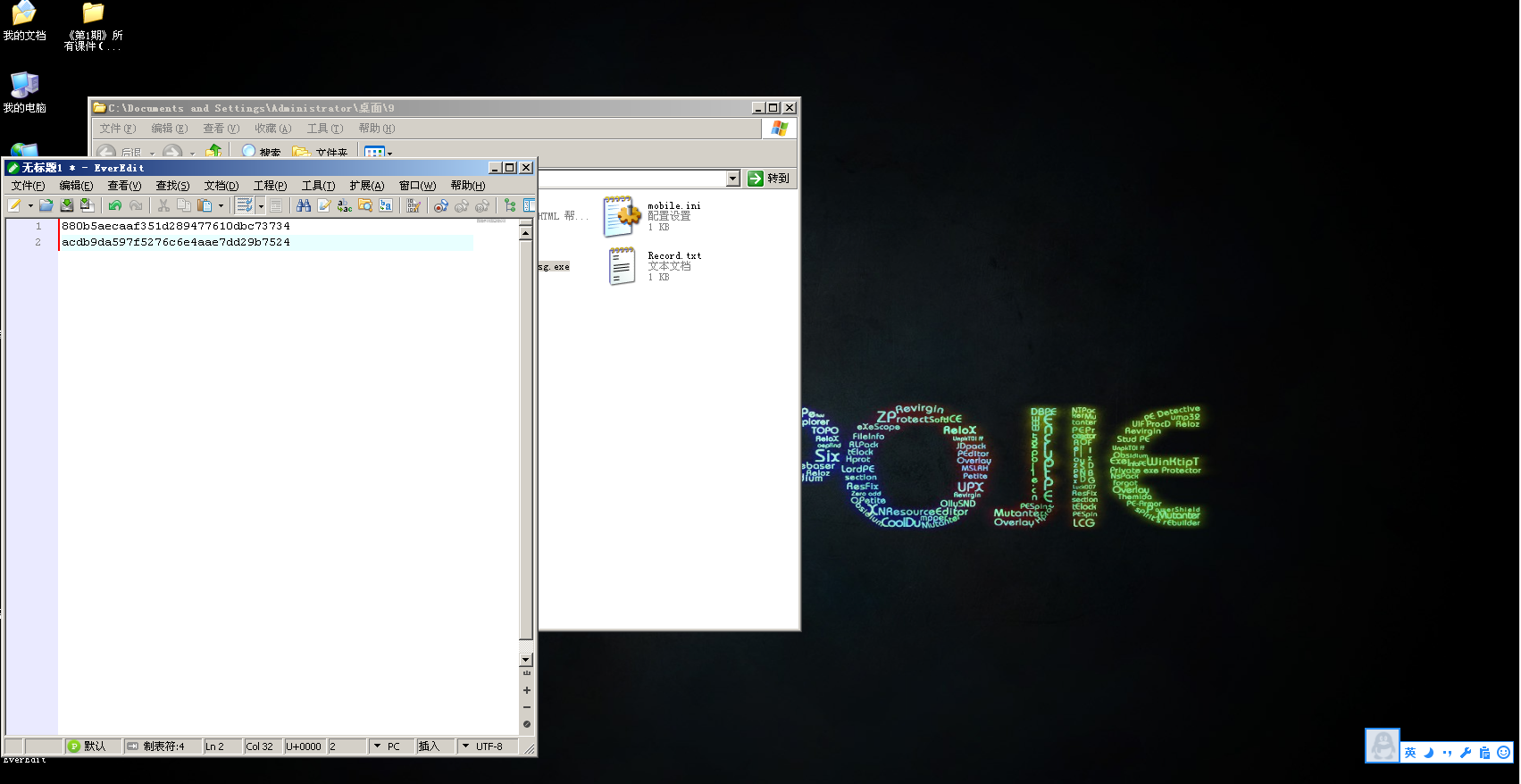

发现一个可疑字符串,将其复制到剪切板,继续单步往下走

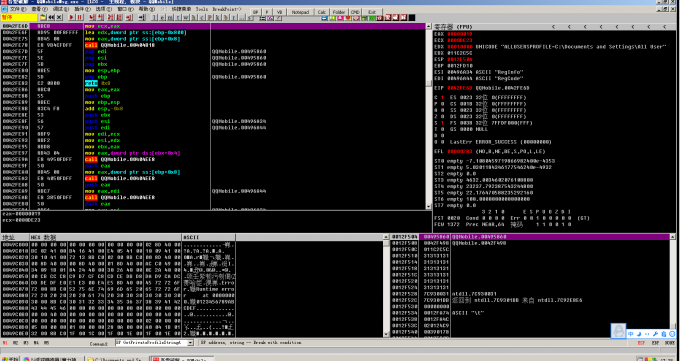

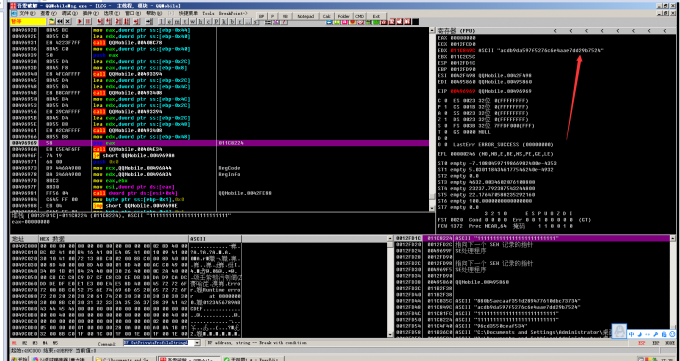

在一次发现可疑字符串,记录下来。现在把OD关掉试一下注册码

第一次可疑字符串失败,第二个成功,所以acdb9da597f5276c6e4aae7dd29b7524就是注册码

转载请声明转自:422926799.github.io

我们下个星期在见

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:破解QQ传情

本文作者:九世

发布时间:2018-09-01, 15:56:33

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/fdcbf63c.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。