LastConn 样本简陋分析

事件来源

分析过程

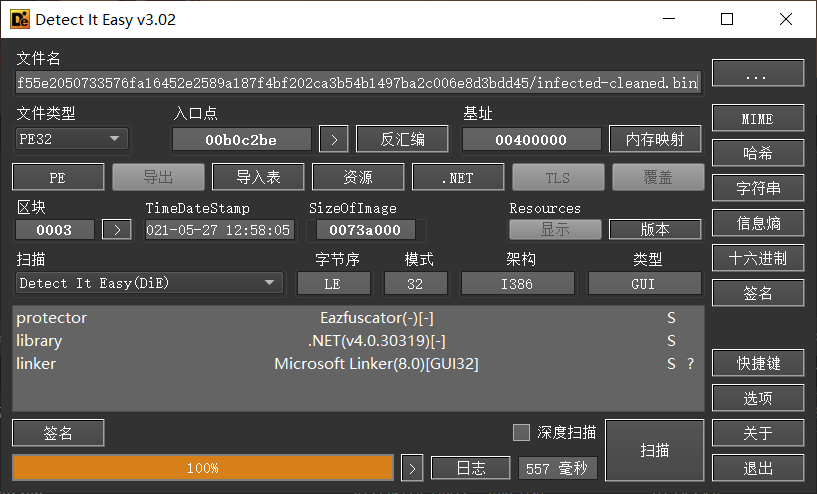

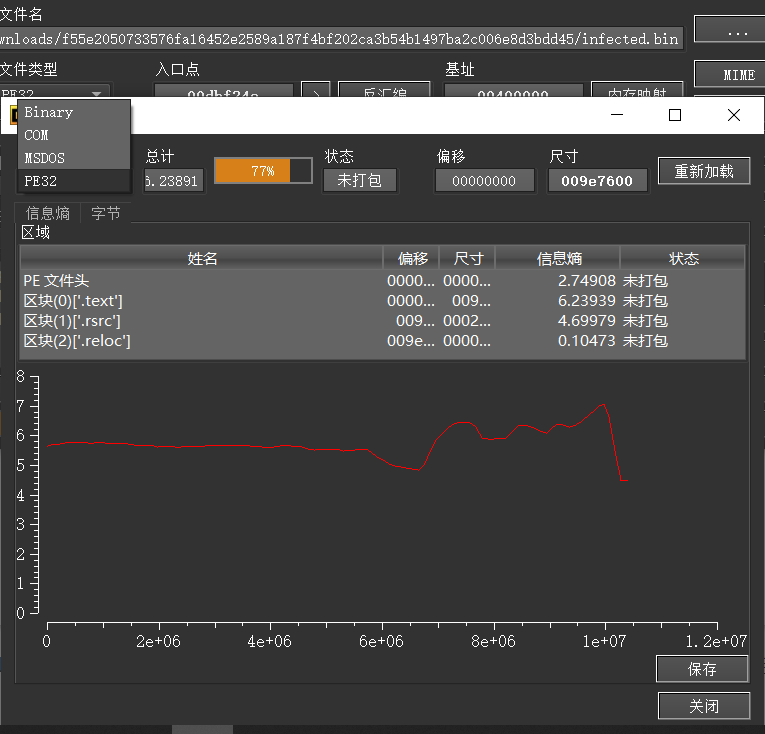

由.NET开发

使用混淆器混淆过,de4dot 也无法完全反混淆,但它能够清除一些混淆

完全混淆:

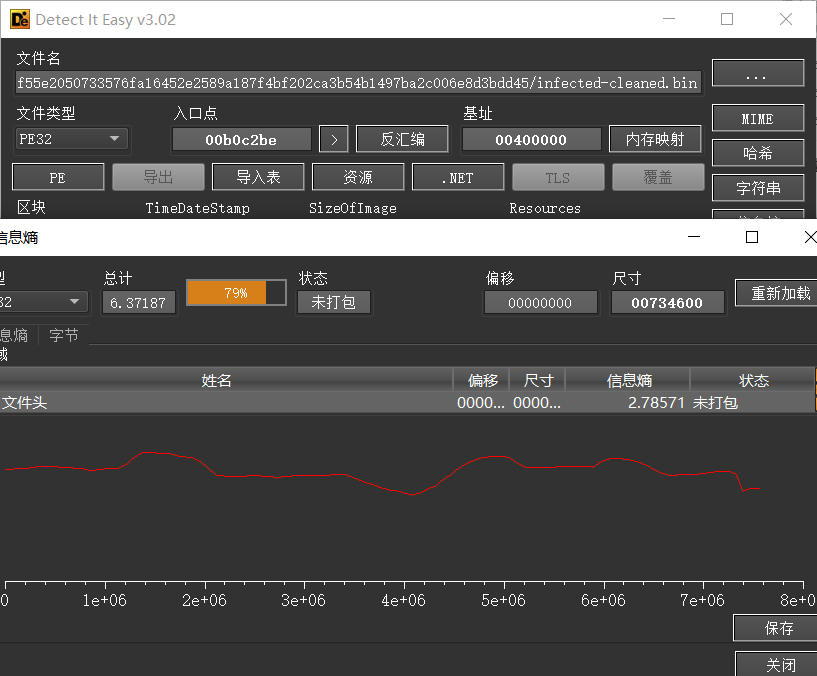

部分混淆清除后:

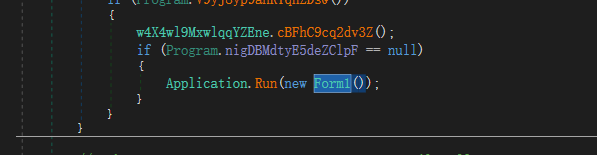

入口点

private static void LsfApkF4M()

{

Application.EnableVisualStyles(); //启用视觉样式

if (Program.nigDBMdtyE5deZClpF != null)

{

}

Application.SetCompatibleTextRenderingDefault(false); //在应用程序范围内设置控件显示文本的默认方式(true使用GDI+方式显示文本|false使用GDI方式显示文本.)

if (Program.V9yJ8yp9ahRYqnZDsG()) //Program.nigDBMdtyE5deZClpF == null

{

w4X4wl9MxwlqqYZEne.cBFhC9cq2dv3Z();

if (Program.nigDBMdtyE5deZClpF == null)

{

Application.Run(new Form1());

}

}

}

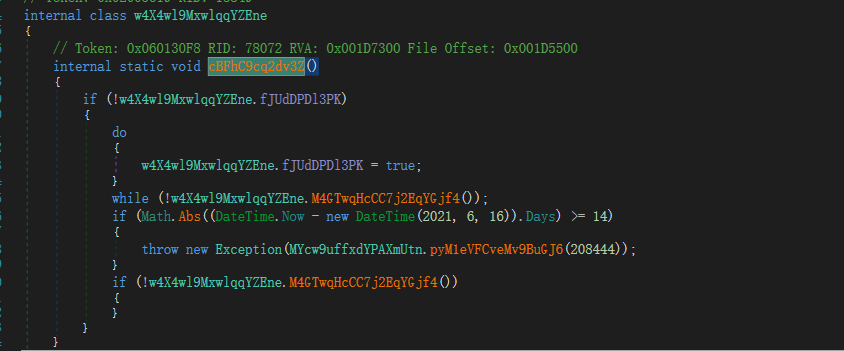

进入到cBFhC9cq2dv3Z函数(判断当前时间减去 2021/6/16/时间戳判断是否大于14天)

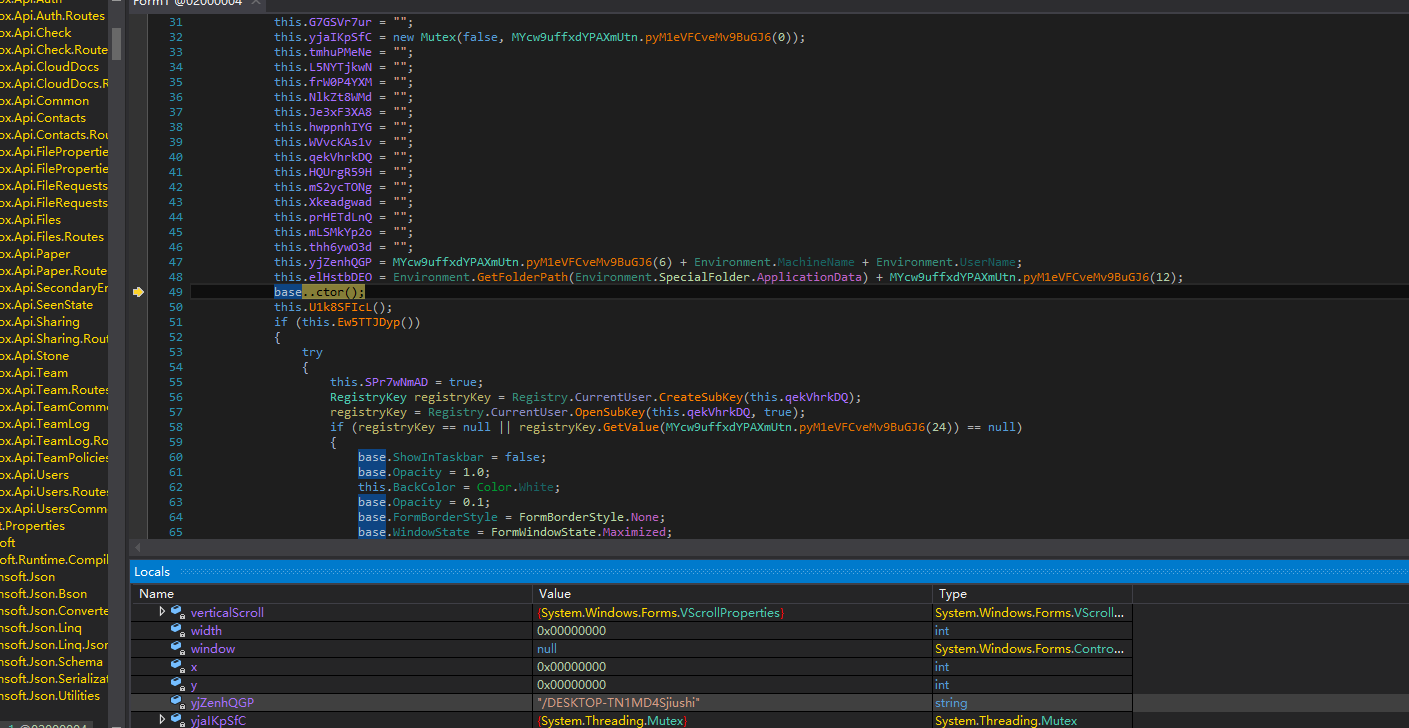

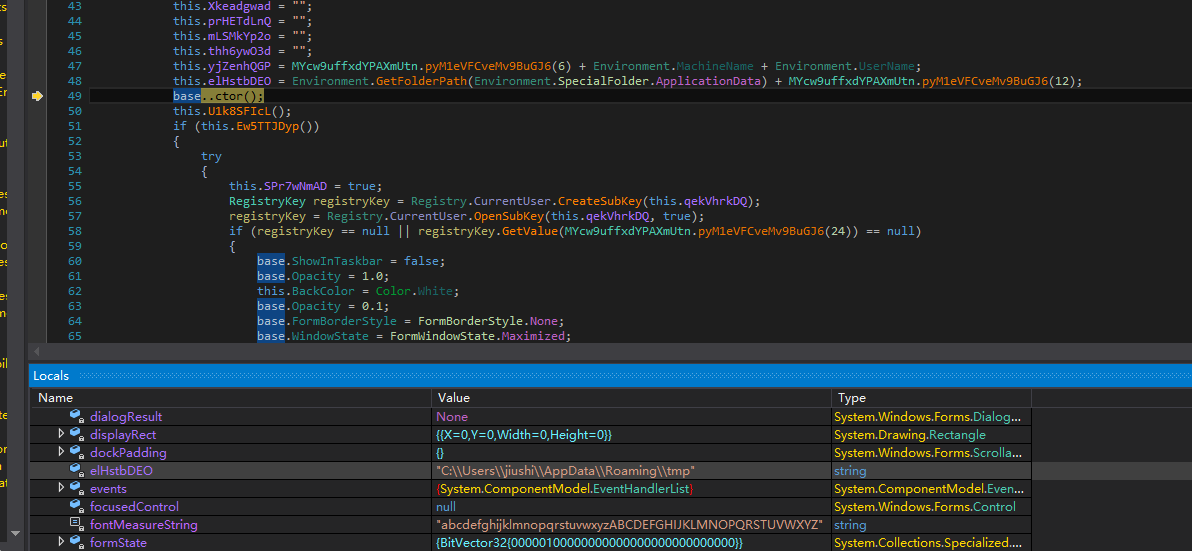

大于或等于14天,在 2021-06-16 之后 14 天不能运行,过了这一步检测。进入Form1函数

获取主机名+当前用户名

用户路径的临时文件夹路径获取

检查是否有域的存在

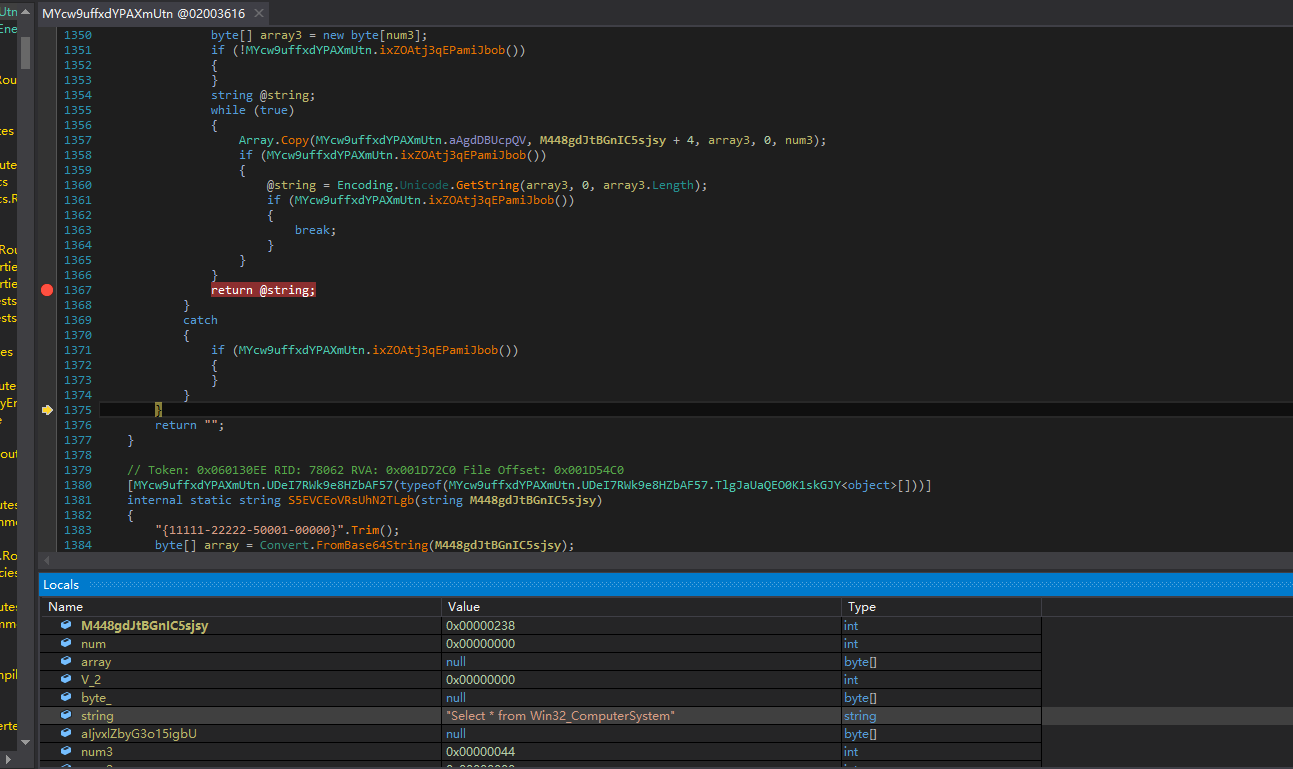

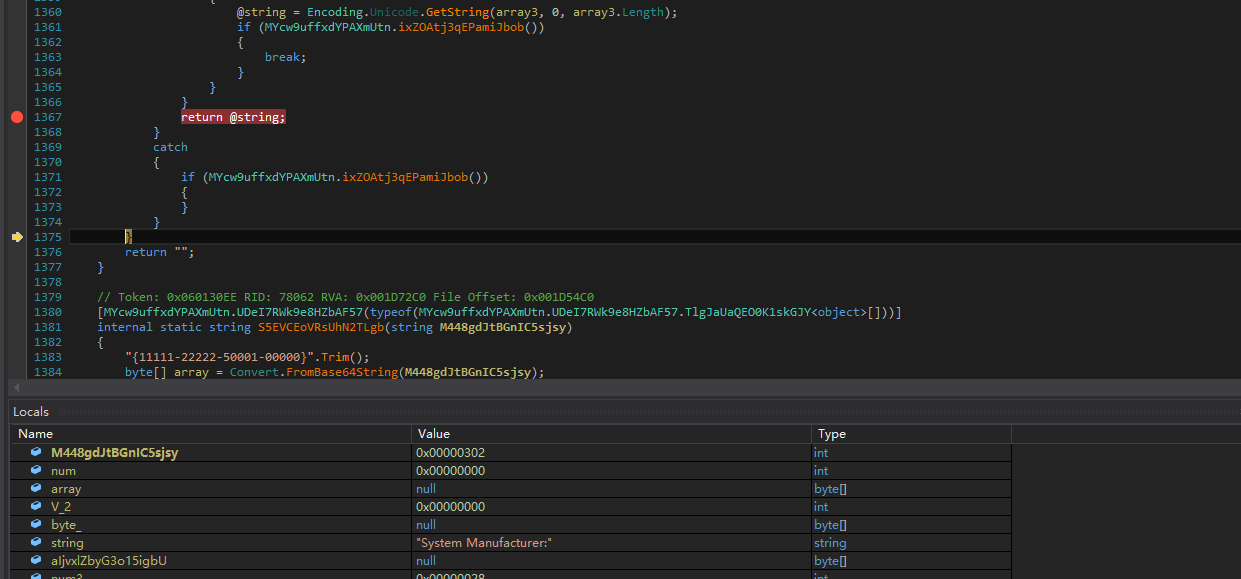

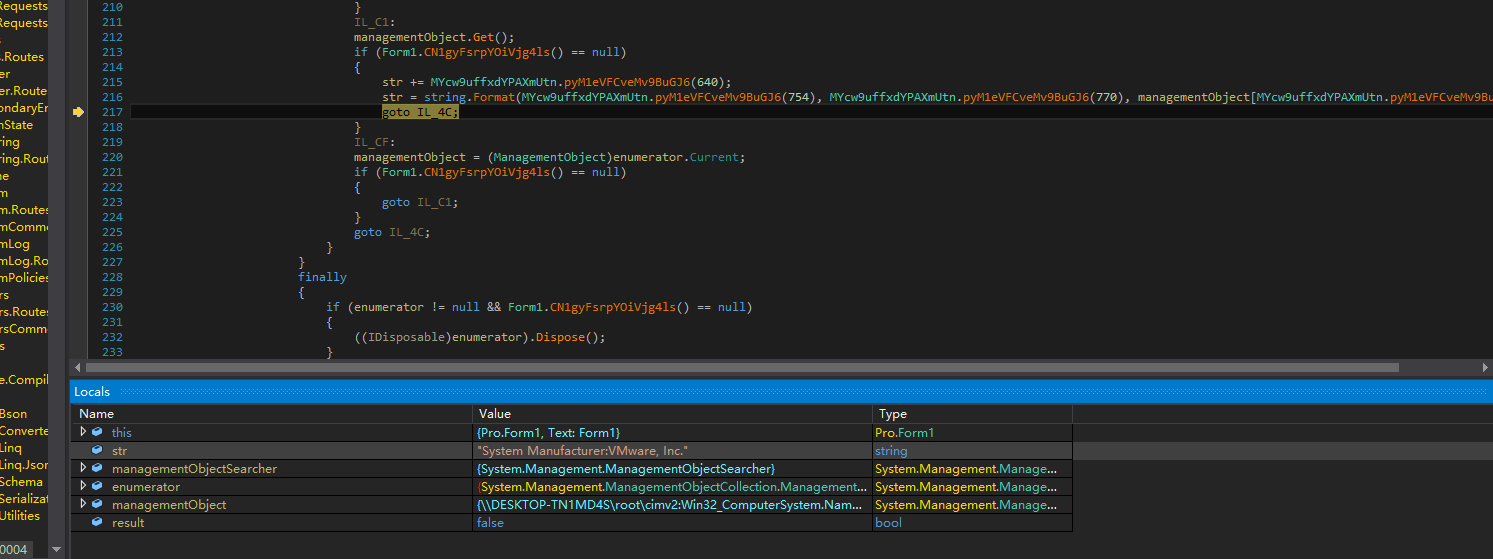

获取系统制造商名称

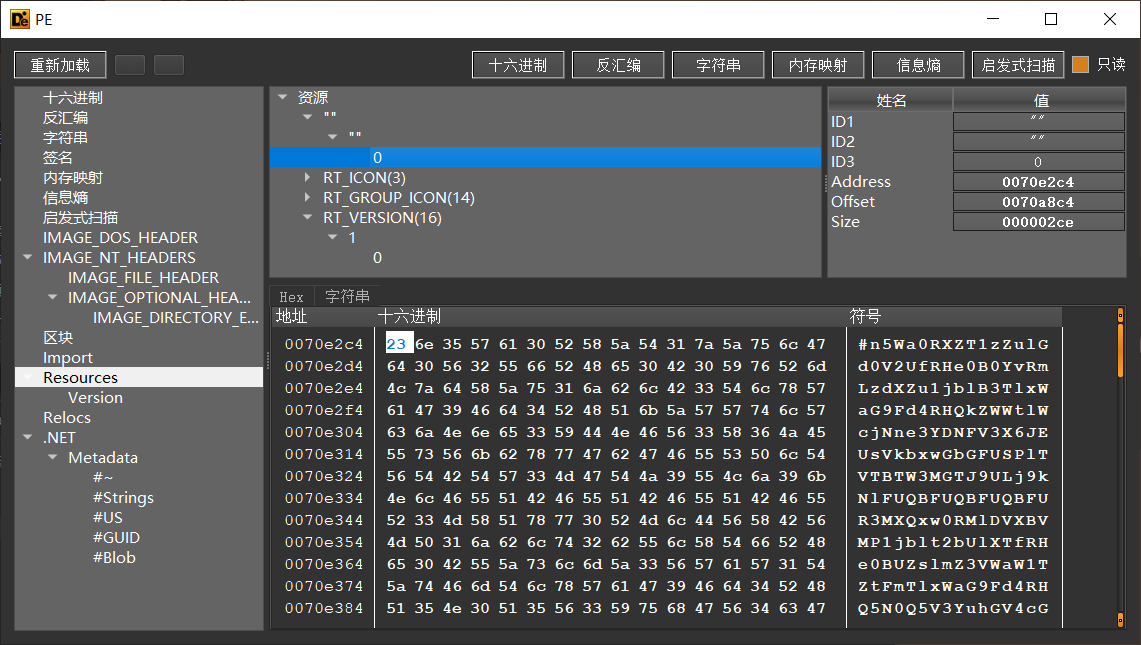

解密资源文件里无名的资源

经过解密得到的为一份配置文件

txt_Totime=60 //超时时间

@txt_Ftime=50

@txt_FristTimeConn=45

@txt_PathDir=C:\Users\Public\Downloads //下载存放路径

@txt_PassRar=1D1VQB4G8Q //压缩包解压密码

@txt_Mutex=NVQAGGMV22CY37LNUO9T5CZVS

@txt_KeyPath=SOFTWARE\Box

@txt_LastConn=LastConn.txt

@txt_ShellCode=ShellCode.txt

@txt_ListFile=ListFile.txt

@txt_isdownload=isdownload.txt

@txt_FileToDown=FileToDown.txt

@txt_TokenRunOne=O1P6jtSegunFJIAAAAAAAAAAS-BcSjDEdrK0SsV7BAHes97oBWke06Lhg8ThncuyCCy

@txt_FileName=Viewfile //下载的压缩包名

@txt_MyToken=O1PWT9LGL1As7EAAAAAAAAAAe6Oc-OILc7Y0SU9OIAFll1nElPBz_uE467zscqimYfd

@txt_FileOpen=news.doc //诱饵文档

@txt_Setting=Setting

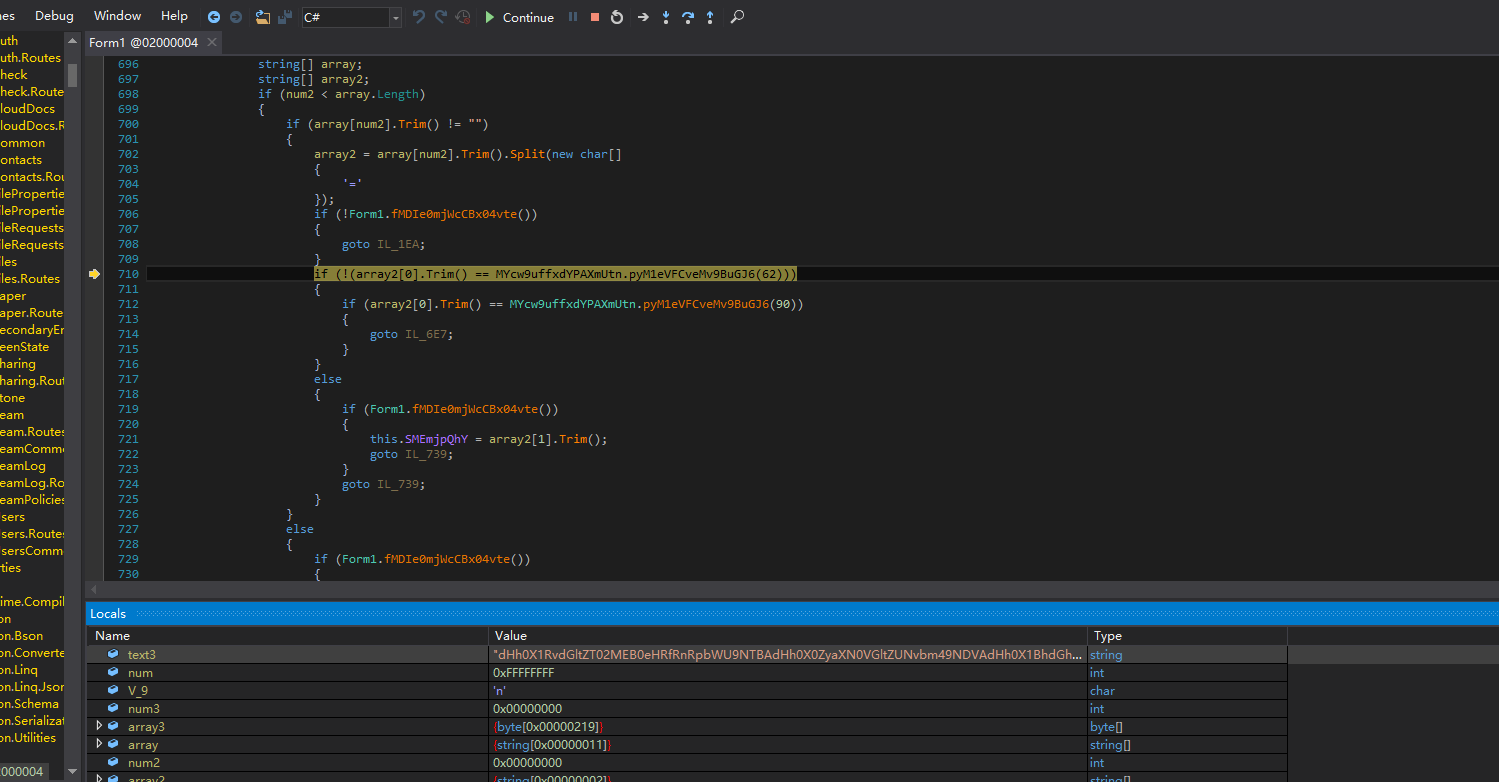

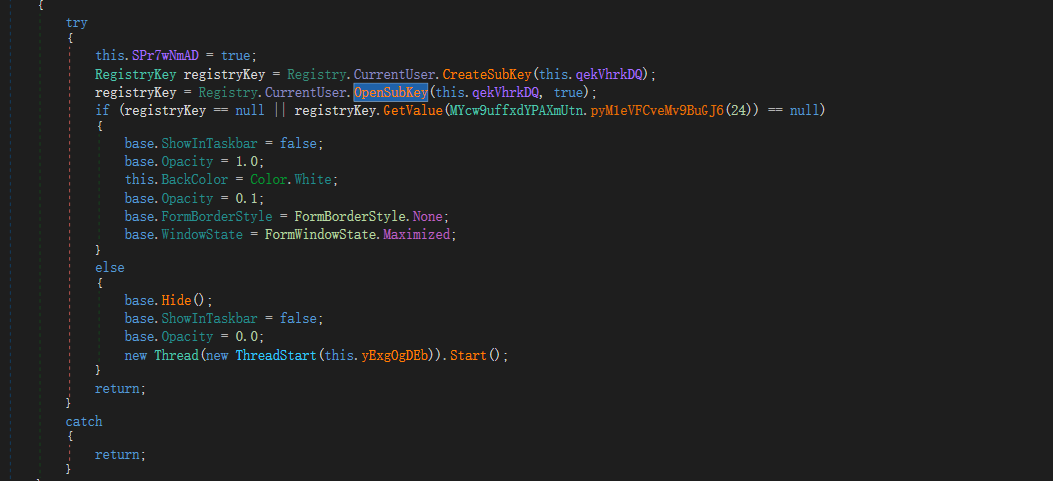

打开注册表路径HKEY_CURRENT_USER\SOFTWARE\Box,如果不存在则创建。然后从该路径读取名为OneFile的键值名称,如果不存在会退出进程,存在则进入到yExgOgDEb函数调用

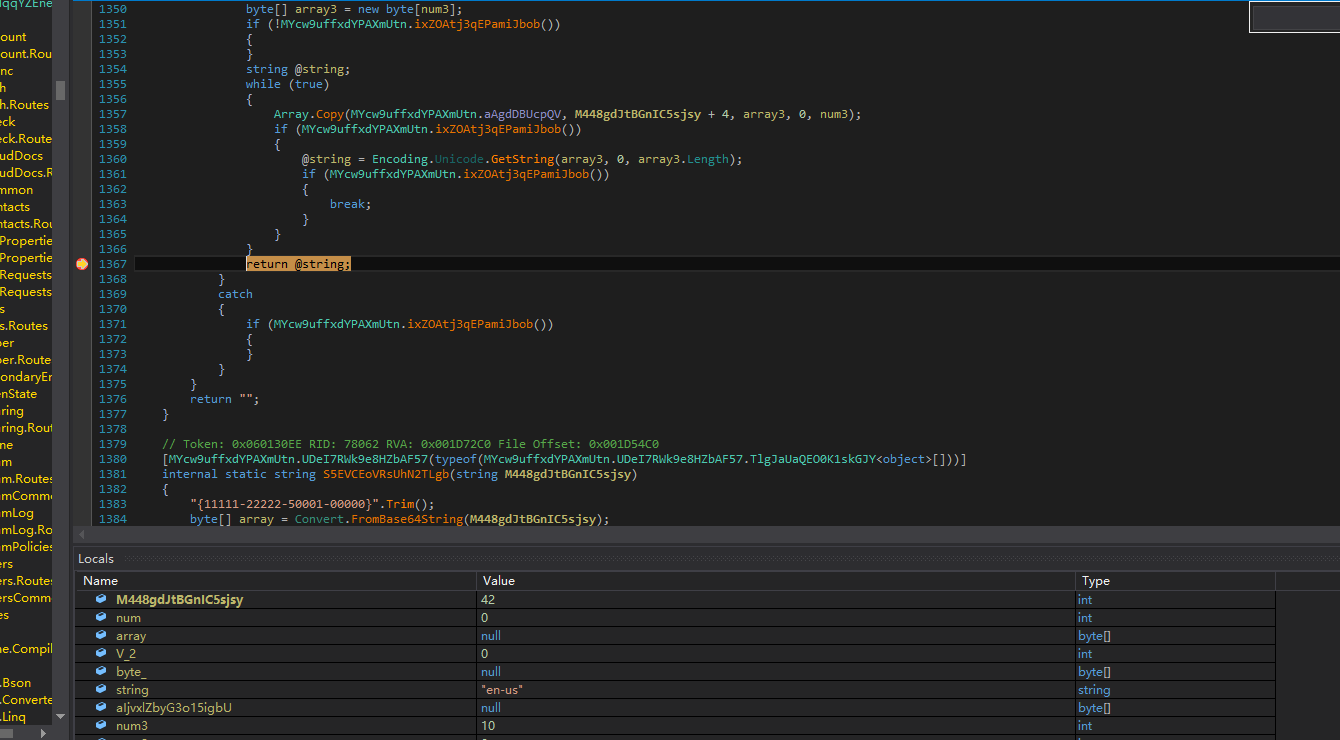

先返回系统的语言

返回系统版本信息

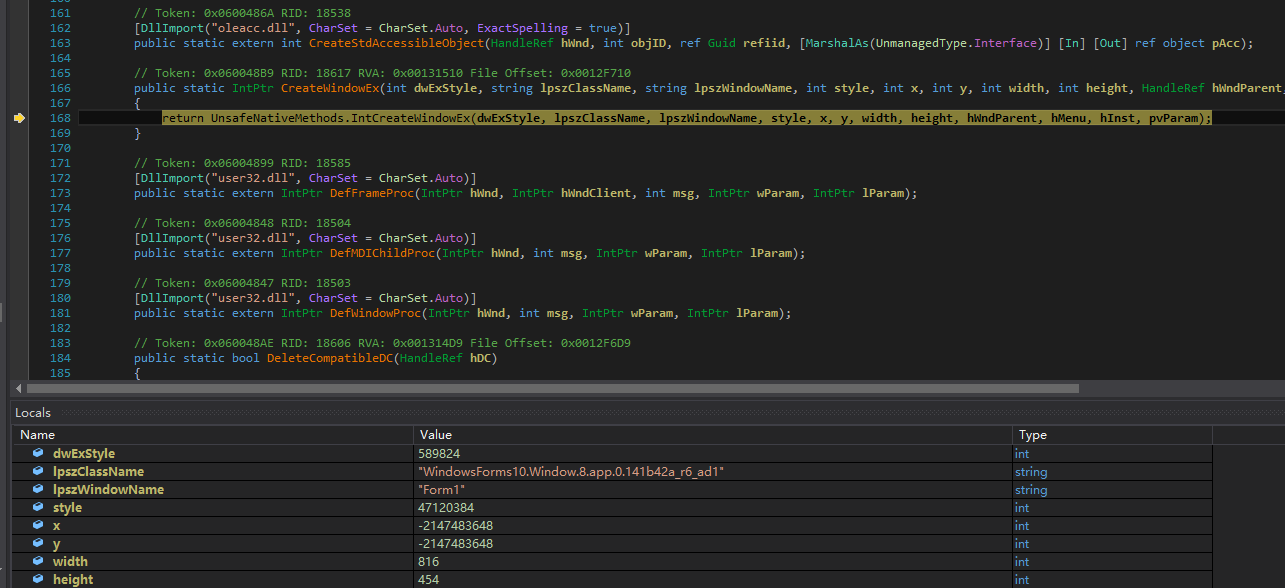

返回一系列信息,然后上传到远端,利用Dropbox API 下载Viewfile.rar

利用rar命令行解压压缩包

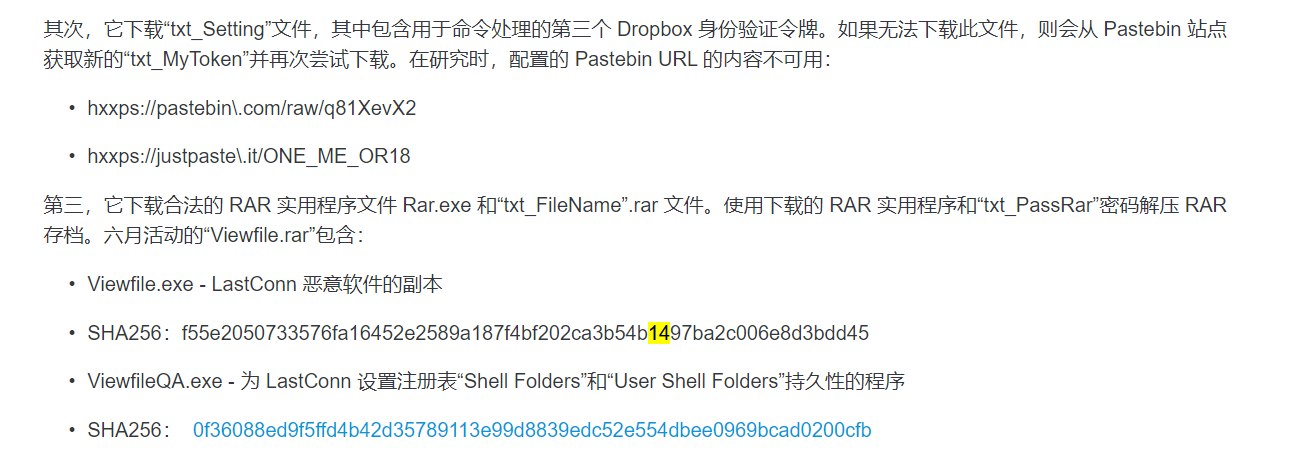

根据原文的报告,会从此处下载

第四个也是最后一个能力是命令处理。“txt_FileToDown”文件是使用“txt_Setting”文件中收到的身份验证令牌从 Dropbox 下载的。如果有任何命令要执行,该文件将包含换行符分隔的“

= ”条目。命令包括:

DFileDrop – 下载并执行托管在恶意软件 Dropbox 上的文件

DFromUrl – 下载并执行托管在 URL 上的文件

Cmd – 执行 cmd.exe 命令并通过“txt_ShellCode”文件将结果发送回恶意软件的 Dropbox

Powershell – 类似于“Cmd”,但适用于 Powershell

WMIC - 类似于“Cmd”,但用于 WMIC

ListFile – 获取指定的文件列表并将结果通过“txt_ListFile”文件发送回恶意软件的 Dropbox

UploadFiles – 在恶意软件的 Dropbox 上创建文件夹并将指定的文件上传到其中

屏幕截图 – 截取屏幕截图并上传到恶意软件的 Dropbox

GetIP – 通过 hxxps://api.ipify.org 获取 IP 地址并上传到恶意软件的 Dropbox

执行命令后,其条目将从“txt_FileToDown”文件中删除,并将该文件重新上传到恶意软件的 Dropbox。

该杨本所有混淆字符串解密:https://github.com/EmergingThreats/threatresearch/blob/master/LastConn/decrypted_strs.txt

沙盒链接:https://www.hybrid-analysis.com/sample/cb76a31e0e3759721290ea00ad65d2c194adceb9d77907e97159d82ee0311dde/60cad3c23992d956906e976a

总结

混淆的cs,配合Dropbox做c2是个不错的选择

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:LastConn 样本简陋分析

本文作者:九世

发布时间:2021-06-20, 01:35:48

最后更新:2021-06-20, 01:55:09

原始链接:http://jiushill.github.io/posts/519d2f5e.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。