转自即刻安全的收藏列表

Demon哥整理的收藏夹,还有我自己收藏的

三个附件下载地址:链接:https://pan.baidu.com/s/1Qx1yq1XHY2ymerBdCIVRoA 密码:97gt

Demon哥发的

<!DOCTYPE NETSCAPE-Bookmark-file-1>

Bookmarks

书签栏

博客

- www.ggsec.cn

- 即刻安全|致力于网络安全的研究学习平台

- Wonder How To » Fresh Hacks For a Changing World

- Null Byte - The aspiring white-hat hacker/security awareness playground « Wonder How To

- 镜像加速器 · Docker —— 从入门到实践

- 重装node导致Hexo不能正常使用解决办法 | 智的前端之路

- 如何解决Linux内核头文件和内核版本不同的问题? - 知乎

- Metasploit | Corelan团队

- Docker 资源限制之内存 - 小丢丢的专栏 - 博客频道 - CSDN.NET

- Powershell在Metasploit

- obscuresec: PowerSploit + Metasploit = Shells

- ruby - Problems Installing Metasploit Framework on Ubuntu - Stack Overflow

- Metasploit/WritingWindowsExploit - Wikibooks, open books for an open world

- 【技术分享】Ngrok内网穿透的几种利用 - 安全客 - 有思想的安全新媒体

- Metasploit AV Evasion With Powershell – KaiZenSecurity

- 主页 | NJUPT 安全团队平台

- 易受伤害的设计〜VulnHub

- 香港免备案云主机,国内免备案VPS,国内免备案空间,香港空间,cdn加速,国内服务器租用托管,尽在世纪互联

- [新手必备]汇编命令及OD常用命令及断点设置 - 『脱壳破解区』 - 吾爱破解 - LCG - LSG |安卓破解|病毒分析|破解软件|www.52pojie.cn

- Blog - NotSoSecure

- Vulnerability analysis, Security Papers, Exploit Tutorials - Part 17934

- Qt快速上手2——创建GUI程序 | 雅乐网

- 爱情守望者_致力于分享最精彩的互联网

- 史蒂芬周的博客 | 软硬兼施,娱乐共享

- MetaTwin - 借用Microsoft MetaData和签名来隐藏二进制有效载荷

- 工具 - Pentest博客

- 模糊安全| 家

- Quarkslab的博客

- PHP代码审计技巧总结 | 倾旋的博客

- 橙子

- Metasploit(第5部分)msfcli - Cybrary

- 3gstudent – Good in study, attitude and health

- Writeup - 标签 - M4x - 博客园

- 信息安全探险

- 简介 · CTF All In One

- From Vx,Jump Security…

- 如何优雅的维持住一个Web shell – ub3r

- 0x00sec - The Home of the Hacker

- Penetration Testing Lab | Articles from the Pentesting Field

- RIPS技术博客

- k4linux - Linux教程 - Kali Linux - 渗透测试教程

- 完全无法察觉的后门PE文件

- XPN资讯安全博客

- Archives - re4lity - 不负勇往

- Hacking Monks: Home

- FuzzySecurity | 家

- 特权升级 - 企业

- 逃避微软的AutoRuns - 有意识的黑客

- CMSTP.exe - MSitPros博客的研究

- Turla APT演员刷新KopiLuwak JavaScript后门,用于G20主题攻击 Proofpoint的

- Provadys进攻安全博客

- APC for the WIN(dows) – stolenbytes

- Tyranid's Lair: The Art of Becoming TrustedInstaller

- windows下载执行命令大全 - 渗透测试中心 - 博客园

- 钩住COM类| 帕维尔的博客

- Archive - Evi1cg's blog

- 利用星期一:用.NET程序集编译方法绕过设备保护

- .:: Phrack Magazine ::.

- 更改计算机状态| Microsoft Docs

- UAC Bypass или история о трех эскалациях / Блог компании Перспективный мониторинг / Хабрахабр

- Putting data in Alternate data streams and how to execute it – Oddvar Moe's Blog

- matthomjxi0e - 博客研究

- Windows特权升级指南

- 在Windows 10上运行最新的x64 Mimikatz - Astr0baby不是那么随意的想法。

- Os博客Osanda | 安全研究与逆向工程

- us-15-Graeber-Abusing-Windows-Management-Instrumentation-WMI-To-Build-A-Persistent Asynchronous-And-Fileless-Backdoor-wp.pdf

- 从Windows Kernel Exploitation开始 - 第2部分 - 熟悉HackSys Extreme易受攻击的驱动程序| hasherezade的1001晚上

- Getting SYSTEM – Decoder's Blog

- Geekboy | 安全研究员| Bug赏金猎人

- asciinema - Record and share your terminal sessions, the right way

- Trimarc Research:通过安全事件审计来检测密码喷洒| Trimarc | 保护企业

- Gaining Domain Admin from Outside Active Directory

- ss免费账号 · Alvin9999/new-pac Wiki

- AloneMonkey - 猿,改变世界的动物!

- 即刻安全|致力于网络安全的研究学习平台

博客2

- Geekboy | 安全研究员| Bug赏金猎人

- 指数 /

- CTFs

- C ++语言参考

- 训练与编程挑战/卡塔| Codewars

- 一、基础知识篇 · CTF All In One

- Vulhub - Docker-Compose file for vulnerability environment

- Symeon

- WMI Weaponization入门 - 第1部分

- First entry: Welcome and fileless UAC bypass – winscripting.blog

- PowerShell脚本块记录旁路

- Windows 编程之路 | Lellansin's 冰森

- Exploits - bytecode77

- Windows内核开发教程第7部分:未初始化的堆变量 - rootkit

- Web开发 - Jarvis's Blog - 白帽子、全栈、嵌入式工程师、iot安全研究者

- DeeLMind-Blog

- 便携式可执行文件腐败防止恶意软件运行 - Todd Cullum Research

- 通过盲目的OOB XXE获得文件系统访问权限 - 不断发展的Web安全博客

- Tales of a Threat Hunter 2

- WMI Delphi Code Creator | The Road to Delphi

- Infosec_Reference/Privilege Escalation & Post-Exploitation.md at master · rmusser01/Infosec_Reference

- 威胁检测4422:混合横向运动和加密

- 使用SharpShooter生成有效负载 - MDSec

- 攻击域名信任指南 - harmj0y

- 通过主机安全描述符修改,按需提供远程哈希抽取

- Technical Blog | Endgame

- 小刀志

- 发现新的'早期鸟'代码注入技术 - Cyberbit

- subTee:WMIC.EXE白名单绕过 - 用样式,样式表黑客入侵

- 滥用NVIDIA的node.js以绕过应用程序白名单| SEC咨询

- Exploit/bypass PHP escapeshellarg/escapeshellcmd functions · security.szurek.pl

- NetSPI SQL注入Wiki

- Hexacorn | Blog

- 涵盖BASH Shell曲目 - 反取证| 黑客-出现

- ids_bypass - 入侵检测系统旁路技巧。 - 安全列表网络™

- Powershell : Command your CMDLET's - Ridicurious

- 持久观

- Pentest提示和技巧#2 - EK

- PowerShell:如何获取远程计算机上安装的所有软件的列表 - SID-500.COM

- 数据搜索概述 - VIVI

- WMI wiki for offense and defense by S. Delano - tools, enable, operations | Peerlyst

- 错误赏金书写列表·Pentester Land

- 探索PowerShell AMSI和记录逃避 - MDSec

- https://legend.octopuslabs.io/feed

- 宣布:使用“AaronLocker”应用程序白名单 - Aaron Margosis'Non-Admin,App-Compat和Sysinternals WebLog

- 新浪和Shahriar的博客 - 一个积极的无序博客……

- 免费ss/ssr分享 | 刘伟

- Abusing the COM Registry Structure (Part 2): Hijacking & Loading Techniques – | bohops |

- Abusing SUDO (Linux Privilege Escalation) - Touhid M.Shaikh

- GTFOBins

- Linux Audit - The Linux security blog about Auditing, Hardening, and Compliance

- 应急响应 Archives - 第2页 共2页 - Vinc's Blog

- 实际案例:缓冲区溢出0x01 - 最大Kersten

- 指数 /

- Privilege Escalation & Post-Exploitation - InfoSec Reference

- demonsec666

PWN

- https://twitter.com

- Resource: Infosec PowerShell tools, resources, and authors by Claus Cramon Houmann - twitter, how to, vulnerabilities | Peerlyst

- www.youtube.com

- Abusing DCOM For Yet Another Lateral Movement Technique – | bohops |

- infosecn1nja/Red-Teaming-Toolkit: A collection of open source and commercial tools that aid in red team operations.

- 演示文稿 - Active Directory安全性

- cujanovic(PredragCujanović)/存储库

- 租客自述:豆瓣租房也被骗 如何把黑中介告上法庭_网易房产频道

- 租房指南,请务必精读至少一遍。欢迎大家*积极宣传…

- Resource: Infosec PowerShell tools, resources, and authors by Claus Cramon Houmann - twitter, how to, vulnerabilities | Peerlyst

- 没有配置

- 一切都可以使用一行代码来完成

- 生成大部分Office格式和基于VBS的格式

- 高级VBA宏攻击以及DDE攻击

- 在受损机器上保持持久性

- 破坏许多常见的主机事件日志(包括网络和帐户登录)

- 生成虚假日志/网络流量

——————–

#### 印象笔记收藏的 ####

巧妙运行dll

巧妙运行dllwmic process where name=”calc.exe” call terminate

独角兽是使用PowerShell降级攻击并直接将shellcode插入内存的简单工具。基于Matthew Graeber的PowerShell攻击和由David Kennedy(TrustedSec)和Josh Kelly在Defcon 18提供的PowerShell旁路技术。

链接:链接:https://www.zhihu.com/question/23073812/answer/219630853

来源:知乎

著作权归作者所有。商业转载请联系作者获得授权,非商业转载请注明出处。

macro_pack是一个工具,用于自动化混淆和复制格式的生成,如MS Office文档或VBS格式。现在它也处理各种快捷方式格式。

此工具可用于重新命名,pentests,演示和社会工程评估。macro_pack将简化反恶意软件解决方案,绕过并自动化从vba生成到最终Office文档生成的过程。

使用非常简单:

该工具与流行的pentest工具(Metasploit,Empire,…)生成的有效载荷兼容。与其他工具结合也很容易,因为它可以从stdin读取输入并将输出安静地输出到另一个工具。这个工具是用Python3编写的,可以在Linux和Windows平台上运行。

注意: Office文档自动生成或特洛伊木马功能需要安装安装了正确MS Office应用程序的Windows平台。

Redsails

关于

后期开发工具能够:

基于[PyDivert](https://github.com/ffalcinelli/pydivert),一种WinDivert的Python绑定,Windows驱动程序允许用户模式应用程序捕获/修改/丢弃发送到/从Windows网络堆栈发送的网络数据包。

适用于比Vista和Windows 2008(包括Windows 7,Windows 8和Windows 10)更新的Windows操作系统。

https://github.com/enkomio/RunDotNetDll

序集的所有方法并调用它们。

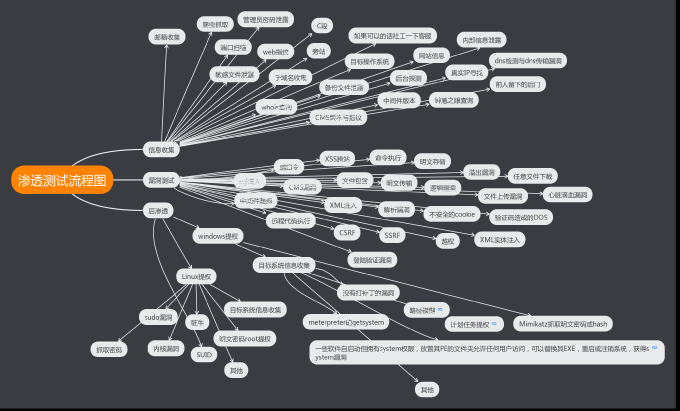

自己画的渗透流程图:

转载请声明:转自422926799@github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:转自即刻安全的收藏列表

本文作者:九世

发布时间:2018-09-17, 15:09:15

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/df58c02c.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。