Sodinokibi勒索分析

ps:该文章并无完全分析出整个过程

原样本分析链接:http://blog.nsfocus.net/revil-apt/

样本下载地址:https://app.any.run/tasks/c6ea97fa-4ec4-4820-8280-5d1c8704b460/

该样本分析与参考链接分析过程不一样,那个链接应该是完全解密的。该勒索病毒

经过三断加密最后释放shellcode进行DLL加载调用

分析过程

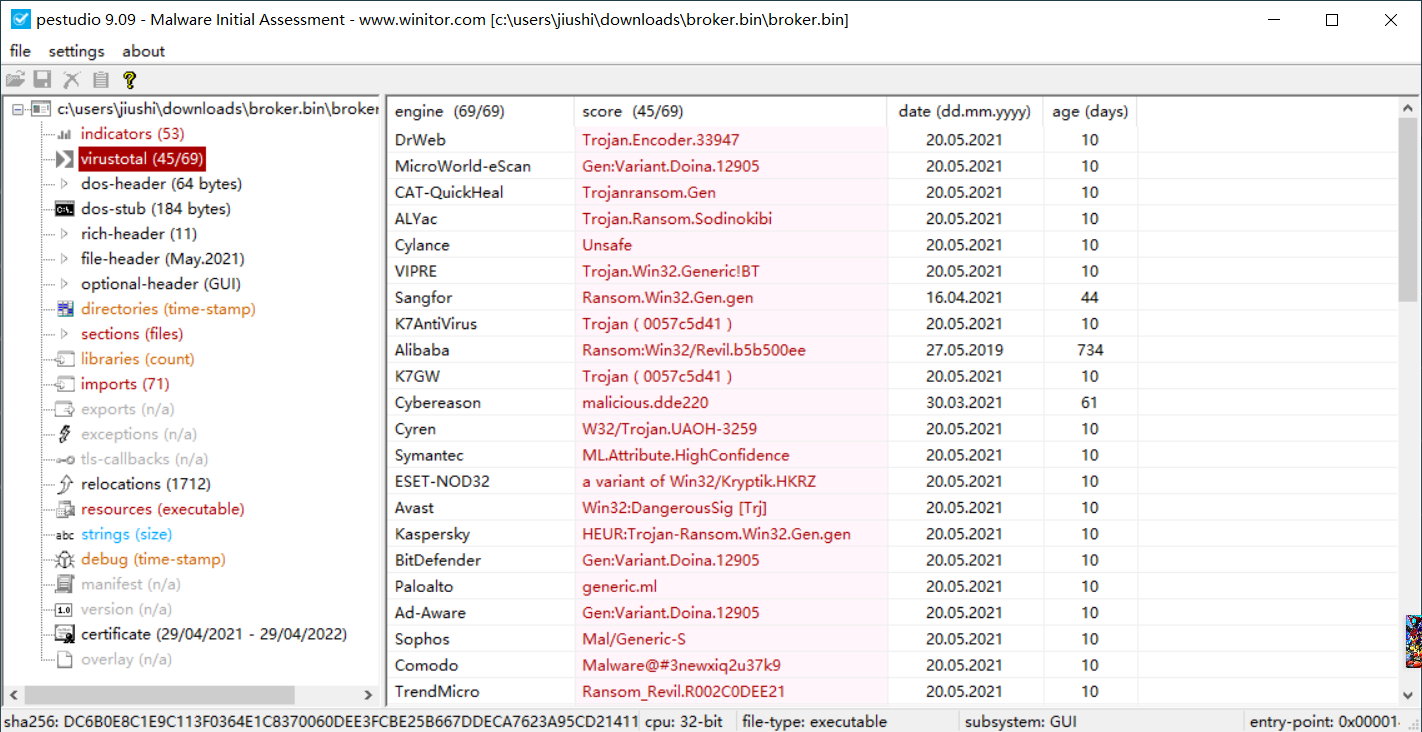

VT查杀结果

沙盒运行分析:https://app.any.run/tasks/9e9c51ad-cc20-4807-bace-41a9428b3681

入口点分析:

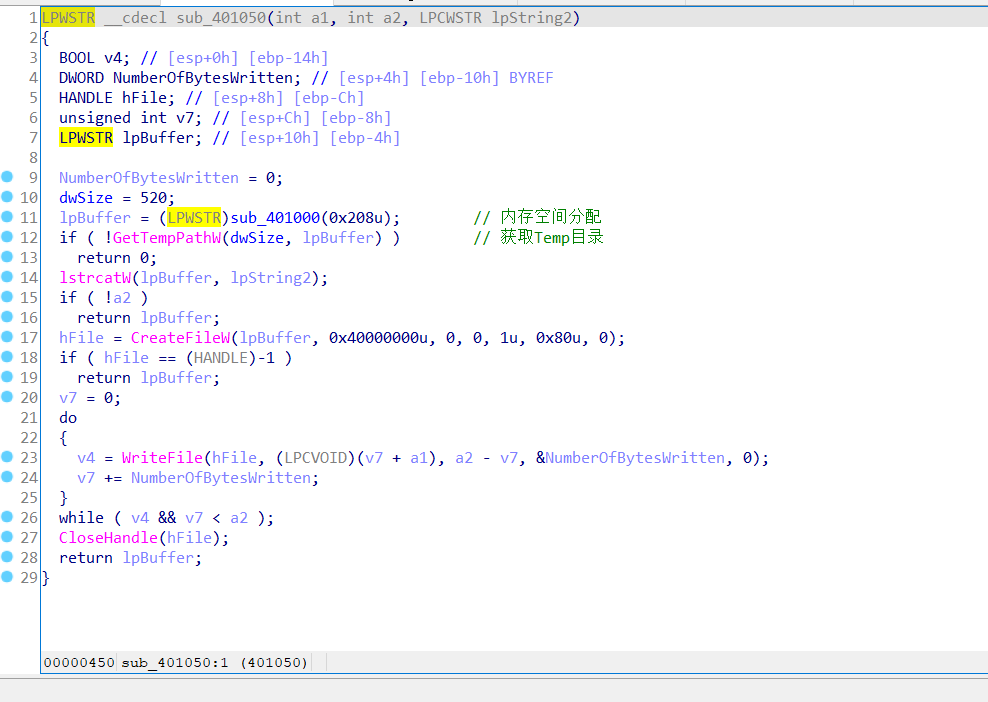

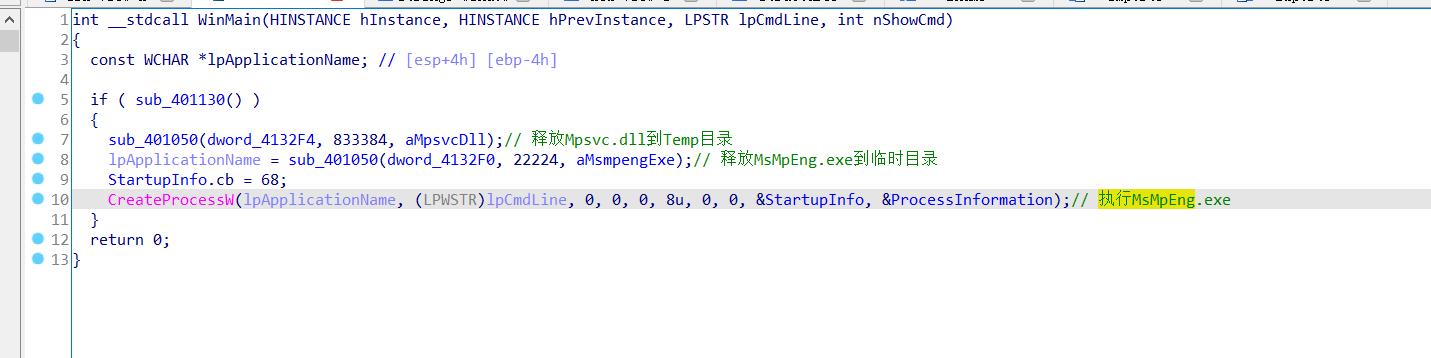

释放MsMpEng.exe和Mpsvc.dll到TEMP目录

执行流程是:MsMpEng.exe加载Mpsvc.dll (白加黑)

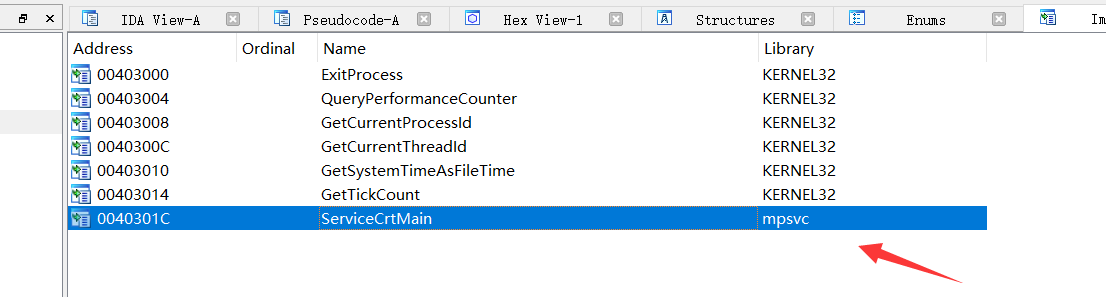

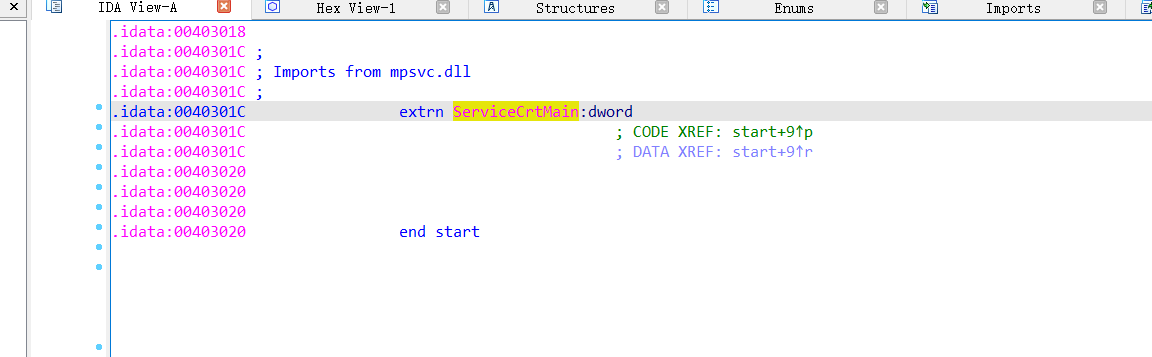

调用的Mpsvc.dll的ServiceCrtMain函数

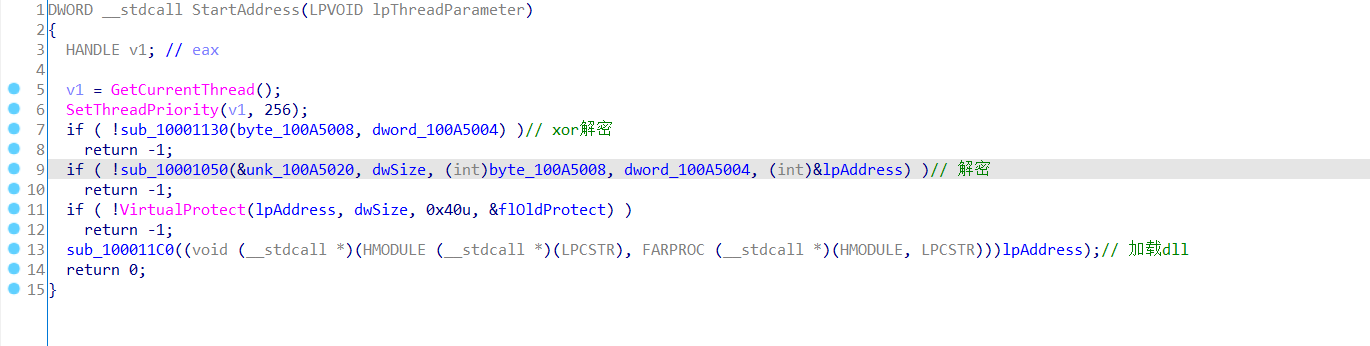

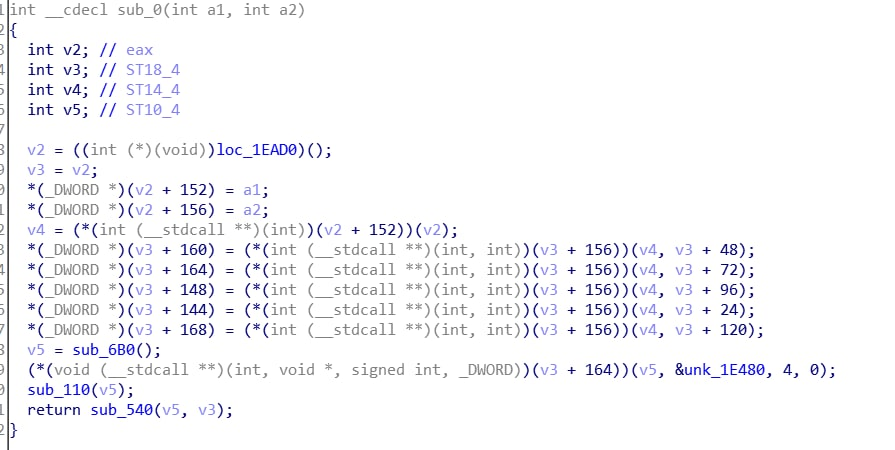

ServiceCrtMain函数

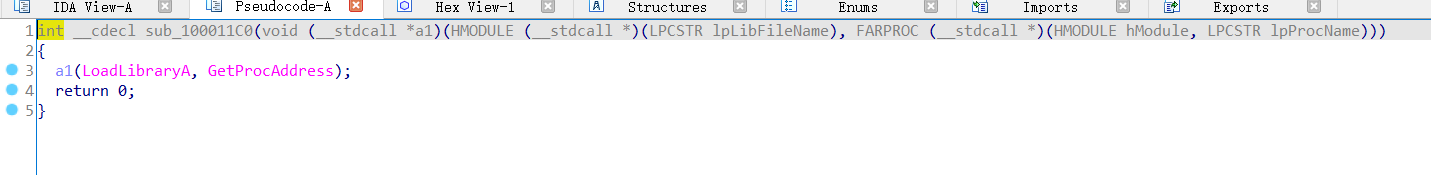

sub_100011C0函数实现加载PE

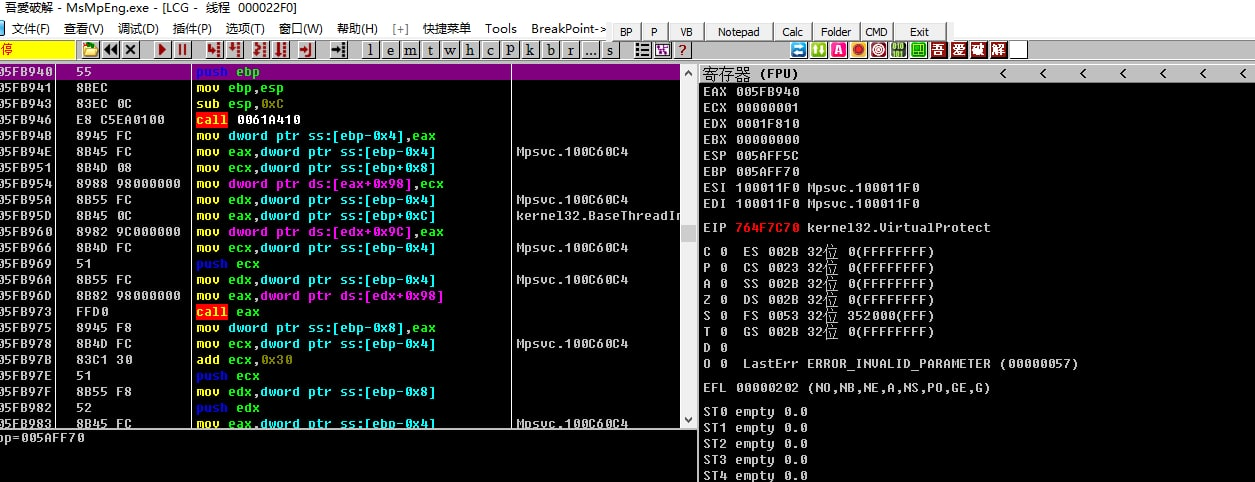

跟踪VirtualProtect地址修改权限的地址,这里dump后是一段解密DLL加载的shellcode

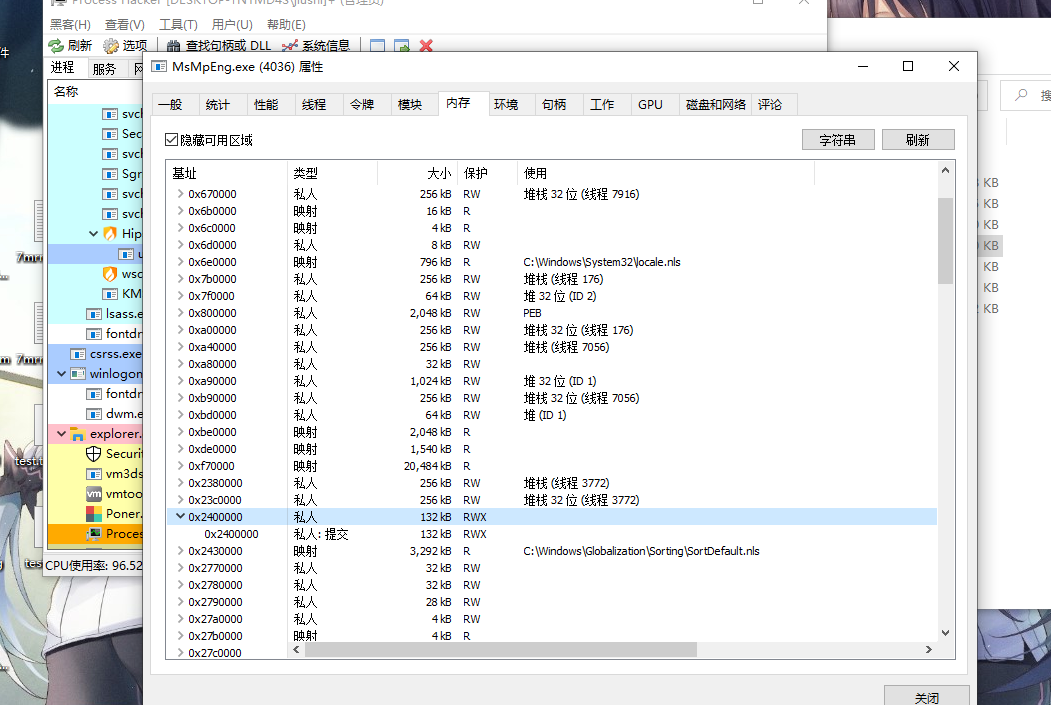

Process Hacker dump运行一分钟后线程为RWX权限的内存保存,得到解密后的dll

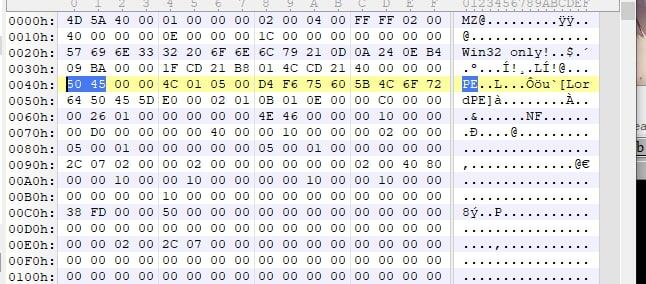

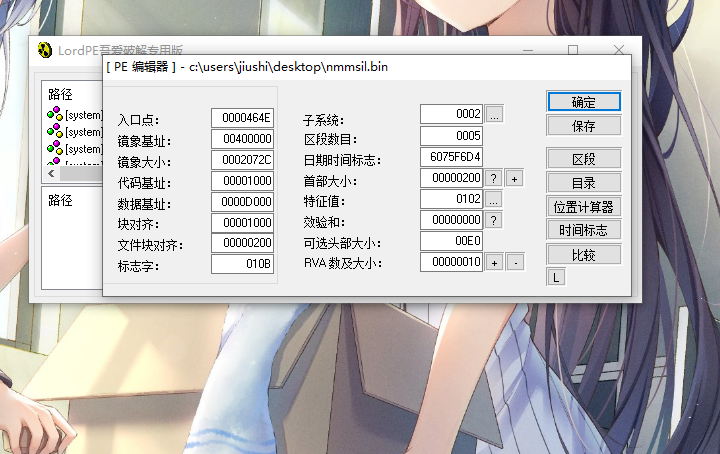

修补PE头

重构PE大小

最后调用dll实现勒索

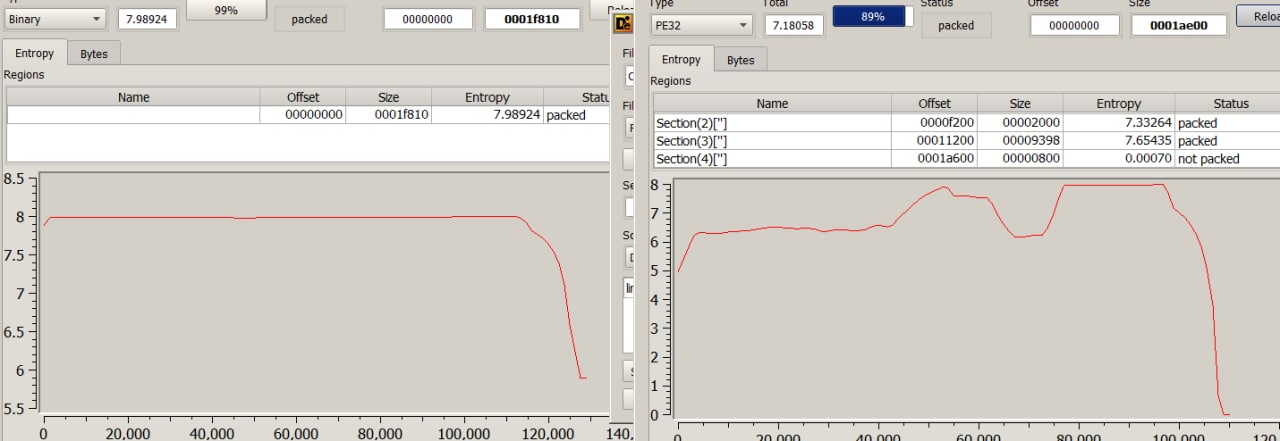

第一段dump和运行时解密的dll加密度对比,左边是第一次dump的,右边是解密后的dll 还有加密(

IOCS

IOCS:

835f242dde220cc76ee5544119562268

7d1807850275485397ce2bb218eff159

8cc83221870dd07144e63df594c391d9

知识总结

- 遇见内存加载dll或反射dll加载,或者更改区断权限为RWX,对VirtualProtect函数地址下断点,断下后copy VirtualProtect函数里的地址跳转过去。dump即可

- 反射加载:运行进程后,Process Hacker找到该进程内存线程权限为RWX,dump即可得到完全解密的内容

参考链接

https://www.163.com/dy/article/FOB083490531I6Y1.html

https://blog.csdn.net/slc1112/article/details/111089013

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Sodinokibi勒索分析

本文作者:九世

发布时间:2021-06-01, 19:01:56

最后更新:2021-06-01, 19:14:28

原始链接:http://jiushill.github.io/posts/d188378a.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。