Windows-Low-Privilege-Arbitrary-File Reading

0x01Readfile 0day介绍

引用:

该bug在“MsiAdvertise.”中

调用此函数将导致安装程序服务复制文件。

这将把可以用第一个参数控制的任意文件复制到c:windowsinstaller……在模拟时完成检查,但是使用连接仍然有一个TOCTOU。这意味着我们可以将它复制为SYSTEM的任何文件,并且目标文件总是可读的。这会导致任意文件读取漏洞。

繁殖:

确保复制readfile.exe和“file”(在文件夹PoC-Files下找到)……并将它们放在同一个目录中。

使用:read file.exe targetfile(其中targetfile是要读取的文件,IE:“read file.exe c:userstestdesktopdesktop.ini”)

运行在2个内核或更多,这应该在一个内核上工作并做一些修改。既然你也可以按时上锁(不过我很懒)。如果可以的话,您应该能够看到这样的东西:https://www.youtube.com/watch?v=x4P2H64GI1o

确认该bug的最简单方法是创建两个本地帐户,并读取另一个帐户的desktop.ini。

即使没有枚举向量,这仍然是坏消息,因为许多文档软件,如.,实际上将文件保存在静态位置,其中包含最近打开的文档的完整路径和文件名。因此,通过像这样读取文件,您可以获得其他用户创建的文档的文件名。文件系统是一个蜘蛛网,到处都可以找到对用户创建文件的引用。因此,没有枚举bug并不重要。

如果启用了影子副本,您显然可以窃取SAM和System蜂箱,我猜想……

也许还有其他的用例。但是我不是很聪明,所以我不知道。

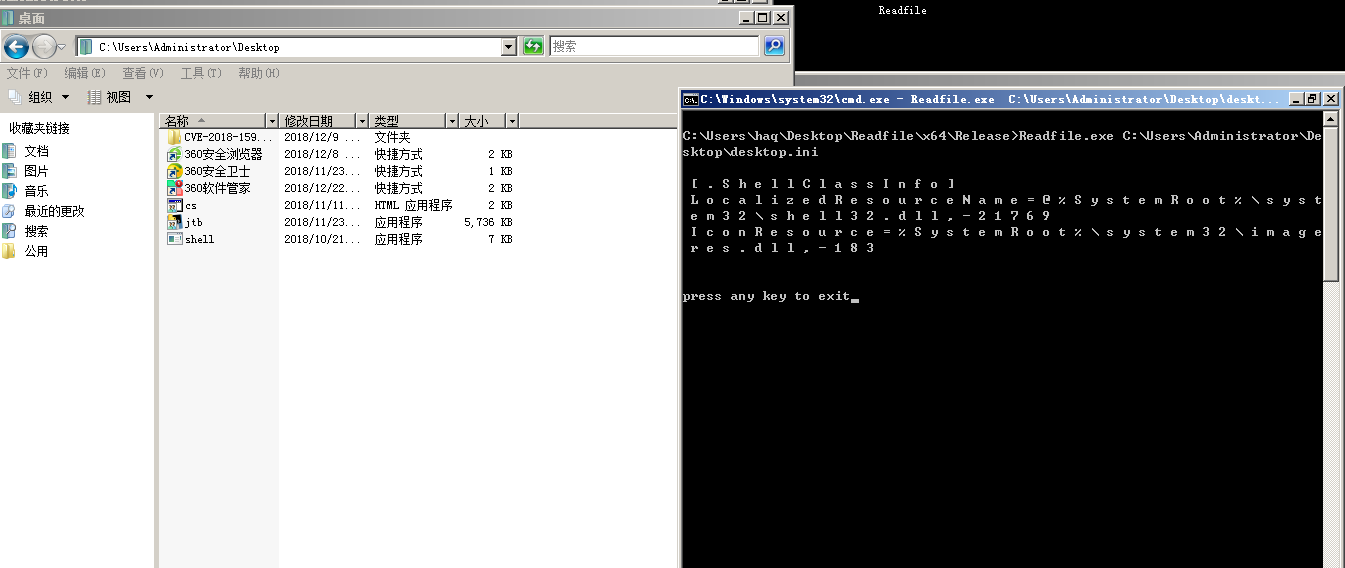

0x02复现过程

a.创建一个低权限用户

b.切换到低权限用户读取notepad c:\users\Administrator\Desktop\desktop.ini发现没有权限读取,使用Readfile里的Readfile.exe执行:Readfile.exe C:\User\Administrator\Desktop\desktop.ini读取成功

YouTube视频:https://www.youtube.com/watch?v=x4P2H64GI1o

复现工具地址:note/学习记录/漏洞复现/从低权读取Administrator任意文件/工具/Readfile at master · 422926799/note · GitHub

转载请声明:转自422926799.github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:Windows-Low-Privilege-Arbitrary-File Reading

本文作者:九世

发布时间:2018-12-22, 15:45:22

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/3562c2e4.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。