malware-traffic恶意流量包分析笔记

起因

(中间停更过一段时间博客,因为懒都发星球去了。现在打算继续写)

翻到之前收藏的恶意流量分析练习的pcap地址,下载一个来弄弄

https://www.malware-traffic-analysis.net/

解压密码:infected

分析过程

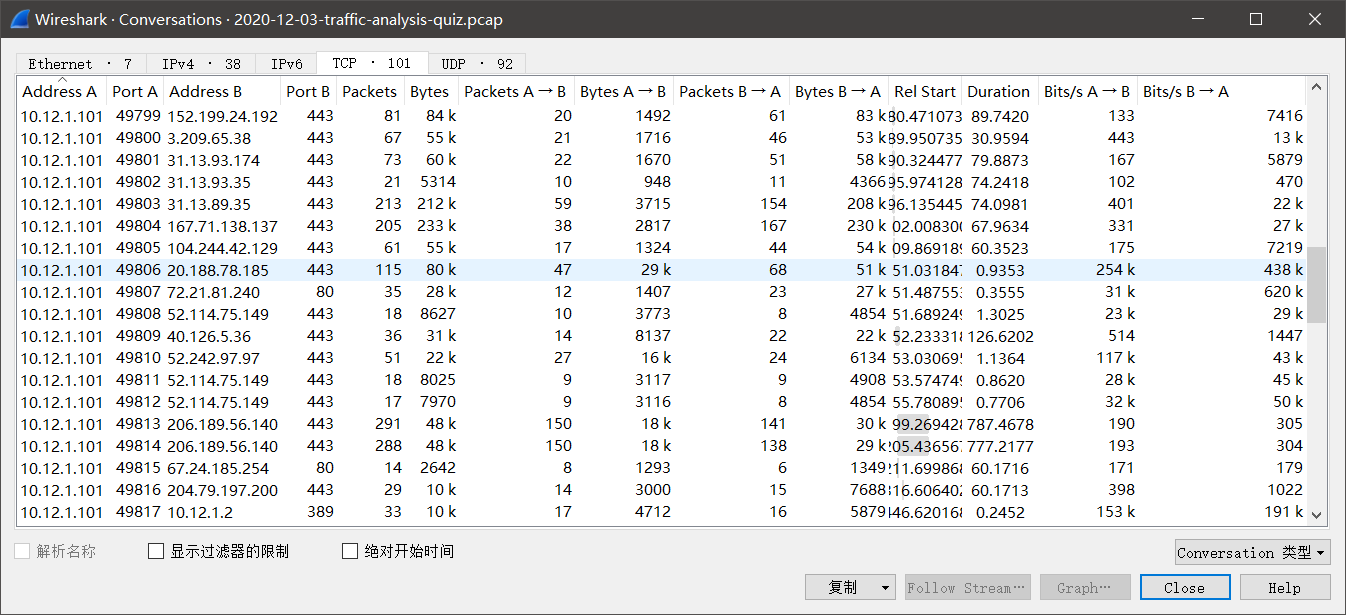

wireshark打开后,我比较喜欢先统计一下所有的IP,和包里有什么协议,还有注意一下导出分组里的内容。

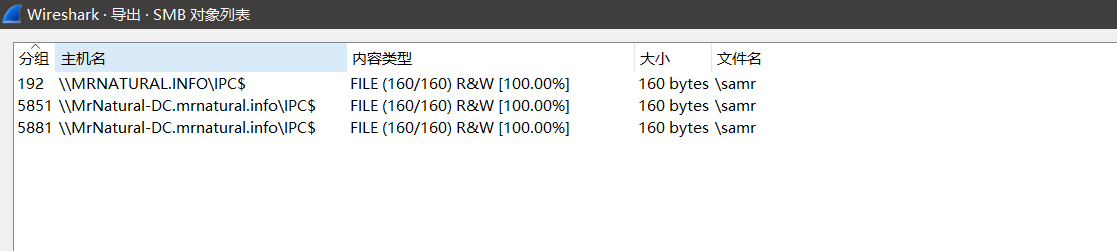

导出对象

IP统计

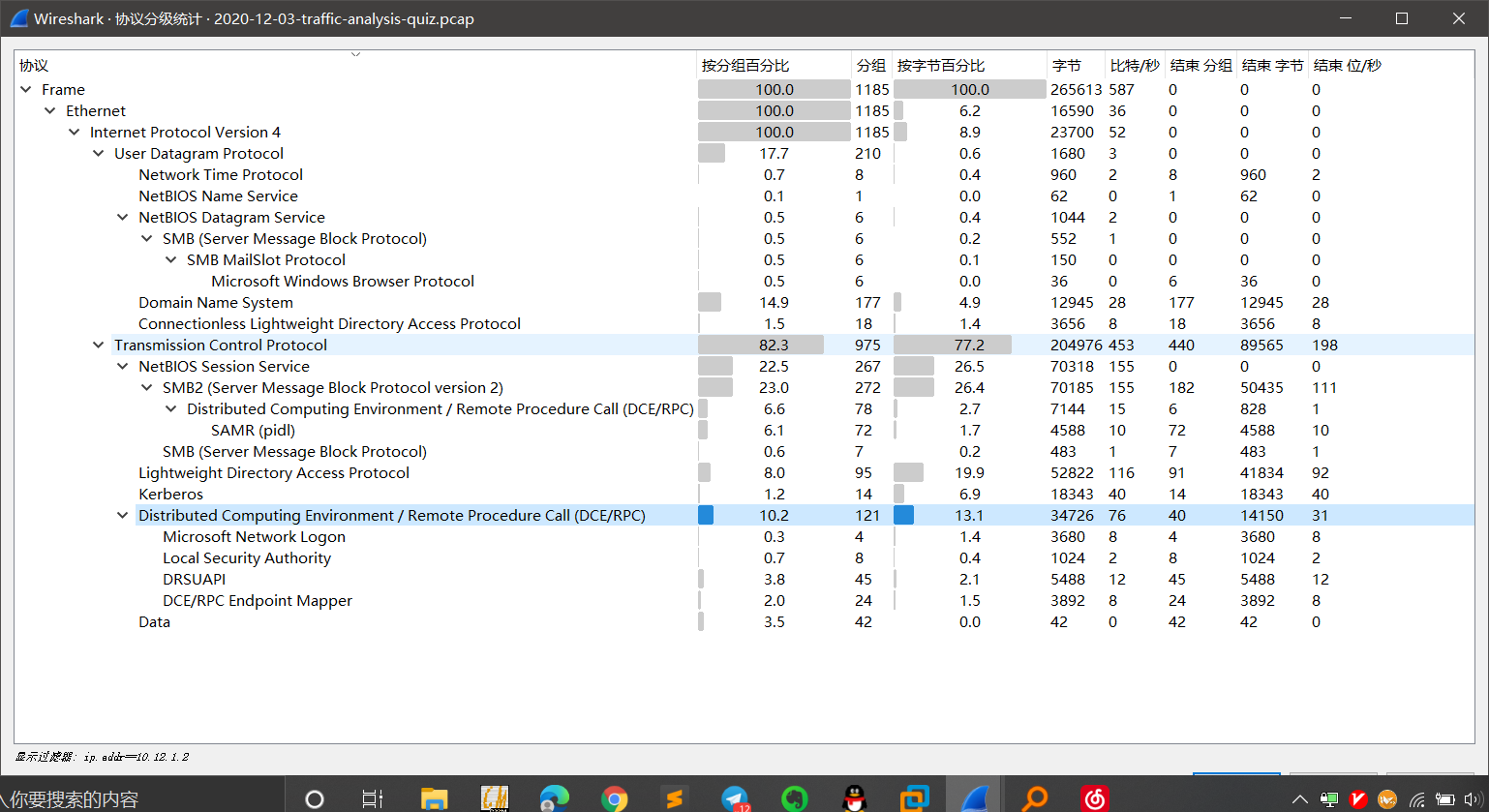

协议分级

从上图可以得到以下几点信息:

- 存在HTTP、SMB、LDAP、DNS流量

- SMB和LDAP流量占多

- 源IP访问的目标IP端口

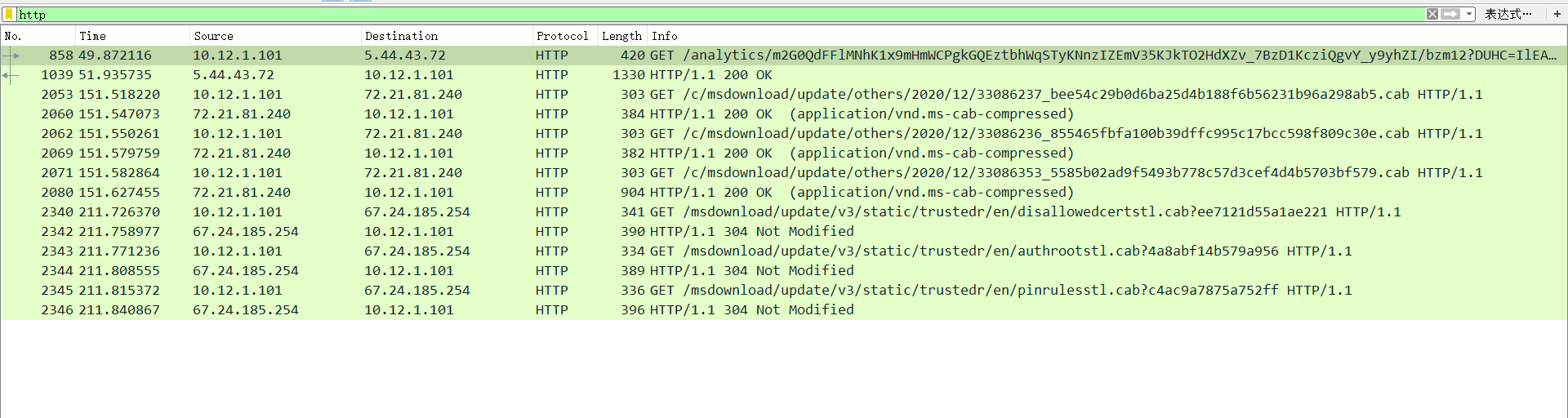

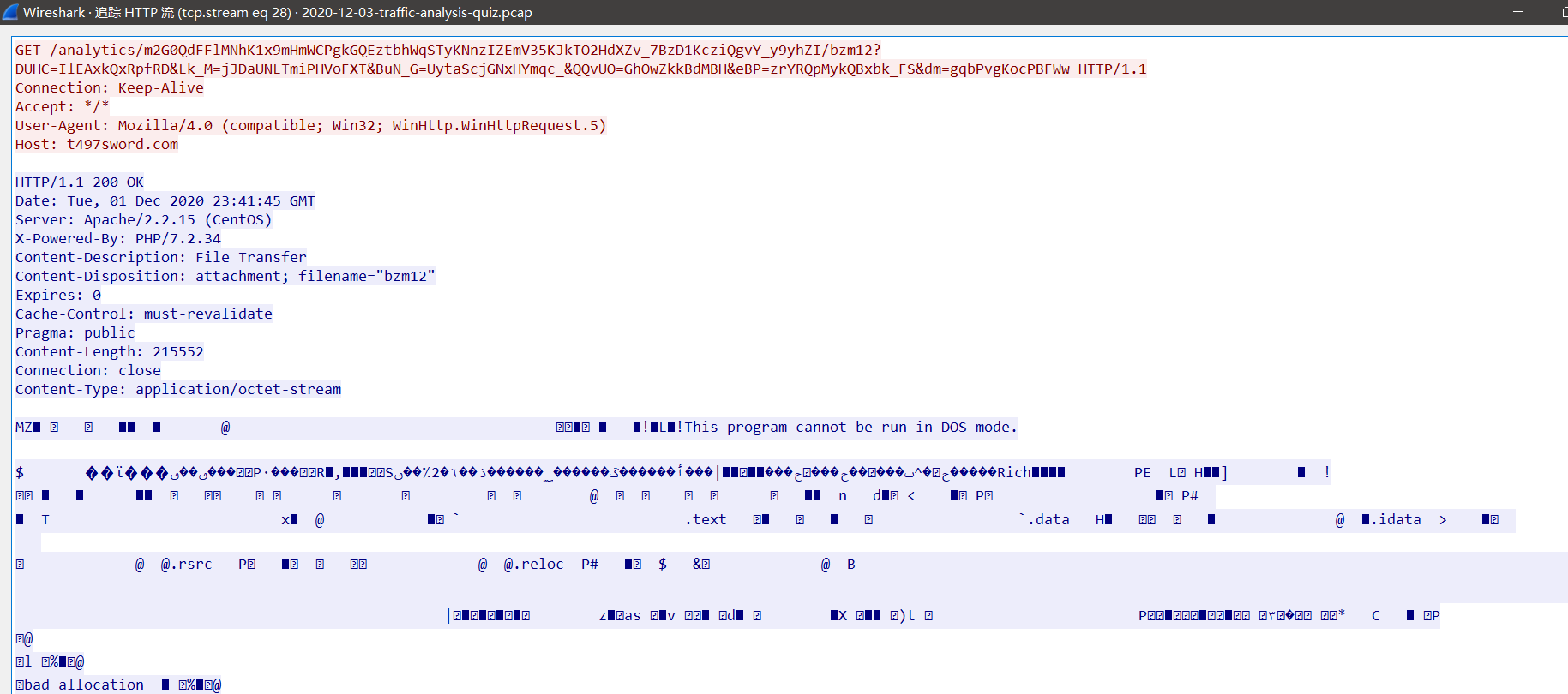

看了一下HTTP流量,发现是下载了三个文件

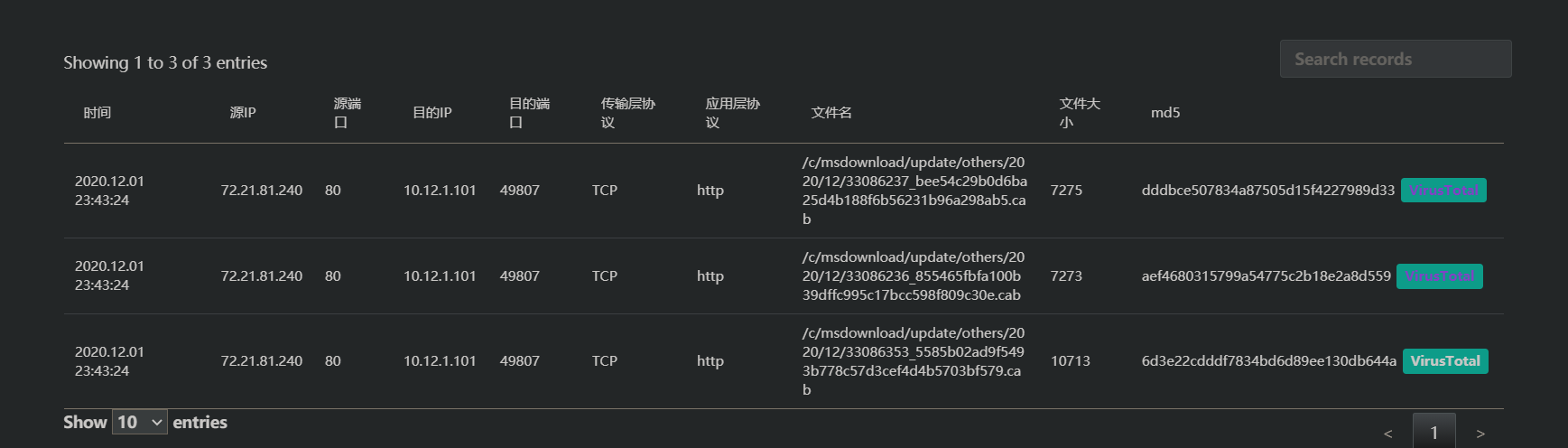

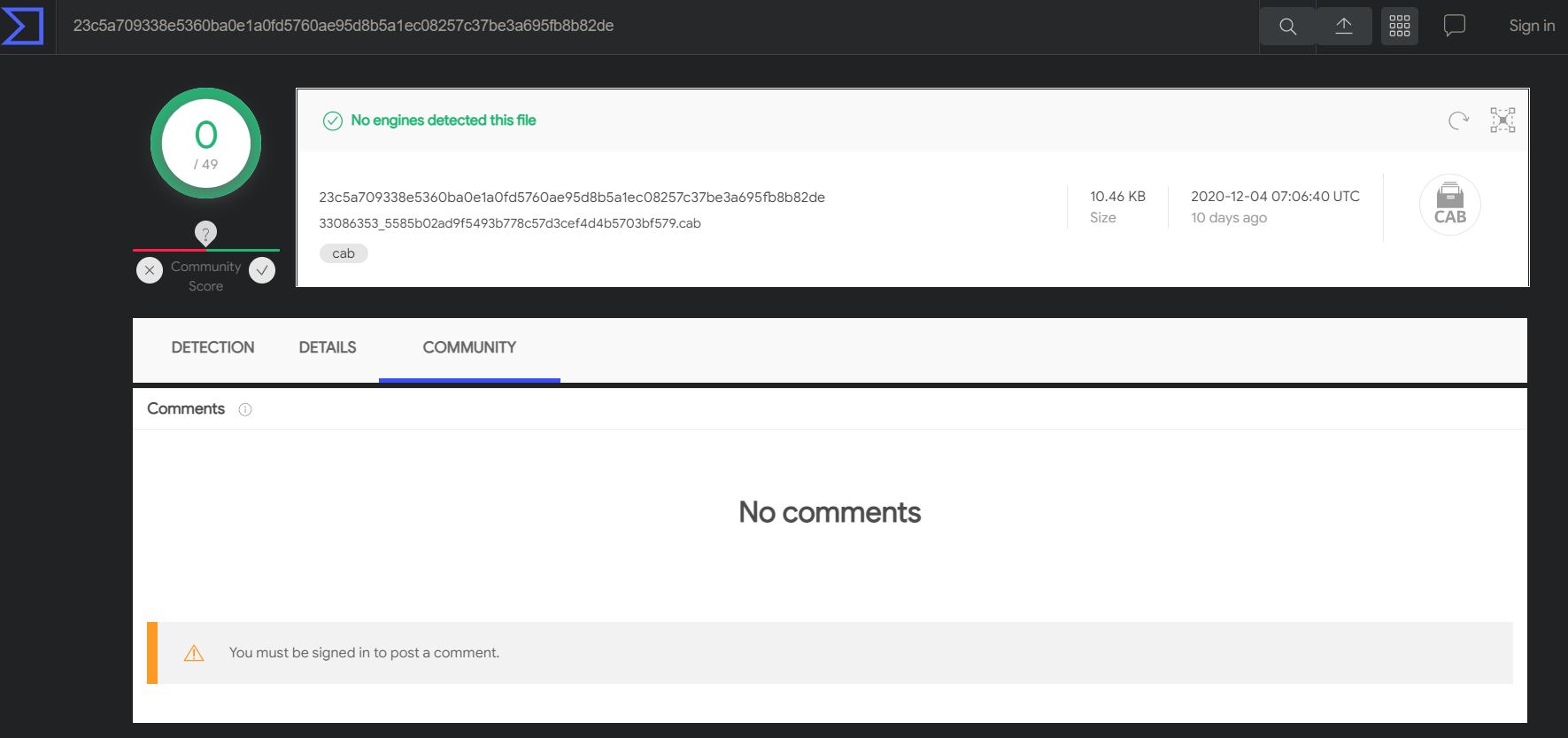

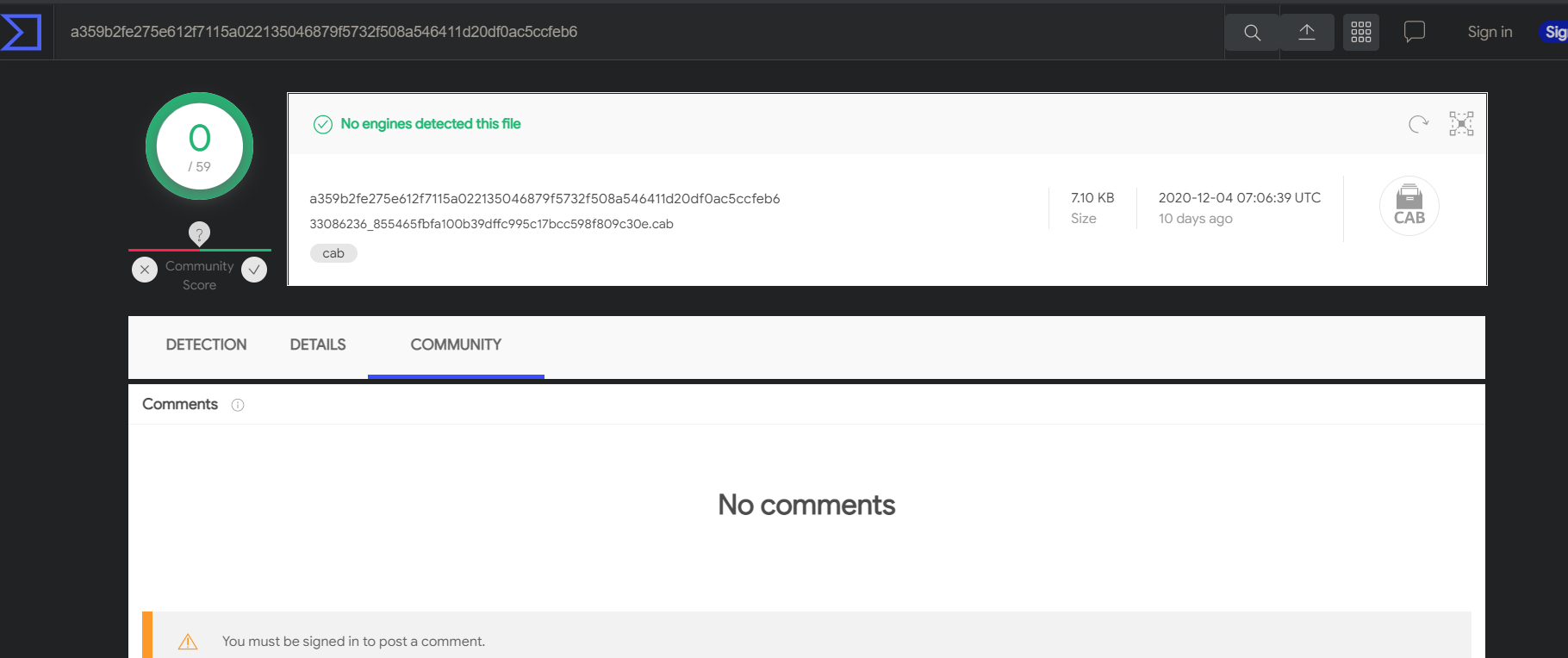

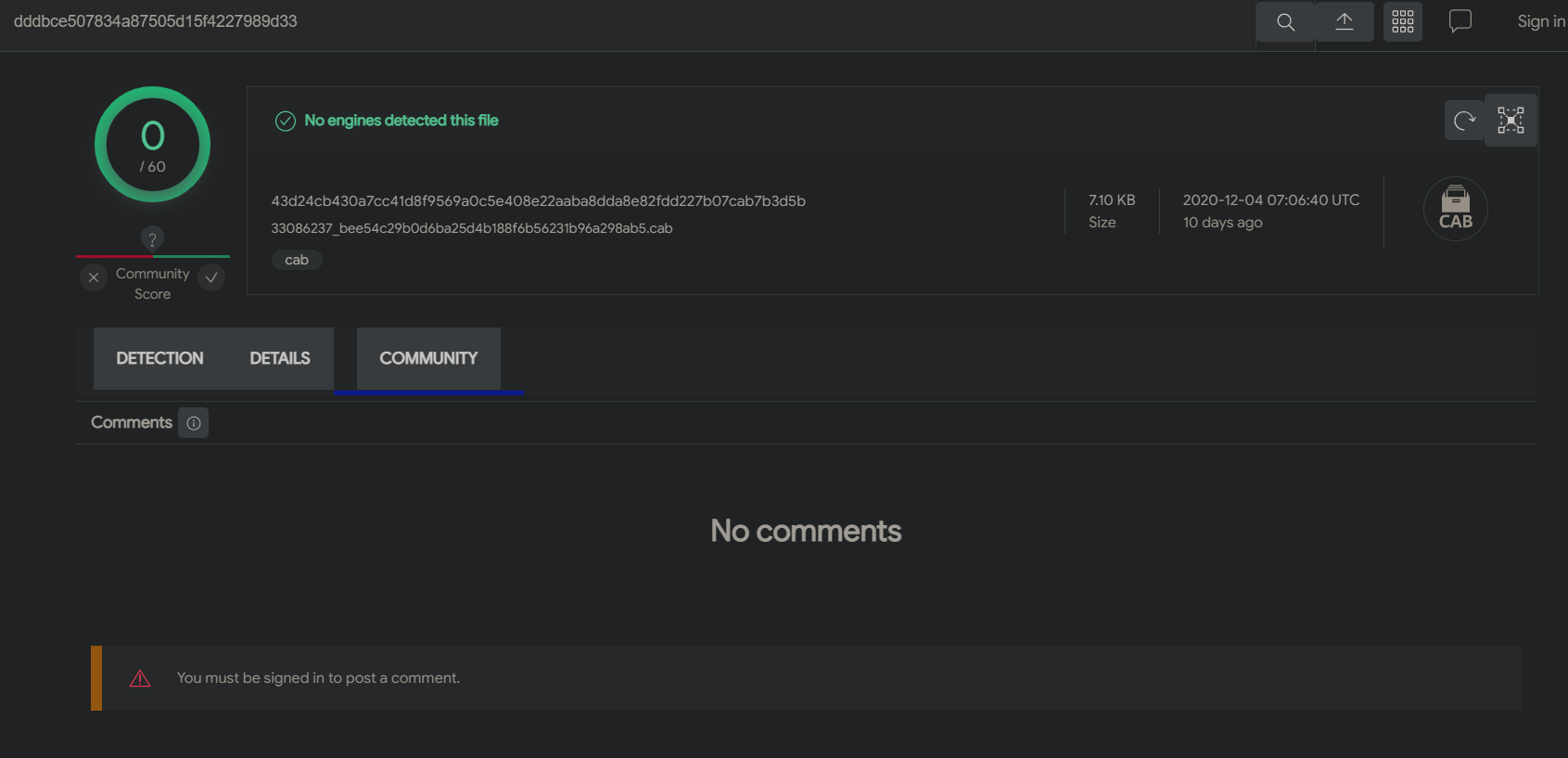

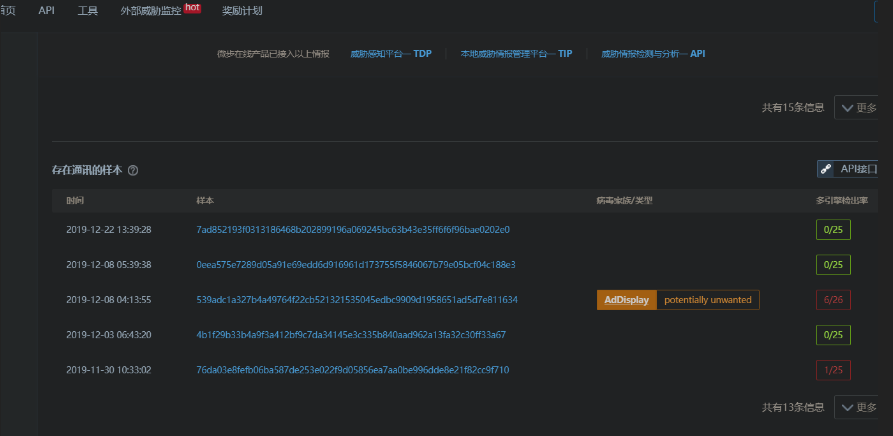

尝试过提取出来,发现并不行。失败了,将pcap上传到https://pcap.zhouhe.360.cn/发现VT上有样本

三个都免杀,但是看了一下VT的检测结果。发现没有任何外连(不排除判断是否在虚拟机里运行,是的话直接ExitProcess)

查询结果:https://pcap.zhouhe.360.cn/saas/results/?uid=481b567aaed8f4edc751d2ae7077cabf&name=rawLog

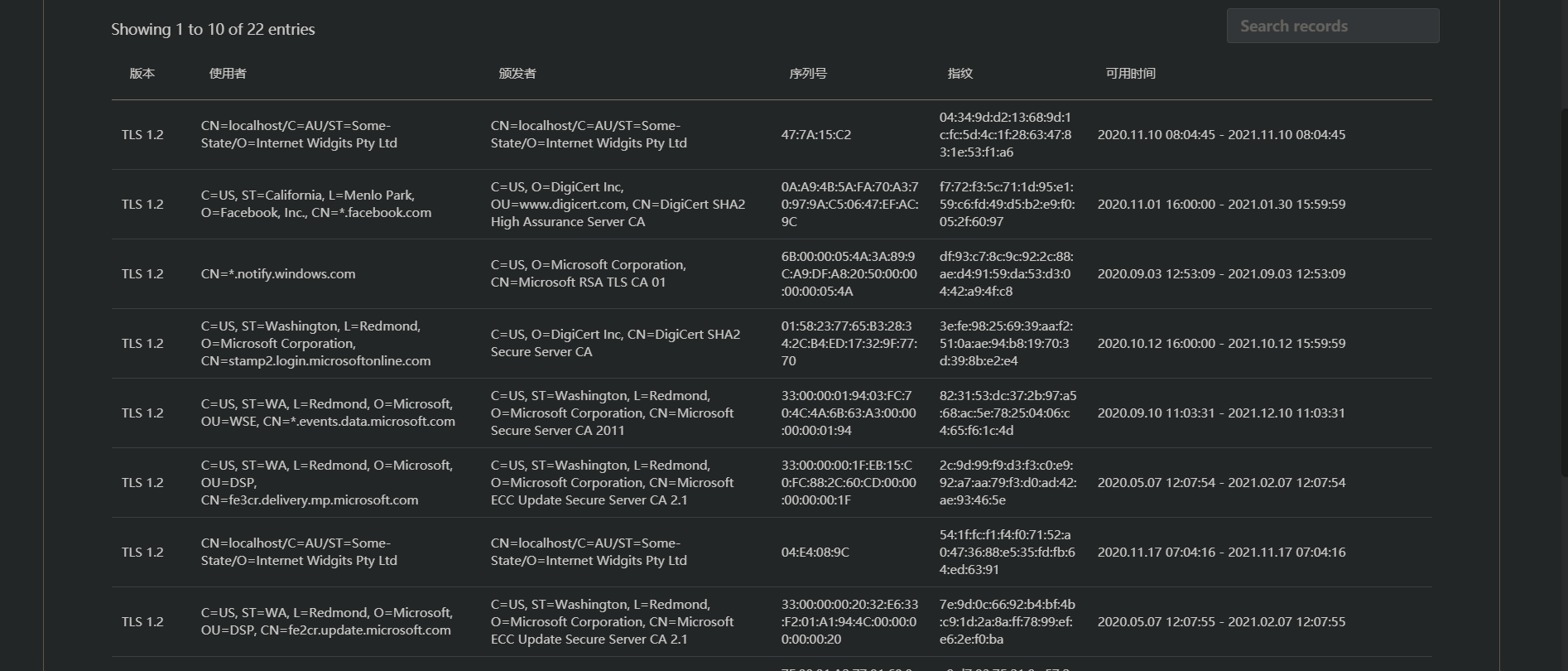

HTTP流量到这里貌似也没啥好追的了,看了一眼TLS也没啥异样

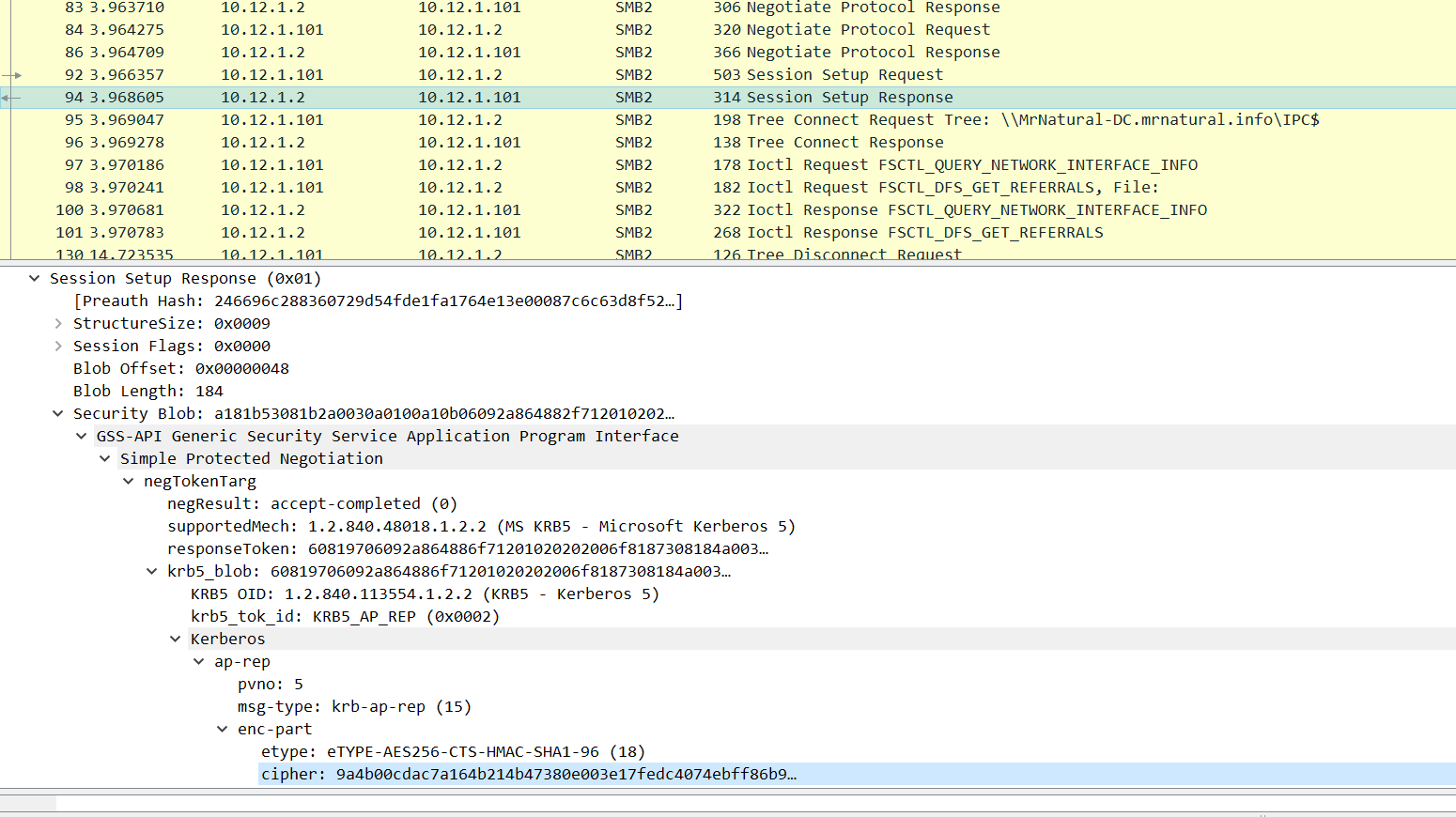

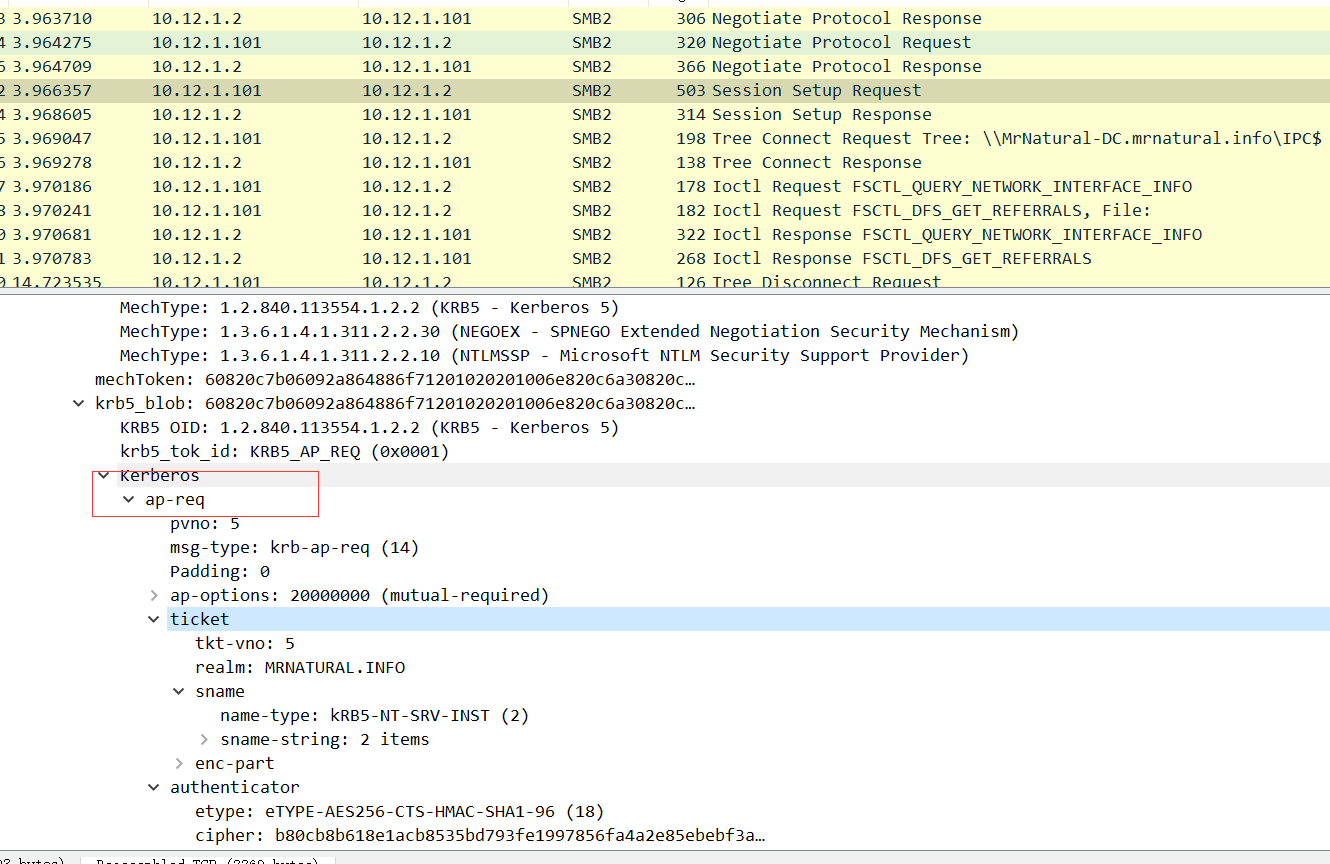

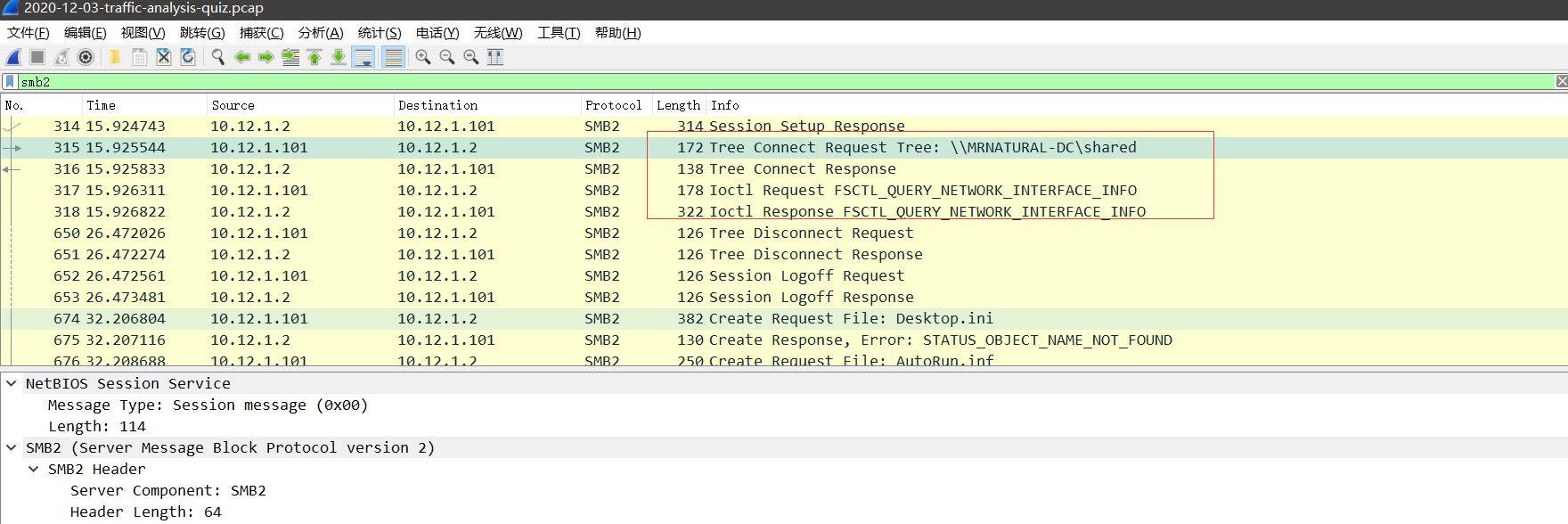

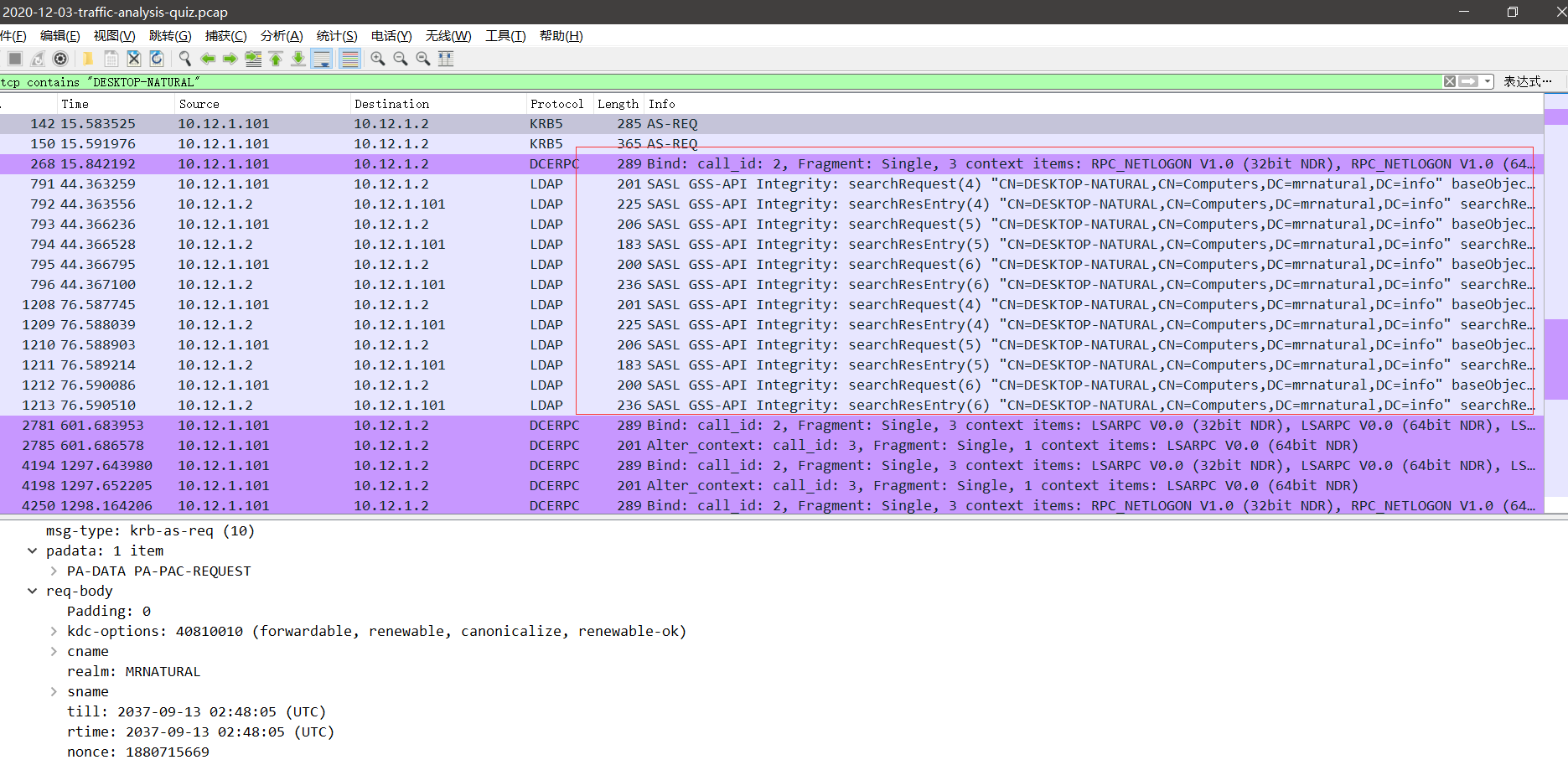

然后把目光转向smb,发现存在个域。使用Kerberos TGT访问的域控

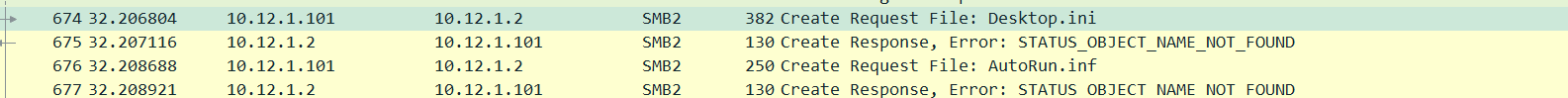

看了一下成功认证smb后访问过的文件和文件夹,也没有干啥

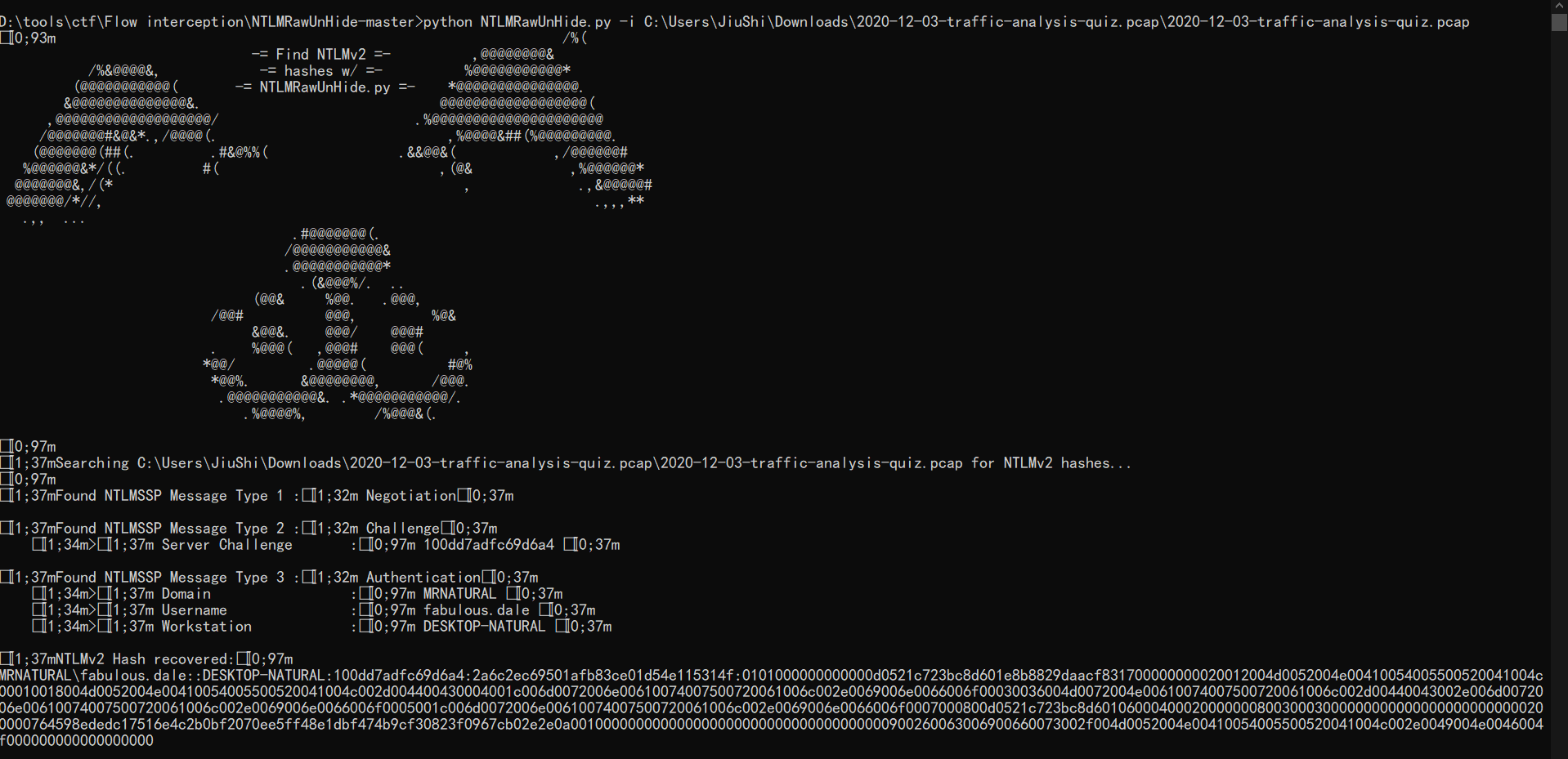

后面用NTLMRawUnHide从数据包里提取出了一个NTLM

至此信息如下:

HTTP

------------

domain:

t497sword.com - 5.44.3.72 4- 俄罗斯莫斯科

download.windowsupdate.com - 72.21.81.240 - 美国

ctldl.windowsupdate.com -67.24.185.254 - 美国

SMB

-------------

\\MRNATURAL.INFO\IPC$

\\MrNatural-DC.mrnatural.info\IPC$

info

--------------

10.12.1.101 hostname:Lenovo_2b Mac:10:c5:95:2b:13:05

10.12.1.2 hostname:Dell_99 Mac:00:11:43:99:de:87

[1;37mFound NTLMSSP Message Type 3 :[1;32m Authentication[0;37m

[1;34m>[1;37m Domain :[0;97m MRNATURAL [0;37m

[1;34m>[1;37m Username :[0;97m fabulous.dale [0;37m

[1;34m>[1;37m Workstation :[0;97m DESKTOP-NATURAL [0;37m

[1;37mNTLMv2 Hash recovered:[0;97m

MRNATURAL\fabulous.dale::DESKTOP-NATURAL:100dd7adfc69d6a4:2a6c2ec69501afb83ce01d54e115314f:0101000000000000d0521c723bc8d601e8b8829daacf831700000000020012004d0052004e00410054005500520041004c00010018004d0052004e00410054005500520041004c002d004400430004001c006d0072006e00610074007500720061006c002e0069006e0066006f00030036004d0072004e00610074007500720061006c002d00440043002e006d0072006e00610074007500720061006c002e0069006e0066006f0005001c006d0072006e00610074007500720061006c002e0069006e0066006f0007000800d0521c723bc8d60106000400020000000800300030000000000000000000000000200000764598ededc17516e4c2b0bf2070ee5ff48e1dbf474b9cf30823f0967cb02e2e0a001000000000000000000000000000000000000900260063006900660073002f004d0052004e00410054005500520041004c002e0049004e0046004f000000000000000000

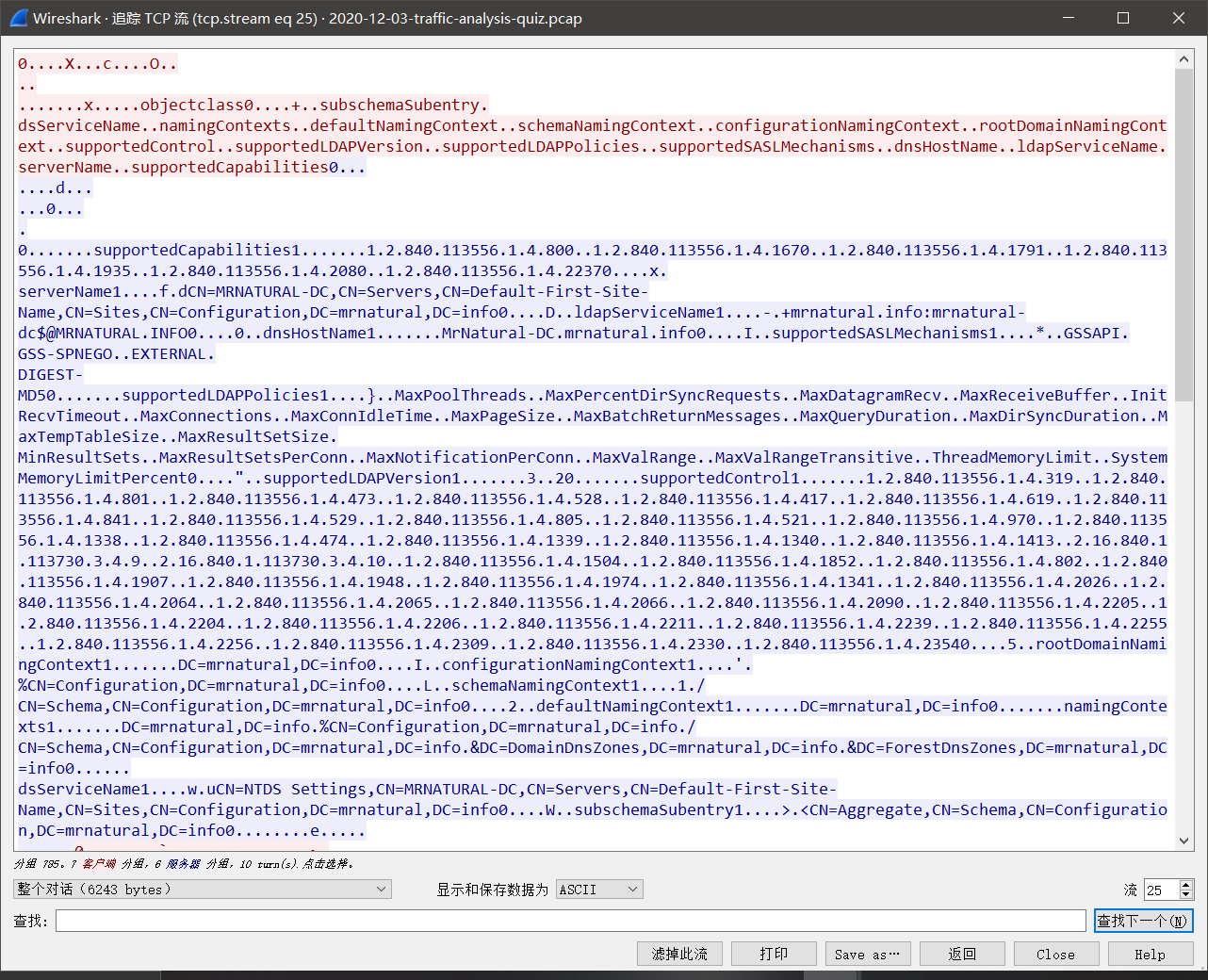

后面追踪主机名,看到LDAP查询的内容

"DC=mrnatural,DC=info"

"CN=DESKTOP-NATURAL,CN=Computers,DC=mrnatural,DC=info"

"CN=Default-First-Site-Name,CN=Sites,CN=Configuration,DC=mrnatural,DC=info"

"cn=policies,cn=system,DC=mrnatural,DC=info"

"CN=DESKTOP-NATURAL,CN=Computers,DC=mrnatural,DC=info"

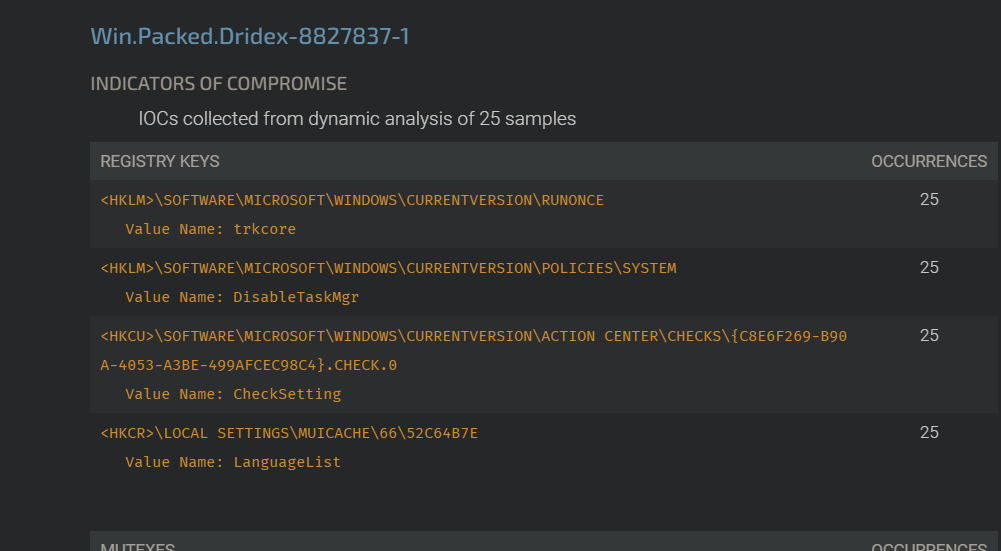

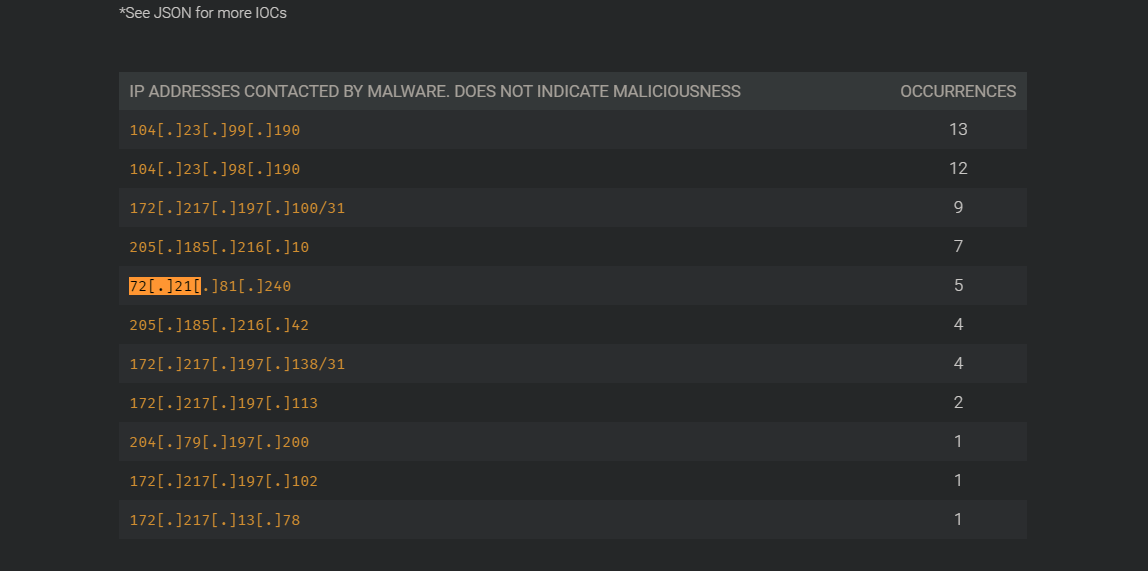

后面对着每个IP都检查了一下,发现可疑也就http流量的那三个。其他都无异样,后面去微步社区查了一下找到了以下信息

至此也没什么好弄的,,,可能还有一些别的没发现吧。太菜了

以下微步社区和分析的链接:

https://x.threatbook.cn/nodev4/ip/72.21.81.240

https://x.threatbook.cn/nodev4/ip/67.24.185.254

https://blog.talosintelligence.com/2020/07/threat-roundup-0710-0717.html

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:malware-traffic恶意流量包分析笔记

本文作者:九世

发布时间:2020-12-15, 00:29:00

最后更新:2020-12-15, 01:56:11

原始链接:http://jiushill.github.io/posts/daac1c3c.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。