通过脚本升级Linux权限

前言

本文翻译自Linux Privilege Escalation via Automated Script

music:

正文

我们都知道,在破坏受害者的机器之后,我们有一个低权限的shell,我们想要升级到更高权限的shell,这个过程称为权限提升。今天在本文中,我们将讨论权限提升的内容以及攻击者如何识别低权限shell可以升级到更高权限的shell。但除此之外,还有一些Linux脚本在尝试升级目标系统上的权限时可能会有用。这通常旨在枚举而不是特定的漏洞/漏洞利用。这种类型的脚本可以节省您的时间。

表中的内容

介绍

权限提升的向量

LinuEnum

Linuxprivchecker

Linux Exploit Suggester 2

Bashark

BeRoot

介绍

基本上,权限提升是攻击者攻击受害者机器之后的一个阶段,他试图收集与系统相关的关键信息,如隐藏密码和弱配置服务或应用程序等。所有这些信息都有助于攻击者利用帖子进行攻击反对机器获得更高权限的shell。

权限提升的向量

操作系统详细信息和内核版本

安装或运行任何Vulnerable包

具有完全控制或修改访问权限的文件和文件夹

具有SUID权限的文件

映射驱动器(NFS)

潜在有趣的文件

环境变量路径

网络信息(接口,arp,netstat)

运行进程

Cronjobs

用户的Sudo Right

通配符注入

在Penetration测试中有几个脚本用于快速识别Windows系统上的潜在权限提升向量,今天我们将详细说明每个脚本正在顺利运行。

LinuEnum

脚本本地Linux枚举和权限提升检查Shellscript,它枚举系统配置和LinEnum执行的检查/任务的高级摘要。

特权访问:诊断当前用户是否具有没有密码的sudo访问权限; root的主目录是否可访问。

系统信息:主机名,网络详细信息,当前IP等。

用户信息:当前用户,列出所有用户,包括uid / gid信息,列出root帐户,检查密码哈希是否存储在/ etc / passwd中。

内核和分发版本详细信息。

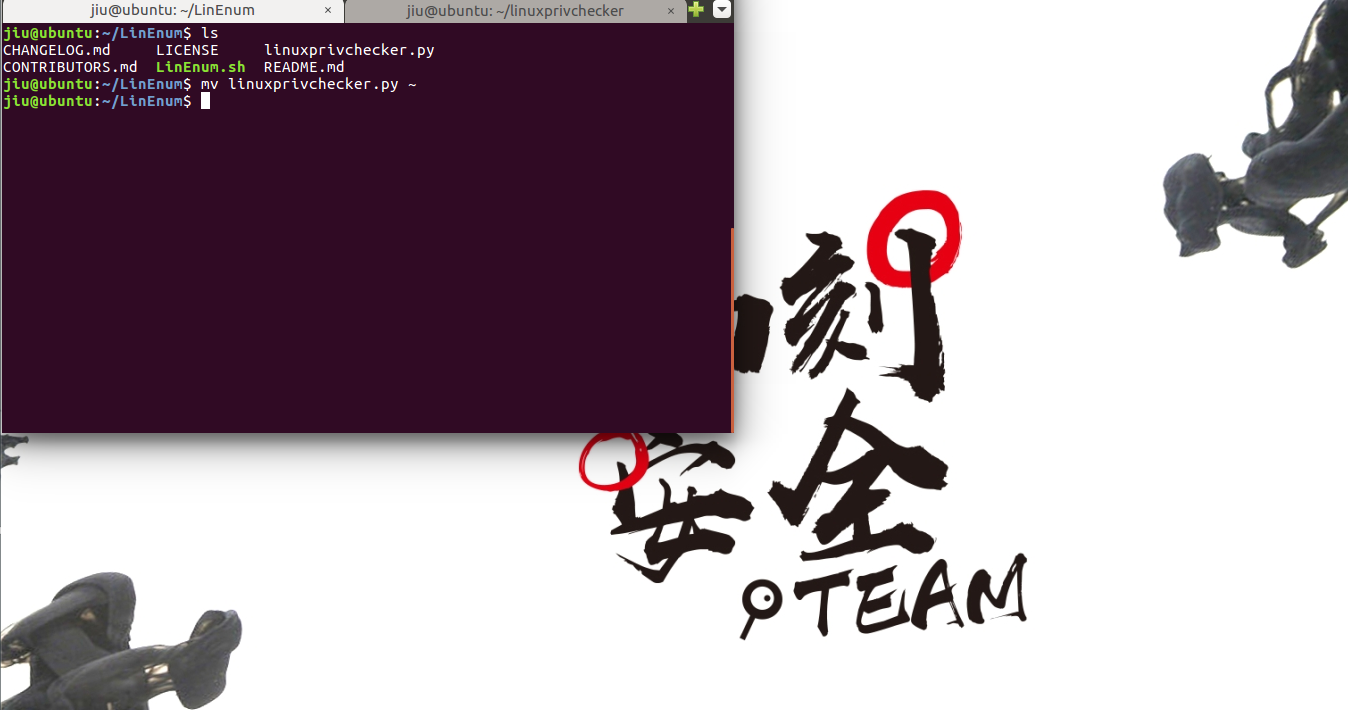

您可以通过以下命令通过github下载它:

git clone https://github.com/rebootuser/LinEnum.git

下载此脚本后,您只需 在终端上绑定./LinEnum.sh即可运行它 。因此,它将转储所有获取的数据和系统详细信息。

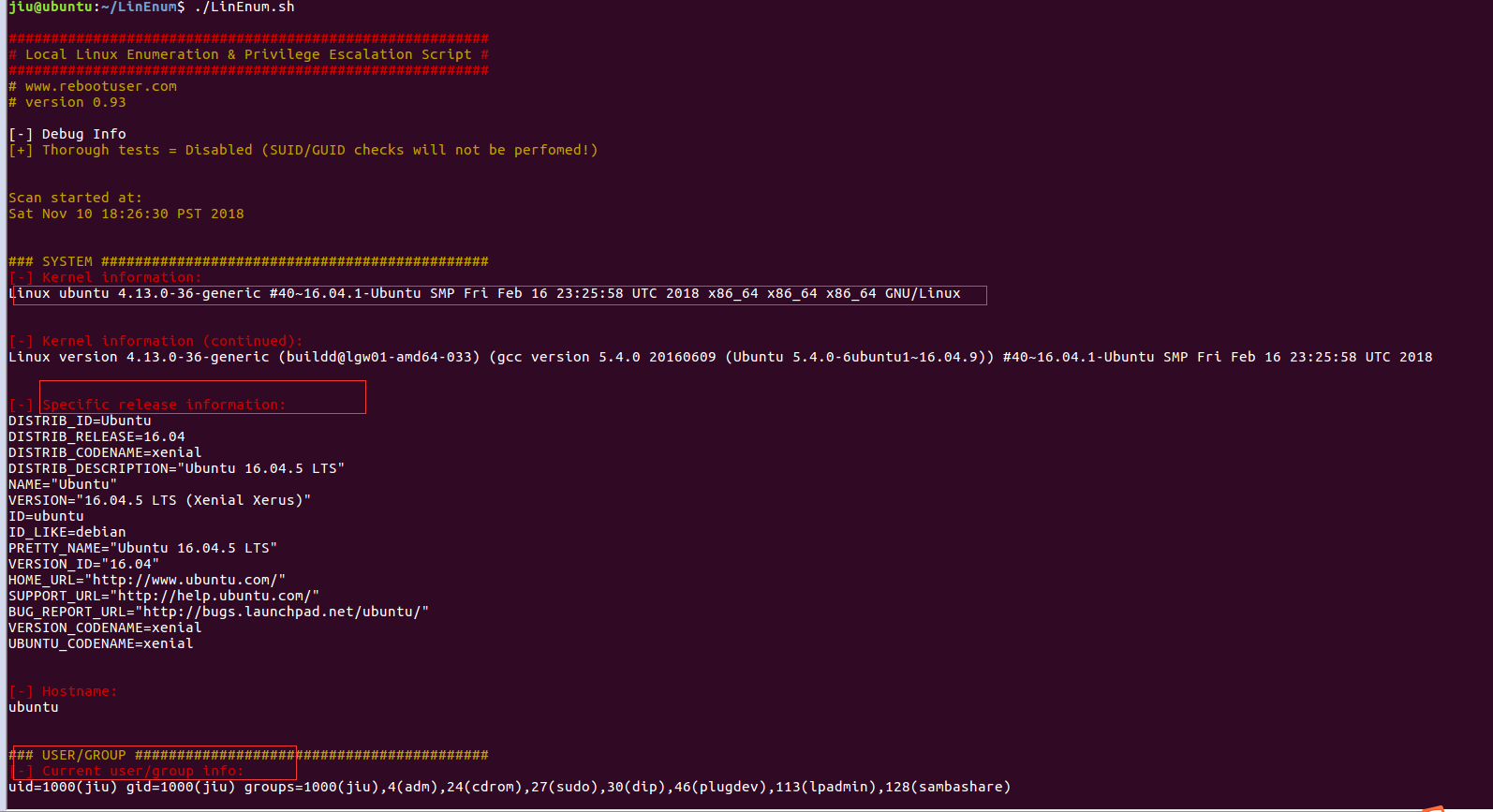

让我们分析它给我们带来的结果:

操作系统和内核信息: 4.15.0-36-generic,Ubuntu-16.04.1

此外…..

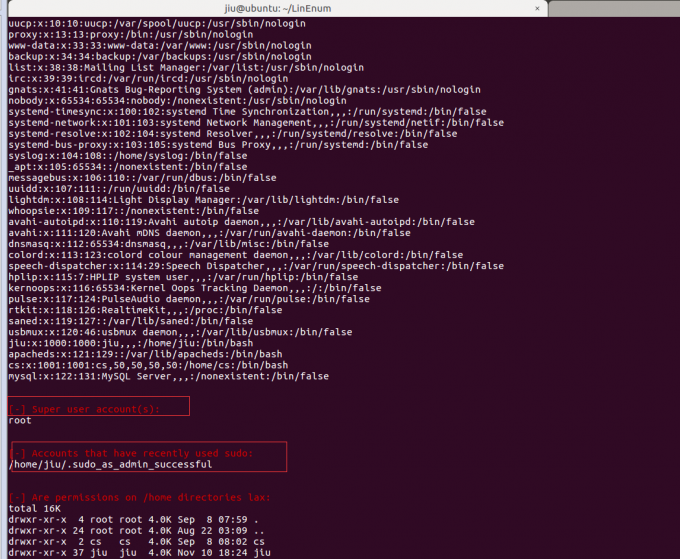

超级用户帐户:root

Sudo Rights用户:jiu

主页目录文件权限

环境信息

还有更多这样的事情属于邮政剥削。

这个脚本的功能有以下功能:

1.列出系统的版本信息

2.具体分布信息

3.主机名

4.目前的权限

5.以前系统登录到的用户

6.其他人登录

7.所有组

8.列出管理用户

9.列出/etc/passwd的内容

10.超级用户账户

11.Sudo Rights用户

12.主页目录文件权限

13.环境信息

14.路径信息

15.可用的shell

16.当前用户的值

17.密码和存储信息

18.时间运行事件

19.文件权限

20.jobs最后的执行时间

21.系统计时

22.网络信息

23.ARP缓存表

24.路由表

25.开启的TCP端口

26.开启的UDP端口

27.正在运行的进程和权限

28.运行进程

29./ETC/IIT.D/二进制权限

30./LB/StReD/*CONFIG文件权限

31.sudo版本

32.mysql版本

33.Apache版本

34.Apache的插件

35.有用的文件位置

36.已安装的编译器

37.敏感文件的权限

38.所有的conf文件

39.当前用户的历史文件

40.执行过的命令

41.纽约趣味邮件/VAL/mail

42.docker版本

43.dorcker文件

44.所有yml文件

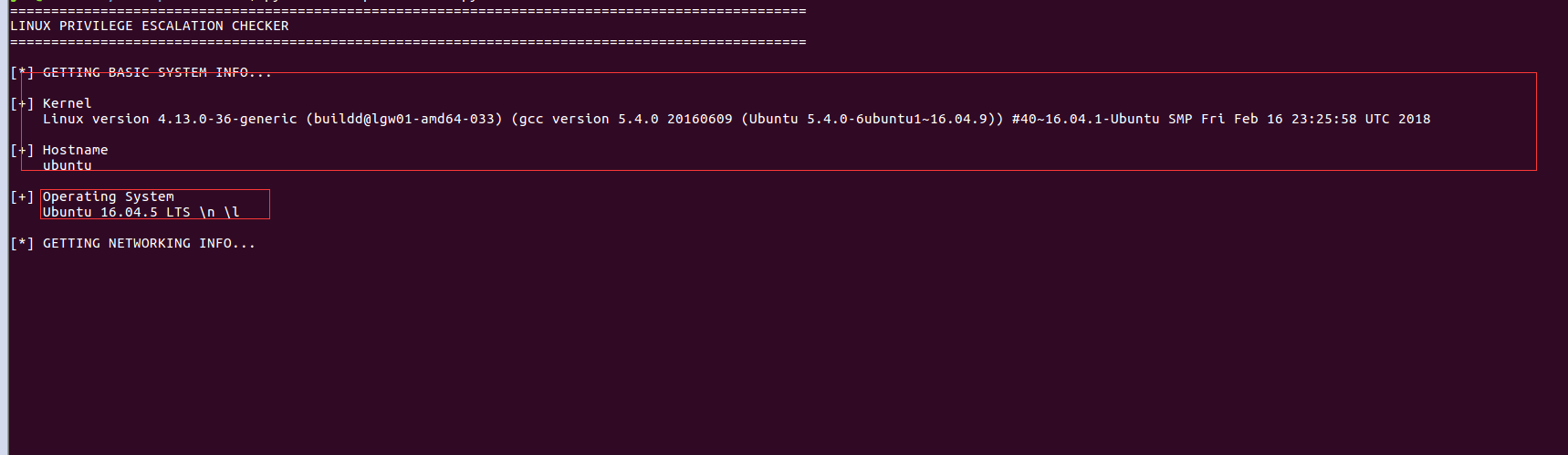

Linuxprivchecker

枚举系统配置并运行一些权限提升检查。这是一个python实现,建议特定于系统的漏洞利用。使用wget从其源URL下载脚本。

wget http://www.securitysift.com/download/linuxprivchecker.py

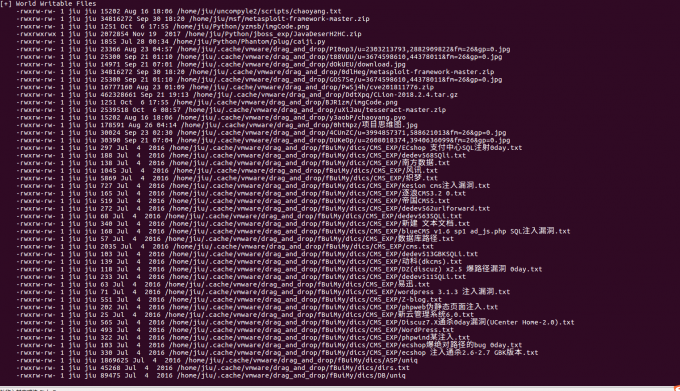

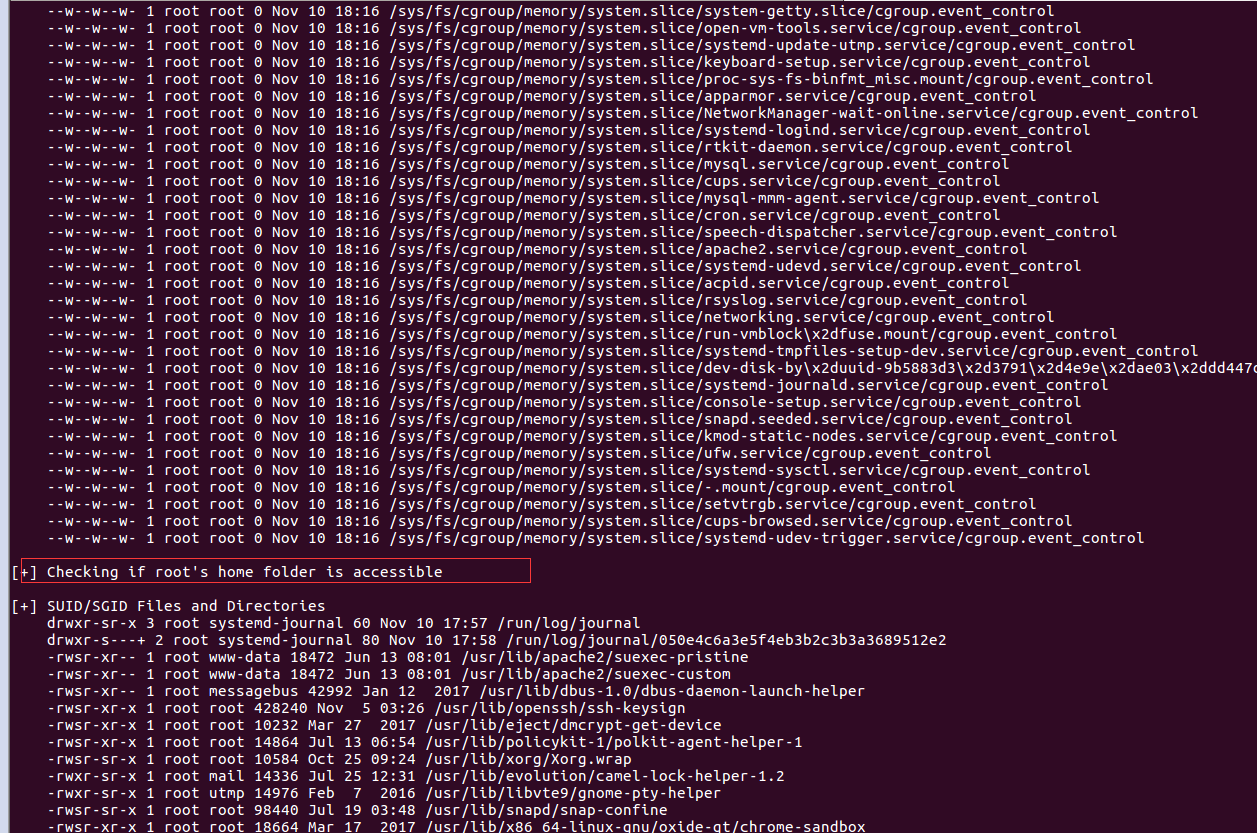

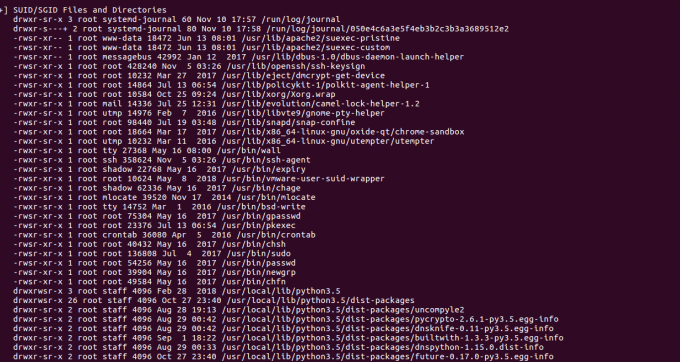

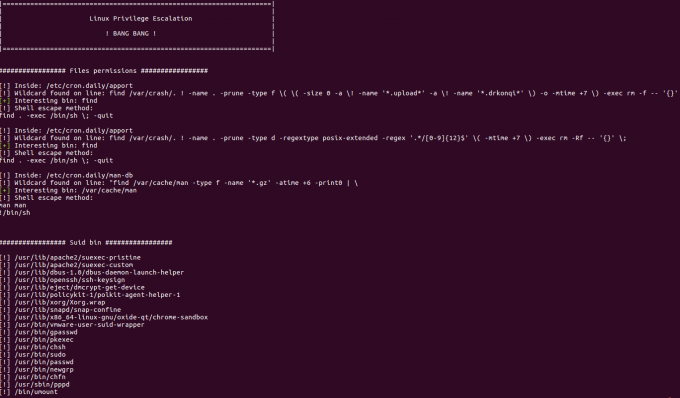

现在使用这个脚本只需 在终端上键入 python linuxprivchecke.py,这将枚举文件和目录权限/内容。此脚本与LinEnum的工作方式相同,并且可以搜索与系统网络和用户相关的详细信息。

python linuxprivchecker.py

Root以外用户的可写目录和文件

检查Root的主文件夹是否可访问

具有SUID / SGID权限的文件

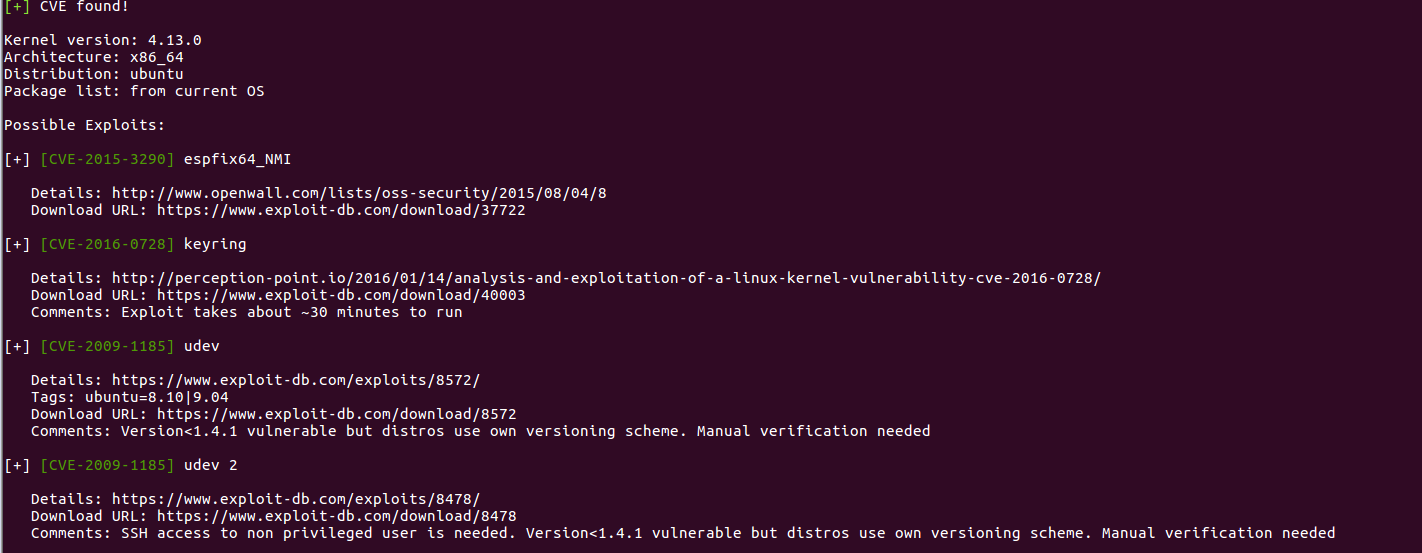

Linux Exploit Suggester 2

基于Linux_Exploit_Suggester的下一代漏洞利用建议器。该程序执行’uname -r ‘以获取Linux操作系统发行版,并返回可能的漏洞利用列表。

此脚本对于快速查找现场和考试环境中的权限提升漏洞非常有用。

主要改进包括:

更多的漏洞

准确的通配符匹配。这扩大了可搜索漏洞的范围。

输出着色,便于查看。

还有更多

git clone https://github.com/jondonas/linux-exploit-suggester-2.git

cd linux-exploit-suggester-2

这里我就不整这款了

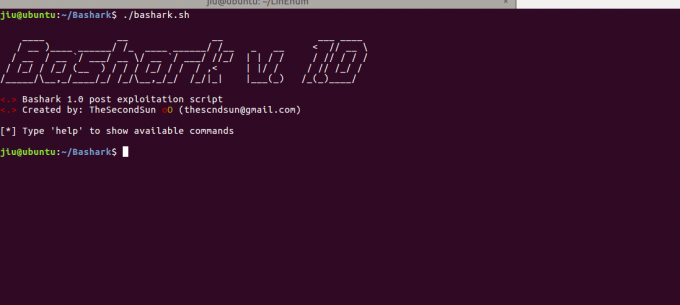

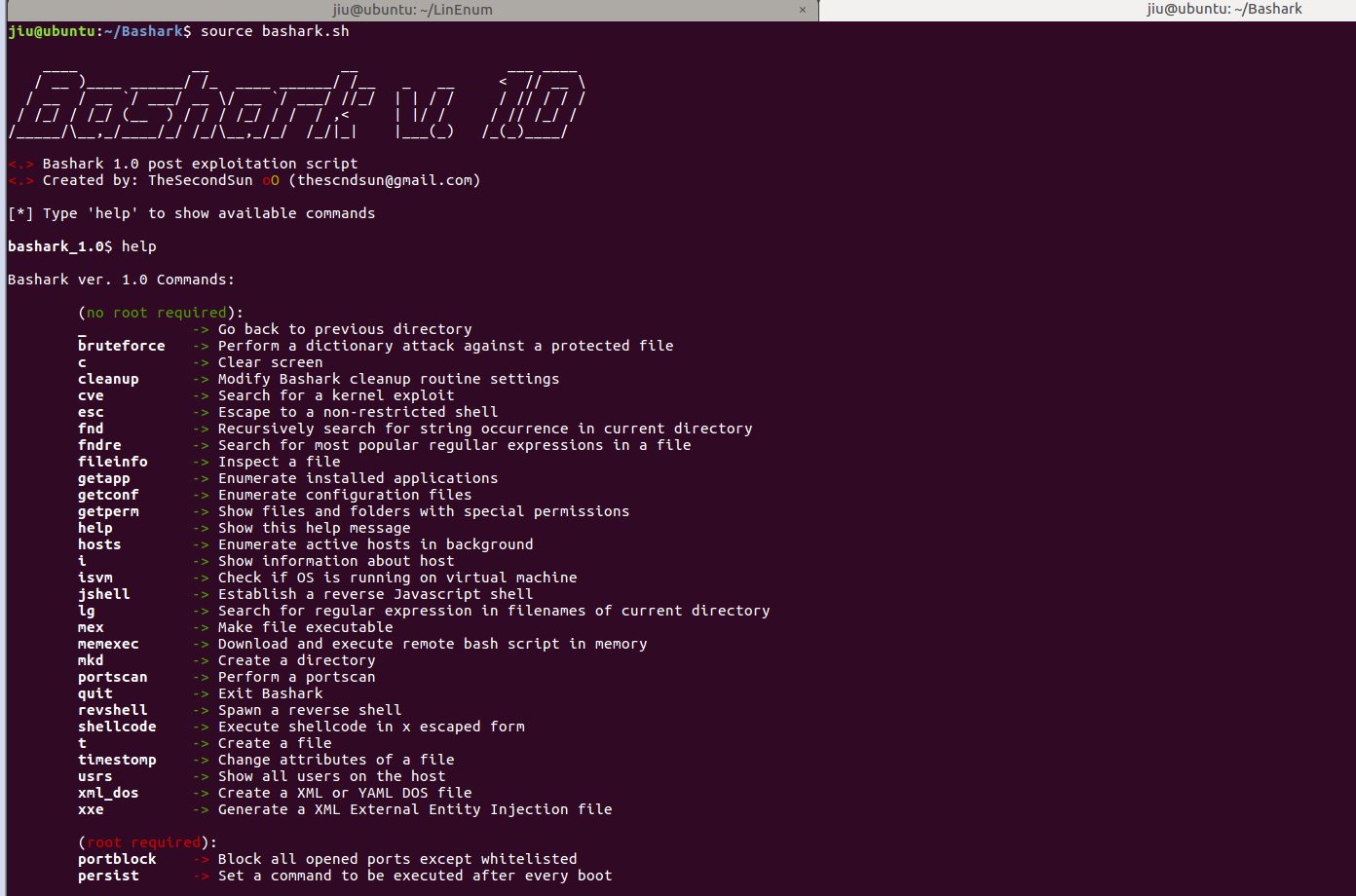

Bashark

Bashark在安全审计的后期开发阶段帮助测试人员和安全研究人员。

它的特点

单个Bash脚本

轻巧快速

多平台:Unix,OSX,Solaris等

没有外部依赖

免疫启发式和行为分析

内置常用shell命令的别名

使用面向开发后的功能扩展系统shell

隐身,退出时激活自定义清理例程

易于扩展(通过创建Bash函数添加新命令)

完整标签完成

执行以下命令从github下载它:

git clone https://github.com/TheSecondSun/Bashark.git

cd Bashark

他的帮助:

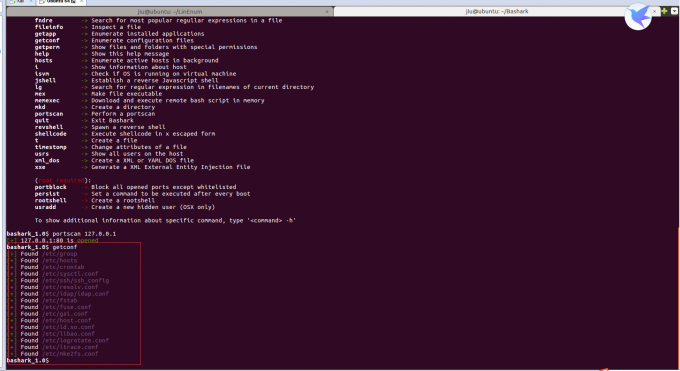

扫描出开放的端口和寻找conf文件

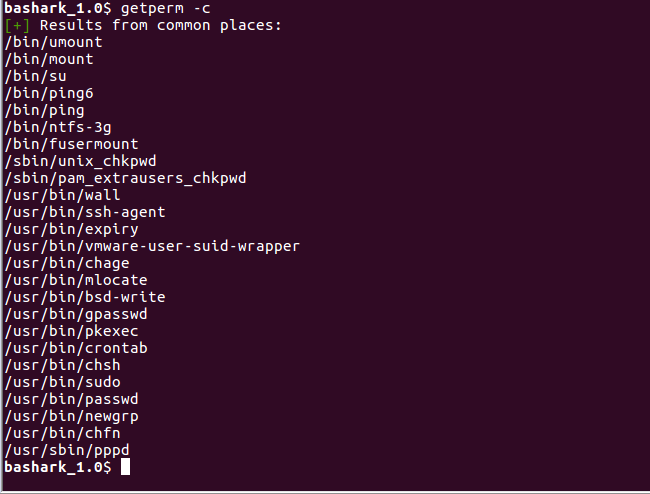

使用getprem选项查看目标计算机的所有二进制文件

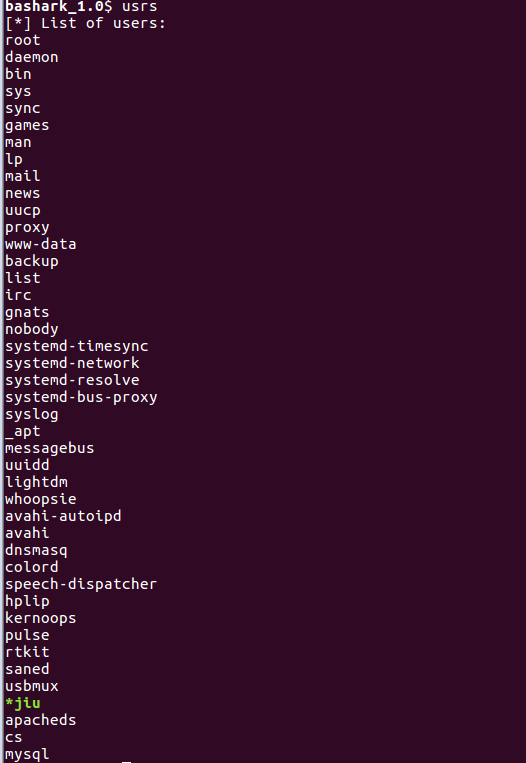

获取用户名

BeRoot

BeRoot项目是一种后期利用工具,用于检查常见的错误配置,以找到升级我们的权限的方法。这个工具没有实现任何利用。它的主要目标不是实现主机的配置评估(列出所有服务,所有进程,所有网络连接等),而是仅打印已被发现作为升级我们的权限的潜在方式的信息。

git clone https://github.com/AlessandroZ/BeRoot.git

cd Linux

chmod 777 beroot.py

枚举出的提权漏洞

PS:这款工具还有针对windows的

以上就到这里,先溜

总结:

使用好这几款脚本

进行信息收集提权,应该不难

转载请声明:转自422926799.github.io

转载请注明来源,欢迎对文章中的引用来源进行考证,欢迎指出任何有错误或不够清晰的表达。

文章标题:通过脚本升级Linux权限

本文作者:九世

发布时间:2018-11-11, 10:03:28

最后更新:2019-04-19, 20:36:16

原始链接:http://jiushill.github.io/posts/7eb122.html版权声明: "署名-非商用-相同方式共享 4.0" 转载请保留原文链接及作者。